Control de acceso con grupos de seguridad

Los grupos de seguridad de VPC controlan el acceso del tráfico entrante y saliente de un clúster de base de datos. De forma predeterminada, el acceso de red está desactivado para un clúster de base de datos. Puede especificar reglas en un grupo de seguridad que permitan el acceso desde un rango de direcciones IP, un puerto o un grupo de seguridad. Una vez configuradas las reglas de entrada, se aplican las mismas reglas a todos los clústeres de base de datos que estén asociadas a ese grupo de seguridad. Puede especificar hasta 20 reglas en un grupo de seguridad.

Información general de los grupos de seguridad de VPC

Cada regla de grupo de seguridad de VPC permite a un origen específico acceder a un clúster de base de datos de una VPC asociada a ese grupo de seguridad de VPC. El origen puede ser un rango de direcciones (por ejemplo, 203.0.113.0/24), u otro grupo de seguridad de VPC. Cuando se especifica un grupo de seguridad de VPC como origen, se permite el tráfico entrante procedente de todas las instancias, normalmente servidores de aplicaciones, que utilizan el grupo de seguridad de VPC. Los grupos de seguridad de VPC pueden tener reglas que rijan el tráfico entrante y saliente. Sin embargo, las reglas de tráfico saliente normalmente no se aplican a clústeres de bases de datos. Las reglas de tráfico saliente solo se aplican si el clúster de base de datos actúa como cliente. Debe utilizar la API de Amazon EC2 o la opción Security Group (Grupo de seguridad) de la consola de VPC para crear grupos de seguridad de VPC.

Cuando cree reglas para el grupo de seguridad de la VPC que permitan el acceso a los clústeres de la VPC, debe especificar un puerto para cada rango de direcciones a las que la regla permite el acceso. Por ejemplo, si desea habilitar el acceso Secure Shell (SSH) a las instancias de la VPC, puede crear una regla que permita el acceso al puerto TCP 22 para el rango de direcciones especificado.

Puede configurar varios grupos de seguridad de VPC que permitan el acceso a puertos distintos para las distintas instancias de la VPC. Por ejemplo, puede crear un grupo de seguridad de VPC que permita el acceso al puerto TCP 80 para los servidores web de la VPC. A continuación, puede crear otro grupo de seguridad de la VPC que permita el acceso al puerto TCP 3306 para las instancias de base de datos de Aurora MySQL en la VPC.

nota

En un clúster de bases de datos de Aurora, el grupo de seguridad de VPC asociado al clúster de bases de datos también se asocia a todas las instancias de base de datos en el clúster de bases de datos. Si cambia el grupo de seguridad de VPC para el clúster de bases de datos o para la instancia de base de datos, el cambio se aplica automáticamente a todas las instancias de base de datos en el clúster de bases de datos.

Para obtener más información sobre los grupos de seguridad de VPC, consulte Grupos de seguridad en la Guía del usuario de Amazon Virtual Private Cloud.

nota

Si el clúster de la base de datos se encuentra en una VPC pero no es accesible públicamente, también puede usar una conexión AWS Site-to-Site VPN o una conexión de AWS Direct Connect para acceder desde una red privada. Para obtener más información, consulte Privacidad del tráfico entre redes.

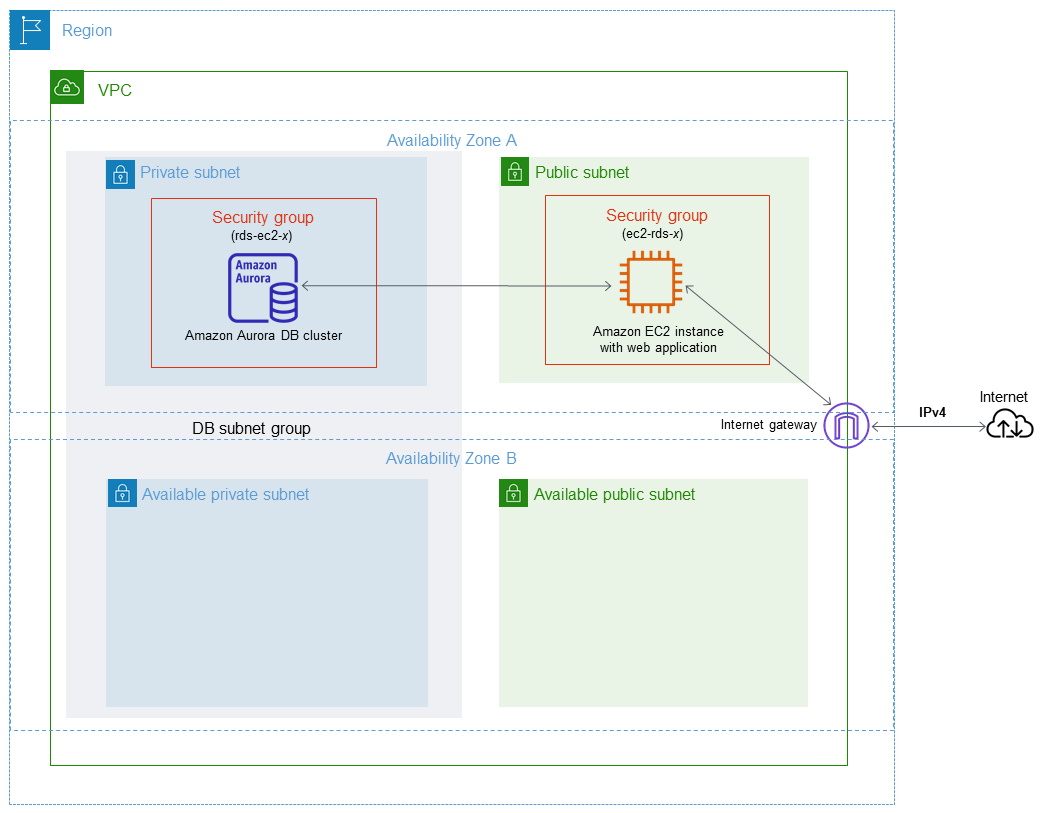

Escenario de grupos de seguridad

Un uso común de clúster de base de datos en una VPC es compartir datos con un servidor de aplicaciones que se ejecuta en una instancia de Amazon EC2 de la misma VPC, al que obtiene acceso desde una aplicación cliente situada fuera de la VPC. Para este escenario, se utilizan las páginas de RDS y VPC de la AWS Management Console o las operaciones de la API de RDS y EC2 para crear las instancias y los grupos de seguridad necesarios:

-

Cree un grupo de seguridad de VPC (por ejemplo,

sg-0123ec2example) y defina reglas de entrada que utilicen las direcciones IP de la aplicación cliente como origen. Este grupo de seguridad permite que la aplicación cliente se conecte a las instancias EC2 de una VPC que utilice este grupo de seguridad. -

Cree una instancia EC2 para la aplicación y añada la instancia EC2 al grupo de seguridad de VPC (

sg-0123ec2example) que creó en el paso anterior. -

Cree un segundo grupo de seguridad de VPC (por ejemplo,

sg-6789rdsexample) y cree una regla nueva especificando el grupo de seguridad de VPC que creó en el paso 1 (sg-0123ec2example) como origen. -

Cree un clúster nuevo de base de datos y agregue el clúster de base de datos al grupo de seguridad de la VPC (

sg-6789rdsexample) que creó en el paso anterior. Cuando cree el clúster de base de datos, utilice el mismo número de puerto que especificó para la regla de grupo de seguridad de VPC (sg-6789rdsexample) que creó en el paso 3.

En el siguiente diagrama se muestra este escenario.

Para obtener instrucciones detalladas acerca de la configuración de una VPC para este escenario, consulte Tutorial: Creación de una VPC para utilizarla con un clúster de base de datos (solo IPv4). Para obtener más información acerca del uso de una VPC, consulte VPC de Amazon y Amazon Aurora.

Creación de un grupo de seguridad de VPC

Puede crear un grupo de seguridad de VPC para una instancia de base de datos mediante la consola de VPC. Para obtener información sobre la creación de un grupo de seguridad, consulte Proporcionar acceso al clúster de base de datos en la VPC mediante la creación de un grupo de seguridad y Grupos de seguridad en la Guía del usuario de Amazon Virtual Private Cloud.

Asociación de un grupo de seguridad con un clúster de bases de datos

Puede asociar un grupo de seguridad con un clúster de bases de datos mediante la opción Modificar el clúster de la consola de RDS, la API de Amazon RDS ModifyDBCluster o el comando modify-db-cluster de AWS CLI.

El siguiente ejemplo de la CLI asocia un grupo de VPC específico y elimina los grupos de seguridad de base de datos del clúster de base de datos.

aws rds modify-db-cluster --db-cluster-identifierdbName--vpc-security-group-idssg-ID

Para obtener información acerca de la modificación de un clúster de base de datos, consulte Modificación de un clúster de base de datos de Amazon Aurora.