Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cree un almacén de datos de eventos para eventos externos AWS a la consola

Puede crear un banco de datos de eventos para incluir eventos ajenos a Lake y AWS, a continuación, usar CloudTrail Lake para buscar, consultar y analizar los datos que se registran desde sus aplicaciones.

Puede usar las integraciones de CloudTrail Lake para registrar y almacenar datos de actividad de AWS los usuarios desde fuera o desde cualquier fuente en sus entornos híbridos, como aplicaciones internas o SaaS alojadas en las instalaciones o en la nube, máquinas virtuales o contenedores.

Cuando crea un almacén de datos de eventos para una integración, también crea un canal y asocia una política de recursos al canal.

CloudTrail Los almacenes de datos de eventos de Lake incurren en cargos. Cuando crea un almacén de datos de eventos, elige la opción de precios que desea utilizar para él. La opción de precios determina el costo de la incorporación y el almacenamiento de los eventos, así como el periodo de retención predeterminado y máximo del almacén de datos de eventos. Para obtener información sobre CloudTrail los precios y la administración de los costos de Lake, consulte AWS CloudTrail Precios

Para crear un almacén de datos de eventos para eventos ajenos a AWS

-

Inicie sesión en la CloudTrail consola AWS Management Console y ábrala en https://console.aws.amazon.com/cloudtrail/

. -

En el panel de navegación, en Lago, elija Almacenes de datos de eventos.

-

Elija Create event data store (Crear almacén de datos de eventos).

-

En la página Configure event data store (Configurar el almacén de datos de eventos), en General details (Detalles generales), ingrese un nombre para el almacén de datos de eventos. El nombre es obligatorio.

-

Elija la Opción de precios que desee usar para el almacén de datos de eventos. La opción de precios determina el costo de la incorporación y el almacenamiento de los eventos, así como los periodos de retención predeterminado y máximo del almacén de datos de eventos. Para obtener más información, consulte Precios de AWS CloudTrail

y Gestión de los costos de los CloudTrail lagos. Están disponibles las siguientes opciones:

-

Precio de retención ampliable por un año: en general se recomienda si prevé incorporar menos de 25 TB de datos de eventos al mes y desea un periodo de retención flexible de hasta 10 años. Durante los primeros 366 días (el periodo de retención predeterminado), el almacenamiento se incluye sin cargo adicional en los precios de incorporación. Una vez transcurridos 366 días, la retención prolongada está disponible a un pay-as-you-go precio determinado. Esta es la opción predeterminada.

-

Periodo de retención predeterminado: 366 días.

-

Periodo máximo de retención: 3653 días.

-

-

Precio de retención ampliable por un año: se recomienda si prevé incorporar más de 25 TB de datos de eventos al mes y desea un periodo de retención de hasta 7 años. La retención está incluida en los precios de incorporación sin costo adicional.

-

Periodo de retención predeterminado: 2557 días.

-

Periodo máximo de retención: 2557 días.

-

-

-

Especifique un periodo de retención para el almacén de datos de eventos. Los periodos de retención pueden oscilar entre 7 y 3653 días (unos 10 años) para la opción Precios de retención ampliables por un año, o entre 7 días y 2557 días (unos siete años) para la opción Precios de retención por siete años.

CloudTrail Lake determina si se debe retener un evento comprobando si el

eventTimeevento se encuentra dentro del período de retención especificado. Por ejemplo, si especificas un período de retención de 90 días, CloudTrail eliminará los eventos cuandoeventTimetengan más de 90 días. -

(Opcional) Para habilitar el cifrado mediante AWS Key Management Service, selecciona Usar el mío AWS KMS key. Elija Nuevo para que se AWS KMS key cree una para usted, o bien elija Existente para usar una clave KMS existente. En Introducir un alias de KMS, especifique un alias en el formato

alias/MyAliasName. El uso de su propia clave de KMS requiere que edite la política de claves de KMS para permitir el cifrado y el descifrado de los CloudTrail registros. Para obtener más información, consulteConfigurar políticas AWS KMS clave para CloudTrail. CloudTrail también admite claves AWS KMS multirregionales. Para obtener más información sobre las claves de varias regiones, consulte Uso de claves de varias regiones en la Guía para desarrolladores de AWS Key Management Service .El uso de su propia clave KMS conlleva AWS KMS costes de cifrado y descifrado. Después de asociar un almacén de datos de eventos a una clave de KMS, esta no se podrá eliminar ni cambiar.

nota

Para habilitar el AWS Key Management Service cifrado en un almacén de datos de eventos de la organización, debe usar una clave KMS existente para la cuenta de administración.

-

(Opcional) Si desea realizar consultas con los datos de su evento mediante Amazon Athena, elija Habilitar en Federación de consultas de Lake. La federación le permite ver los metadatos asociados al almacén de datos de eventos en el catálogo de datos de AWS Glue y ejecutar consultas SQL con los datos de eventos en Athena. Los metadatos de la tabla almacenados en el catálogo de AWS Glue datos permiten al motor de consultas de Athena saber cómo buscar, leer y procesar los datos que desea consultar. Para obtener más información, consulte Federar un almacén de datos de eventos.

Para habilitar la federación de consultas de Lake, seleccione Habilitar y, a continuación, haga lo siguiente:

-

Elija si desea crear un nuevo rol o utilizar un rol de IAM existente. AWS Lake Formation utiliza este rol para administrar los permisos del almacén de datos de eventos federados. Al crear un nuevo rol mediante la CloudTrail consola, crea CloudTrail automáticamente un rol con los permisos necesarios. Si elige un rol existente, asegúrese de que la política del rol proporcione los permisos mínimos requeridos.

-

Si va a crear un rol nuevo, introduzca un nombre para identificarlo.

-

Si está utilizando un rol existente, elija el rol que desea usar. El rol debe existir en su cuenta.

-

-

(Opcional) En la sección Tags (Etiquetas), puede agregar hasta 50 pares de claves y etiquetas para que lo ayuden a identificar y ordenar su almacén de datos de eventos y controlar el acceso a él. Para obtener más información sobre cómo utilizar las políticas de IAM para autorizar el acceso a un almacén de datos de eventos en función de etiquetas, consulte Ejemplos: Denegación de acceso para crear o eliminar almacenes de datos de eventos en función de etiquetas. Para obtener más información sobre cómo utilizar las etiquetas AWS, consulte Cómo etiquetar AWS los recursos en la Guía del usuario sobre cómo etiquetar AWS los recursos.

-

Elija Next (Siguiente) para configurar el almacén de datos de eventos.

-

En la página Choose events (Elegir eventos), elija Events from integrations (Eventos de integraciones).

-

En Events from integration (Eventos de integraciones), elija el origen para enviar eventos al almacén de datos de eventos.

-

Proporcione un nombre para identificar el canal de la integración. El nombre puede tener entre 3 y 128 caracteres. Solo se permiten letras, números, puntos, guiones medios y guiones bajos.

-

En Resource policy (Política de recursos), configure la política de recursos para el canal de la integración. Las políticas de recursos son documentos de política JSON que especifican qué acciones puede realizar una entidad principal especificada en el recurso y bajo qué condiciones. Las cuentas definidas como entidades principales en la política de recursos pueden llamar a la API

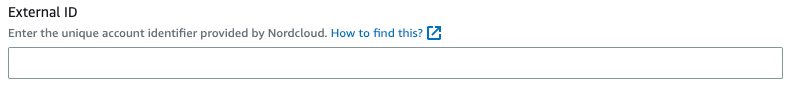

PutAuditEventspara enviar eventos al canal. El propietario del recurso tiene acceso implícito al recurso si la política de IAM permite la accióncloudtrail-data:PutAuditEvents.La información necesaria para la política está determinada por el tipo de integración. Para una integración de Direction, agrega CloudTrail automáticamente los ID de AWS cuenta del socio y requiere que introduzcas el ID externo único proporcionado por el socio. Para la integración de una solución, debe especificar al menos un identificador de AWS cuenta como principal y, si lo desea, puede introducir un identificador externo para evitar confusiones con el agente.

nota

Si no se crea una política de recursos para el canal, solo el propietario del canal puede llamar a la API

PutAuditEventsdel canal.-

Para una integración directa, ingrese el ID externo proporcionado por el socio. El socio de integración proporciona un ID externo único, como un ID de cuenta o una cadena generada de forma aleatoria, que se utiliza en la integración para evitar un suplente confuso. Es responsabilidad del socio crear y proporcionar un ID externo único.

Puede elegir How to find this? (¿Cómo encontrar esto?) para ver la documentación del socio que describe cómo encontrar el ID externo.

nota

Si la política de recursos incluye un ID externo, todas las llamadas a la API

PutAuditEventsdeben incluir el ID externo. Sin embargo, si la política no define un ID externo, el socio aún puede llamar a la APIPutAuditEventsy especificar un parámetroexternalId. -

Para la integración de una solución, seleccione Añadir AWS cuenta para especificar cada identificador de AWS cuenta que desee añadir como principal en la política.

-

-

Elija Next (Siguiente) para revisar las opciones seleccionadas.

-

En la página Review and create (Revisar y crear), revise las opciones seleccionadas. Elija Edit (Editar) para realizar cambios en una sección. Cuando esté listo para crear el almacén de datos de eventos, elija Create event data store (Crear almacén de datos de eventos).

-

El nuevo almacén de datos de eventos aparece en la tabla Almacenes de datos de eventos de la página Almacenes de datos de eventos.

-

Proporcione el nombre de recurso de Amazon (ARN) del canal a la aplicación asociada. Las instrucciones para proporcionar el ARN del canal a la aplicación asociada se encuentran en el sitio web de documentación de socios. Para obtener más información, elija el enlace Learn more (Más información) del socio en la pestaña Available sources (Orígenes disponibles) de la página Integrations (Integraciones) para abrir la página del socio en AWS Marketplace.

El almacén de datos de eventos comienza a incorporar los eventos de los socios CloudTrail a través del canal de integración cuando usted, el socio o las aplicaciones del socio llaman a la PutAuditEvents API del canal.