Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Flujo de autenticación de grupos de identidades

Amazon Cognito sirve de ayuda a fin de crear identificadores únicos para los usuarios finales, que se mantienen homogéneos en todos los dispositivos y plataformas. Amazon Cognito también proporciona credenciales temporales con privilegios limitados a su aplicación para acceder a los recursos. AWS En esta página, se describen los aspectos básicos de cómo funciona la autenticación en Amazon Cognito y se explica el ciclo de vida de una identidad dentro del grupo de identidades.

Flujo de autenticación con proveedores externos

Un usuario que se autentique con Amazon Cognito pasa por varias etapas para iniciar el proceso de arranque de las credenciales. Amazon Cognito tiene dos flujos diferentes para la autenticación con proveedores públicos: el flujo básico y el mejorado.

Una vez que complete uno de estos flujos, podrá acceder a otros Servicios de AWS según lo definan las políticas de acceso de su función. De forma predeterminada, la consola de Amazon Cognito

Los grupos de identidades aceptan los siguientes artefactos de los proveedores:

| Proveedor | Artefacto de autenticación |

|---|---|

| Grupo de usuarios de Amazon Cognito | Token de ID |

| OpenID Connect (OIDC) | Token de ID |

| SAML 2.0 | Aserción de SAML |

| Proveedor de redes sociales | Token de acceso |

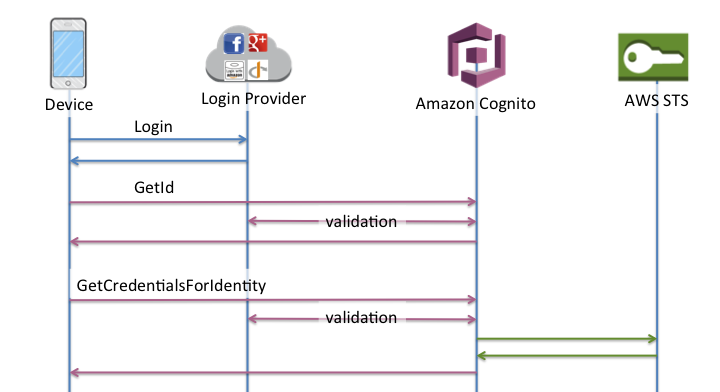

El flujo de autenticación mejorado (simplificado)

Cuando utilizas el flujo de autenticación mejorado, tu aplicación presenta primero en una solicitud una prueba de autenticación de un grupo de usuarios autorizado de Amazon Cognito o de un proveedor de identidad externo. GetId

-

La aplicación presenta una prueba de autenticación (un token web JSON o una aserción de SAML) de un grupo de usuarios de Amazon Cognito autorizado o de un proveedor de identidades de terceros en una solicitud GetID.

-

El grupo de identidades devuelve un ID de identidad.

-

La aplicación combina el identificador de identidad con la misma prueba de autenticación en una GetCredentialsForIdentitysolicitud.

-

Su grupo de identidades devuelve AWS las credenciales.

-

Su aplicación firma las solicitudes de AWS API con las credenciales temporales.

La autenticación mejorada administra la lógica de selección de los roles de IAM y la recuperación de credenciales en la configuración del grupo de identidades. Puede configurar el grupo de identidades para que seleccione un rol predeterminado y para que aplique a la selección de roles los principios de control de acceso basado en atributos (ABAC) o de control de acceso basado en roles (RBAC). Las AWS credenciales de la autenticación mejorada son válidas durante una hora.

Orden de las operaciones en la autenticación mejorada

-

GetId -

GetCredentialsForIdentity

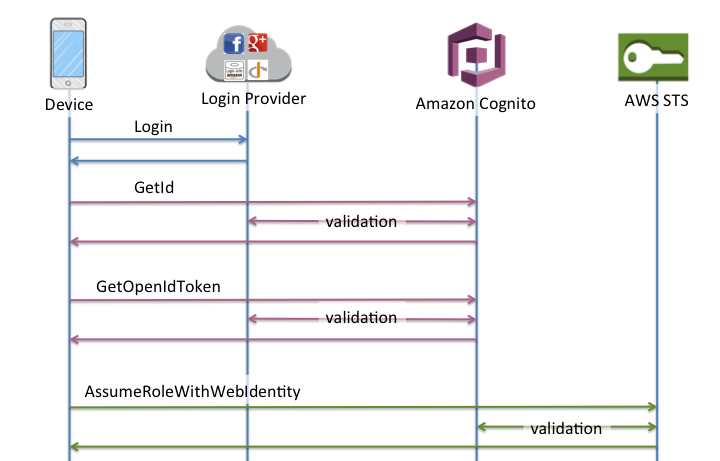

El flujo de autenticación básico (clásico)

Al implementar el flujo de autenticación básico, la aplicación selecciona la función de IAM que desea que asuman los usuarios.

-

La aplicación presenta una prueba de autenticación (un token web JSON o una aserción de SAML) de un grupo de usuarios de Amazon Cognito autorizado o de un proveedor de identidades de terceros en una solicitud GetID.

-

El grupo de identidades devuelve un ID de identidad.

-

La aplicación combina el identificador de identidad con la misma prueba de autenticación en una GetOpenIdTokensolicitud.

-

GetOpenIdTokendevuelve un nuevo token OAuth 2.0 emitido por su grupo de identidades. -

Su aplicación presenta el nuevo token en una AssumeRoleWithWebIdentitysolicitud.

-

AWS Security Token Service (AWS STS) devuelve AWS las credenciales.

-

Su aplicación firma las solicitudes de AWS API con las credenciales temporales.

El flujo de trabajo básico le proporciona un control más pormenorizado sobre las credenciales que distribuye a los usuarios. La solicitud GetCredentialsForIdentity del flujo de autenticación mejorado solicita un rol basado en el contenido de un token de acceso. La AssumeRoleWithWebIdentity solicitud del flujo de trabajo clásico otorga a tu aplicación una mayor capacidad para solicitar credenciales para cualquier AWS Identity and Access Management rol que hayas configurado con una política de confianza suficiente. También puede solicitar una duración de sesión de rol personalizada.

Puede iniciar sesión con el flujo de autenticación básico en los grupos de usuarios que no tengan asignaciones de roles. Este tipo de grupo de identidades no tiene un rol autenticado o no autenticado predeterminado, y no tiene configurado el control de acceso basado en roles o atributos. Si intenta utilizar GetOpenIdToken en un grupo de identidades con asignaciones de roles, recibirá el siguiente error.

Basic (classic) flow is not supported with RoleMappings, please use enhanced flow.

Orden de las operaciones en la autenticación básica

-

GetId -

GetOpenIdToken -

AssumeRoleWithWebIdentity

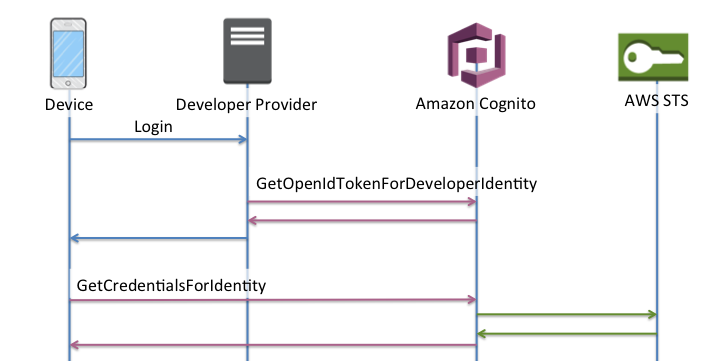

El flujo de autenticación autenticado por el desarrollador

Cuando Identidades autenticadas por el desarrollador lo usa, su cliente usa un flujo de autenticación diferente que incluye código externo a Amazon Cognito para validar al usuario en su propio sistema de autenticación. Desde la perspectiva de su conjunto de identidades, las afirmaciones que presenta en su solicitud de identidad son identificadores arbitrarios y la autenticación se autoriza mediante las credenciales de IAM que usted codifica en su aplicación.

Orden de las operaciones en la autenticación mejorada con un proveedor de desarrollador

-

Inicio de sesión a mediante un proveedor de desarrollador (código por fuera de Amazon Cognito)

-

Validación del inicio de sesión de usuario (código por fuera de Amazon Cognito)

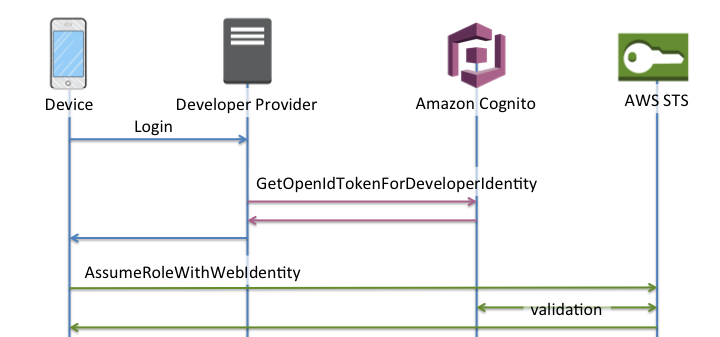

Orden de las operaciones en la autenticación básica con un proveedor desarrollador

-

Implemente una lógica fuera del grupo de identidades para iniciar sesión y generar un identificador entre el desarrollador y el proveedor.

-

Recupera las credenciales almacenadas en el servidor. AWS

-

Envía el identificador del proveedor desarrollador en una solicitud GetOpenIdTokenForDeveloperIdentityde API firmada con credenciales autorizadas AWS .

-

Solicita las credenciales de la aplicación con AssumeRoleWithWebIdentity.

¿Qué flujo de autenticación debo implementar?

El flujo mejorado es la opción más segura y que exige menos esfuerzo al desarrollador:

-

El flujo mejorado reduce la complejidad, el volumen y la velocidad de las solicitudes de API.

-

No es necesario que la aplicación realice solicitudes de API adicionales a AWS STS.

-

El grupo de identidades evalúa a los usuarios para determinar las credenciales de rol de IAM que deben recibir. No es necesario incorporar en el cliente la lógica de selección de roles.

importante

Como práctica recomendada, cuando cree un grupo de identidades nuevo, no active la autenticación básica (clásica) de forma predeterminada. Para implementar una autenticación básica, primero debe evaluar las relaciones de confianza de los roles de IAM para las identidades web. A continuación, incorpore la lógica de selección de roles al cliente y proteja a este contra cualquier modificación que intenten los usuarios.

El flujo de autenticación básico delega la lógica de selección del rol de IAM a la aplicación. En este flujo, Amazon Cognito valida la sesión autenticada o no autenticada del usuario y emite un token con el que puede intercambiar credenciales. AWS STS Los usuarios pueden intercambiar los tokens de la autenticación básica por cualquier función de IAM que confíe en su grupo de identidades o estado. amr authenticated/unauthenticated

Tenga también en cuenta que la autenticación del desarrollador es un método abreviado para validar la autenticación del proveedor de identidades. Amazon Cognito confía en las AWS credenciales que autorizan una GetOpenIdTokenForDeveloperIdentitysolicitud sin necesidad de validar adicionalmente el contenido de la solicitud. Proteja los secretos que autorizan la autenticación del desarrollador para que los usuarios no puedan acceder a ellos.

Resumen de las operaciones de la API del flujo de autenticación

- GetId

-

La llamada a la API GetId es la primera llamada necesaria para establecer una nueva identidad en Amazon Cognito.

- Acceso sin autenticar

-

Amazon Cognito permite acceder a sus aplicaciones como invitado no autenticado. Si esta característica está habilitada en el grupo de identidades, los usuarios pueden solicitar un ID de identidad nuevo en cualquier momento mediante la API

GetId. Se espera que la aplicación almacene en caché este ID de identidad para realizar llamadas posteriores a Amazon Cognito. La AWS versión móvil SDKs y el AWS SDK para JavaScript el navegador tienen proveedores de credenciales que se encargan de este almacenamiento en caché por ti. - Acceso autenticado

-

Cuando hayas configurado tu aplicación para que sea compatible con un proveedor de inicio de sesión público (Facebook, Google+, Login with Amazon o Sign in with Apple), los usuarios también pueden proporcionar tokens (OAuth u OpenID Connect) que los identifiquen en esos proveedores. Cuando se utiliza en una llamada a

GetId, Amazon Cognito crea una identidad autenticada nueva o devuelve la identidad ya asociada a ese inicio de sesión en particular. Para ello, Amazon Cognito valida el token con el proveedor y se asegura de que se cumpla lo siguiente:-

El token es válido y del proveedor configurado.

-

El token no está caducado.

-

El token coincide con el identificador de aplicaciones creado en dicho proveedor (por ejemplo, el ID de aplicación de Facebook).

-

El token coincide con el identificador de usuario.

-

- GetCredentialsForIdentity

-

Se puede hacer una llamada a la API GetCredentialsForIdentity después de establecer un ID de identidad. Por lo tanto, esta operación es funcionalmente equivalente a llamar GetOpenIdToken. AssumeRoleWithWebIdentity

Para que Amazon Cognito llame a

AssumeRoleWithWebIdentityen su nombre, el grupo de identidades debe tener roles de IAM asociados. Puede hacerlo a través de la consola de Amazon Cognito o manualmente mediante la operación SetIdentityPoolRoles. - GetOpenIdToken

-

Realice una solicitud a la API GetOpenIdToken después de establecer un ID de identidad. Guarde en caché la identidad IDs después de la primera solicitud e inicie las siguientes sesiones básicas (clásicas) para esa identidad con

GetOpenIdTokenella.La respuesta a una solicitud de la API

GetOpenIdTokenes un token que genera Amazon Cognito. Puede enviar este token como parámetroWebIdentityTokenen una solicitud AssumeRoleWithWebIdentity.Antes de enviar el token de OpenID, verifíquelo en su aplicación. Puede utilizar las bibliotecas OIDC del SDK o una biblioteca como aws-jwt-verify

para confirmar que Amazon Cognito ha emitido el token. El ID de clave de firma, o kid, del token de OpenID es uno de los que figuran en el documento jwks_uri† de Amazon Cognito Identity. Estas claves están sujetas a cambios. La función que verifica los tokens de Amazon Cognito Identity debe actualizar periódicamente su lista de claves desde el documento jwks_uri. Amazon Cognito establece la duración de la actualización en el encabezado de respuesta de cache-control jwks_uri, que actualmente está establecido max-ageen 30 días.- Acceso sin autenticar

-

Para obtener un token para una identidad sin autenticar, solo necesita el ID de identidad. No es posible obtener un token sin autenticar para identidades autenticadas o que se han desactivado.

- Acceso autenticado

-

Si tiene una identidad autenticada, debe transmitir al menos un token válido para un inicio de sesión que ya esté asociado a dicha identidad. Todos los tokens que se transmitan durante la llamada

GetOpenIdTokendeben pasar la misma validación mencionada anteriormente; si alguno de los tokens falla, toda la llamada fallará. La respuesta de la llamadaGetOpenIdTokentambién incluye el ID de identidad. Esto se debe a que el ID de identidad que pasa puede que no sea el que se devuelve. - Vinculación de inicios de sesión

-

Si envía un token para un inicio de sesión que todavía no tiene ninguna identidad asociada, se considerará que el inicio de sesión está “vinculado" a la identidad asociada. Solo puede vincular un inicio de sesión por proveedor público. Los intentos de vincular más de un inicio de sesión a un proveedor público generan una respuesta de error

ResourceConflictException. Si un inicio de sesión solo está vinculado a una identidad existente, el ID de identidad queGetOpenIdTokendevuelva será el mismo que el que se pasó. - Combinación de identidades

-

Si pasa un token para un inicio de sesión que no está vinculado a la identidad determinada, pero está vinculado a otra identidad, las dos identidades se combinan. Una vez fusionada, una identidad pasa a ser la parent/owner de todos los inicios de sesión asociados y la otra queda deshabilitada. En este caso, se devuelve el parent/owner identificador de. Debe actualizar la caché local si este valor difiere. Los proveedores del AWS dispositivo móvil SDKs o del AWS SDK del navegador realizan esta operación por usted. JavaScript

- GetOpenIdTokenForDeveloperIdentity

-

La GetOpenIdTokenForDeveloperIdentityoperación reemplaza el uso GetOpenIdTokendesde GetIdy desde el dispositivo cuando se utilizan identidades autenticadas por el desarrollador. Dado que la aplicación firma las solicitudes a esta operación de API con credenciales de AWS , Amazon Cognito confía en que el identificador de usuario suministrado en la solicitud sea válido. La autenticación de desarrollador sustituye la validación de token que Amazon Cognito realiza con los proveedores externos.

La carga útil de esta API incluye una asignación

logins. Esta asignación debe contener la clave del proveedor de desarrollador y un valor para el identificador del usuario en su sistema. Si el identificador de usuario todavía no está vinculado a una identidad existente, Amazon Cognito crea una identidad nueva y devuelve el ID de la identidad nueva y un token de OpenID Connect para dicha entidad. Si el identificador del usuario ya está vinculado, Amazon Cognito devuelve el ID de identidad preexistente y un token de OpenID Connect. Guarde en caché la identidad IDs del desarrollador después de su primera solicitud e inicie las siguientes sesiones básicas (clásicas) para esa identidad conGetOpenIdTokenForDeveloperIdentityella.La respuesta a una solicitud de la API

GetOpenIdTokenForDeveloperIdentityes un token que genera Amazon Cognito. Puede enviar este token como parámetroWebIdentityTokenen una solicitudAssumeRoleWithWebIdentity.Antes de enviar el token de OpenID Connect, verifíquelo en su aplicación. Puede utilizar las bibliotecas OIDC del SDK o una biblioteca como aws-jwt-verify

para confirmar que Amazon Cognito ha emitido el token. El ID de clave de firma, o kid, del token de OpenID Connect es uno de los que figuran en el documento jwks_uride Amazon Cognito Identity†. Estas claves están sujetas a cambios. La función que verifica los tokens de Amazon Cognito Identity debe actualizar periódicamente su lista de claves desde el documento jwks_uri. Amazon Cognito establece la duración de la actualización en el encabezado de respuesta de cache-controljwks_uri, que actualmente tiene establecidomax-ageen 30 días.- Vinculación de inicios de sesión

-

De igual modo que ocurre con los proveedores externos, si se suministran inicios de sesión adicionales que todavía no están asociados a una identidad, los inicios de sesión se vincularán implícitamente a dicha identidad. Si enlaza un inicio de sesión de proveedor externo a una identidad, el usuario puede utilizar el flujo de autenticación del proveedor externo con ese proveedor. Sin embargo, no pueden usar el nombre del proveedor de desarrolladores en el mapa de inicios de sesión al ejecutar

GetIdoGetOpenIdToken. - Combinación de identidades

-

En cuanto a las identidades que autentica el desarrollador, Amazon Cognito es compatible con la combinación implícita y explícita mediante la API MergeDeveloperIdentities. La combinación explícita le permite marcar dos identidades con los identificadores de usuario de su sistema como una identidad única. Tan solo debe proporcionar los identificadores de usuario de origen y de destino, y Amazon Cognito los combinará. La siguiente vez que solicite un token de OpenID Connect para cada una de las identidades de usuario, se devolverá el mismo ID de identidad.

- AssumeRoleWithWebIdentity

-

Una vez que tengas un token de OpenID Connect, puedes cambiarlo por AWS credenciales temporales mediante la solicitud de AssumeRoleWithWebIdentityAPI a AWS Security Token Service ()AWS STS.

Dado que no hay restricciones en cuanto al número de identidades que se pueden crear, es importante comprender los permisos que va a conceder a los usuarios. Debe configurar roles de IAM diferentes para la aplicación: uno para los usuarios sin autenticar y otro para los usuarios autenticados. La consola de Amazon Cognito puede crear roles predeterminados la primera vez que configure el grupo de identidades. Estos roles no tienen en la práctica permisos concedidos. Modifíquelos para adaptarlos a sus necesidades.

Obtener más información sobre Confianza y permisos de rol.

† El documento jwks_uri

| Región de AWS | Ruta al documento jwks_uri |

|---|---|

| AWS GovCloud (US-Oeste) | https://cognito-identity.us-gov-west-1.amazonaws.com/.well-known/jwks_uri |

| China (Pekín) | https://cognito-identity---cn-north-1.amazonaws.com.rproxy.goskope.com.cn/.well-known/jwks_uri |

| Regiones de suscripción voluntaria como Europa (Milán) y África (Ciudad del Cabo) | https://cognito-identity. |

También puede extrapolar el jwks_uri del emisor o el iss que recibe en el token de OpenID desde Amazon Cognito. El punto de conexión de detección estándar de OIDC <issuer>/.well-known/openid-configuration muestra una ruta al jwks_uri para su token.