Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

SAMLnombres e identificadores de proveedores de identidad

Al asignar un nombre a los proveedores de SAML identidad (IdPs) y asignar identificadores de IdP, puede automatizar el flujo de solicitudes de inicio y cierre de sesión iniciadas por el SP a ese proveedor. Para obtener información sobre las restricciones de cadena del nombre del proveedor, consulte la propiedad de. ProviderName CreateIdentityProvider

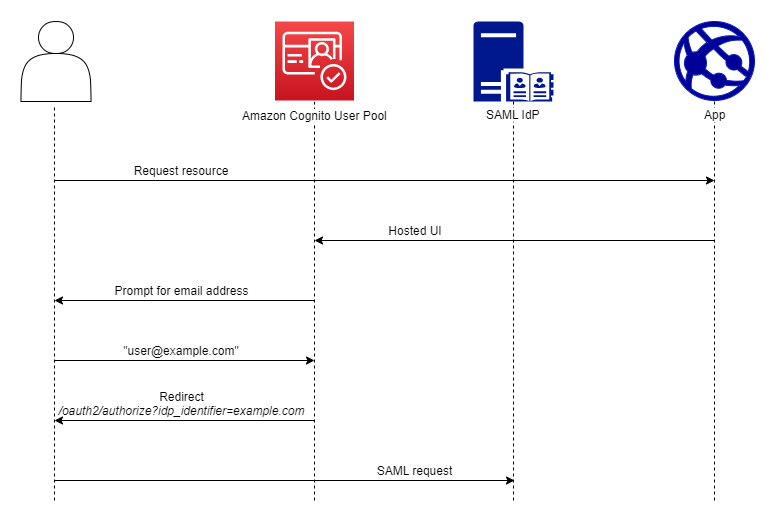

También puede elegir hasta 50 identificadores para sus proveedores. SAML Un identificador es un nombre descriptivo para un IdP del grupo de usuarios y debe ser único dentro del grupo de usuarios. Si sus SAML identificadores coinciden con los dominios de correo electrónico de sus usuarios, la interfaz de usuario alojada en Amazon Cognito solicita la dirección de correo electrónico de cada usuario, evalúa el dominio en su dirección de correo electrónico y lo redirige al IDP correspondiente a su dominio. Como la misma organización puede ser propietaria de varios dominios, un único IdP puede tener varios identificadores.

Ya sea que utilices o no identificadores de dominio de correo electrónico, puedes usar identificadores en una aplicación multiusuario para redirigir a los usuarios al IdP correcto. Si desea omitir por completo la interfaz de usuario alojada, puede personalizar los enlaces que presenta a los usuarios para que los redirijan Autorizar punto de conexión directamente a su IdP. Para iniciar sesión en sus usuarios con un identificador y redirigirlos a su IdP, incluya el identificador en el formato idp_identifier= en los parámetros de solicitud de su solicitud de autorización inicial.myidp.example.com

Otro método para transferir un usuario a su IdP consiste en rellenar el parámetro identity_provider con el nombre de su IdP en el siguiente formato. URL

https://mydomain.us-east-1.amazoncognito.com/oauth2/authorize? response_type=code& identity_provider=MySAMLIdP& client_id=1example23456789& redirect_uri=https://www.example.com

Cuando un usuario inicia sesión con su SAML IdP, este lo redirige con una SAML respuesta en el HTTP POST cuerpo a su punto final. /saml2/idpresponse Amazon Cognito procesa la SAML afirmación y, si las afirmaciones de la respuesta cumplen con las expectativas, la redirige a la devolución de llamada del cliente de la aplicación. URL Una vez que el usuario haya completado la autenticación de esta manera, solo interactuará con las páginas web de su IdP y su aplicación.

Con los identificadores de IdP en formato de dominio, la interfaz de usuario alojada en Amazon Cognito solicita las direcciones de correo electrónico al iniciar sesión y, a continuación, cuando el dominio de correo electrónico coincide con un identificador de IdP, redirige a los usuarios a la página de inicio de sesión de su IdP. Por ejemplo, usted crea una aplicación que requiere que los empleados de dos empresas diferentes inicien sesión. La primera empresa, AnyCompany A, es propietaria de exampleA.com yexampleA.co.uk. La segunda empresa, AnyCompany B, es propietariaexampleB.com. Para este ejemplo, ha configurado dos IdPs, una para cada empresa, de la siguiente manera:

-

Para el IdP A, define los identificadores

exampleA.comyexampleA.co.uk. -

Para el IdP B, usted define el identificador

exampleB.com.

En tu aplicación, invoca la interfaz de usuario alojada del cliente de la aplicación para solicitar a cada usuario que introduzca su dirección de correo electrónico. Amazon Cognito deriva el dominio de la dirección de correo electrónico, correlaciona el dominio con un IdP con un identificador de dominio y redirige al usuario al IdP correcto con una solicitud que contiene un parámetro de solicitud. Autorizar punto de conexión idp_identifier Por ejemplo, si un usuario entrabob@exampleA.co.uk, la siguiente página con la que interactúa es la página de inicio de sesión del IdP en. https://auth.exampleA.co.uk/sso/saml

También puede implementar la misma lógica de forma independiente. En tu aplicación, puedes crear un formulario personalizado que recopile las entradas del usuario y las correlacione con el IdP correcto según tu propia lógica. Puedes generar portales de aplicaciones personalizados para cada uno de los arrendatarios de la aplicación, en los que cada uno de ellos enlaza con el punto de conexión autorizado con el identificador del arrendatario en los parámetros de la solicitud.

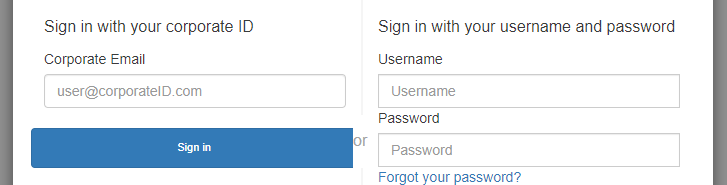

Para recopilar una dirección de correo electrónico y analizar el dominio en la interfaz de usuario alojada, asigne al menos un identificador a cada SAML IDP que haya asignado a su cliente de aplicación. De forma predeterminada, la pantalla de inicio de sesión de la interfaz de usuario alojada muestra un botón para cada uno de los botones IdPs que hayas asignado a tu cliente de aplicación. Sin embargo, si has asignado correctamente los identificadores, la página de inicio de sesión de la interfaz de usuario alojada se parece a la siguiente imagen.

El análisis de dominios en la interfaz de usuario alojada requiere que utilices dominios como identificadores de IdP. Si asignas un identificador de cualquier tipo a cada uno de los clientes de una aplicación, la SAML IdPs interfaz de usuario alojada de esa aplicación ya no muestra los botones de selección de IdP. Agregue identificadores de IdP para SAML cuando desee utilizar el análisis del correo electrónico o la lógica personalizada para generar redireccionamientos. Si quieres generar redireccionamientos silenciosos y también quieres que tu interfaz de usuario alojada muestre una lista de ellos IdPs, no asignes identificadores y utilices el parámetro de identity_provider solicitud en tus solicitudes de autorización.

-

Si solo asignas un SAML IdP a tu cliente de aplicación, la página de inicio de sesión de la interfaz de usuario alojada muestra un botón para iniciar sesión con ese IdP.

-

Si asignas un identificador a cada SAML IdP que activas para el cliente de tu aplicación, aparecerá un mensaje de usuario para que introduzca una dirección de correo electrónico en la página de inicio de sesión de la interfaz de usuario alojada.

-

Si tiene varios IdPs y no les asigna un identificador a todos, la página de inicio de sesión de la interfaz de usuario alojada muestra un botón para iniciar sesión con cada IdP asignado.

-

Si ha asignado identificadores a su cliente de aplicaciones IdPs y desea que su interfaz de usuario alojada muestre una selección de botones de IdP, añada un nuevo IdP que no tenga identificador a su cliente de aplicaciones o cree un nuevo cliente de aplicaciones. También puede eliminar un IdP existente y volver a añadirlo sin un identificador. Si crea un nuevo IdP, sus SAML usuarios crearán nuevos perfiles de usuario. Esta duplicación de usuarios activos puede afectar a la facturación en el mes en que cambie la configuración de su IdP.

Para obtener más información sobre la configuración de proveedores de identidad, consulte Configuración de proveedores de identidad para su grupo de usuarios.