Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Mejores prácticas de tenencia múltiple con atributos personalizados

Amazon Cognito admite atributos personalizados con los nombres que usted elija. Un escenario en el que los atributos personalizados son útiles es cuando distinguen la tenencia de los usuarios en un grupo de usuarios compartido. Cuando asignas a los usuarios un valor para un atributo comocustom:tenantID, por ejemplo, tu aplicación puede asignar el acceso a los recursos específicos del inquilino en consecuencia. Un atributo personalizado que defina un ID de inquilino debe ser inmutable o de solo lectura para el cliente de la aplicación.

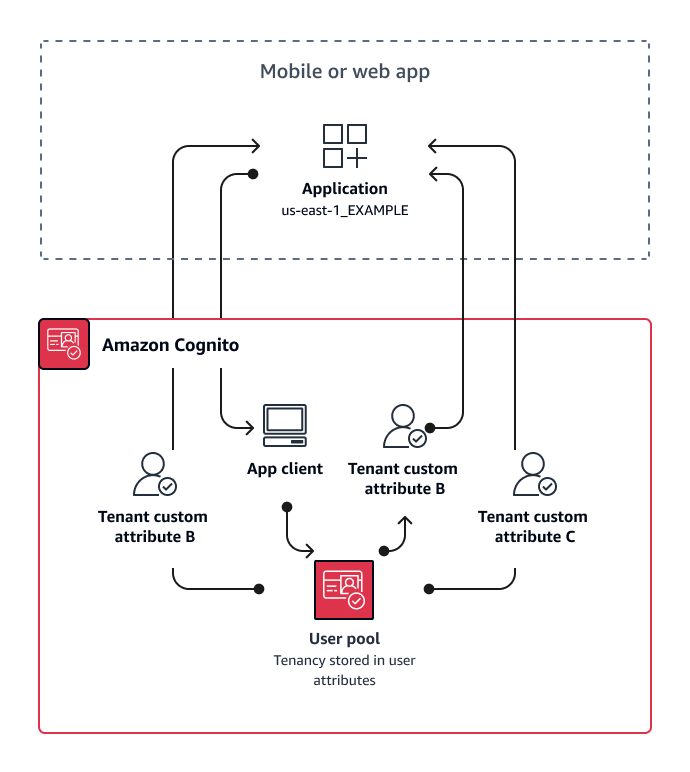

En el siguiente diagrama, se muestra a los inquilinos que comparten un cliente de aplicaciones y un grupo de usuarios, con atributos personalizados en el grupo de usuarios que indican el inquilino al que pertenecen.

Cuando los atributos personalizados determinan la tenencia, puede distribuir una sola aplicación o iniciar sesión. URL Una vez que el usuario inicie sesión, la aplicación podrá procesar la custom:tenantID reclamación y determinar qué activos cargar, qué imagen de marca aplicar y qué funciones mostrar. Para tomar decisiones avanzadas de control de acceso a partir de los atributos del usuario, configure su grupo de usuarios como proveedor de identidades en Amazon Verified Permissions y genere decisiones de acceso a partir del contenido de los identificadores o los tokens de acceso.

¿Cuándo implementar la multitenencia con atributos personalizados

Cuando el arrendamiento es a nivel de superficie. Un atributo de inquilino puede contribuir a los resultados de la marca y el diseño. Si quieres lograr un aislamiento significativo entre los inquilinos, los atributos personalizados no son la mejor opción. Cualquier diferencia entre los inquilinos que deben configurarse a nivel de grupo de usuarios o de aplicación/cliente, como MFA la marca de la interfaz de usuario alojada, requiere que crees distinciones entre los inquilinos de una manera que los atributos personalizados no ofrezcan. Con los grupos de identidades, puedes incluso elegir el IAM rol de tus usuarios a partir del atributo personalizado que aparece en su token de identificación.

Nivel de esfuerzo

Dado que la multitenencia con atributos personalizados transfiere la responsabilidad de las decisiones de autorización basadas en el inquilino a tu aplicación, el nivel de esfuerzo suele ser elevado. Si ya conoce bien una configuración de cliente que analiza las OIDC reclamaciones o los permisos verificados de Amazon, es posible que este enfoque requiera el nivel de esfuerzo más bajo.