Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Amazon Comprehend utiliza diversas medidas de seguridad para garantizar la seguridad de sus datos con nuestros contenedores de trabajos, donde se almacenan mientras Amazon Comprehend los utiliza. Sin embargo, los contenedores de trabajos acceden a AWS los recursos, como los depósitos de Amazon S3 en los que se almacenan datos y modelan artefactos, a través de Internet.

Para controlar el acceso a sus datos, le recomendamos que cree una nube privada virtual (VPC) y que la configure de manera que no se pueda acceder a los datos y a los contenedores por Internet. Para obtener información sobre la creación y configuración de una VPC, consulte Introducción a Amazon VPC en la Guía del usuario de Amazon VPC. Utilizar una VPC ayuda a proteger sus datos, puesto que puede configurar la VPC de manera que no se conecte a Internet. Utilizar una VPC también le permite monitorear todo el tráfico de red dentro y fuera de sus contenedores de trabajos mediante registros de flujo de la VPC. Para obtener más información, consulte Logs de flujo de VPC en la Guía del usuario de Amazon VPC.

Especifique la configuración de la VPC cuando cree un trabajo especificando las subredes y los grupos de seguridad. Al especificar las subredes y los grupos de seguridad, Amazon Comprehend crea interfaces de red elásticas ENIs () que se asocian a los grupos de seguridad de una de las subredes. ENIs permita que nuestros contenedores de trabajos se conecten a los recursos de su VPC. Para obtener información al respecto ENIs, consulte Elastic Network Interfaces en la Guía del usuario de Amazon VPC.

nota

Para los trabajos, solo pueden configurar subredes con una VPC de tenencia predeterminada en la que la instancia se ejecute en hardware compartido. Para obtener más información sobre el atributo de arrendamiento VPCs, consulte Dedicated Instances en la Guía del EC2 usuario de Amazon.

Cómo configurar un trabajo para el acceso a Amazon VPC

Para especificar subredes y grupos de seguridad en su VPC, utilice el parámetro de solicitud VpcConfig de la API pertinente o proporcione esta información cuando cree un trabajo en la consola de Amazon Comprehend. Amazon Comprehend utiliza esta información para crearlos ENIs y adjuntarlos a nuestros contenedores de trabajos. ENIs Proporcionan a nuestros contenedores de trabajos una conexión de red dentro de su VPC que no esté conectada a Internet.

Los siguientes APIs contienen el parámetro de VpcConfig solicitud:

El siguiente es un ejemplo del VpcConfig parámetro que incluyes en tu llamada a la API:

"VpcConfig": {

"SecurityGroupIds": [

" sg-0123456789abcdef0"

],

"Subnets": [

"subnet-0123456789abcdef0",

"subnet-0123456789abcdef1",

"subnet-0123456789abcdef2"

]

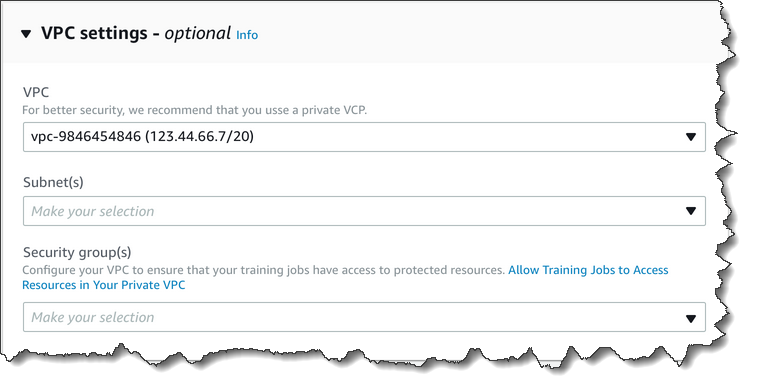

}Para configurar una VPC desde la consola de Amazon Comprehend, elija los detalles de la configuración en la sección opcional de Configuración de VPC al crear el trabajo.

Cómo configurar su VPC para los trabajos de Amazon Comprehend

Cuando configure la VPC para sus trabajos de Amazon Comprehend, utilice las siguientes directrices. Para obtener información sobre la configuración de una VPC, consulte Trabajo con subredes VPCs y subredes en la Guía del usuario de Amazon VPC.

Cómo asegurar que las subredes dispongan de suficientes direcciones IP

Las subredes de VPC deben disponer al menos de dos direcciones IP privadas para cada instancia en un trabajo. Para obtener más información, consulte Dimensionamiento de subredes y VPC en la Guía del usuario de IPv4 Amazon VPC.

Cómo crear un punto de conexión de VPC de Amazon S3

Si configura su VPC de manera que los contenedores de trabajos no dispongan de acceso a Internet, no se podrán conectar a los buckets de Amazon S3 que contienen sus datos a no ser que cree un punto de conexión de VPC que permita el acceso. Al crear un punto final de VPC, permite que los contenedores de trabajos accedan a sus datos durante los trabajos de formación y análisis.

Al crear el punto final de la VPC, configure estos valores:

Seleccione la categoría de servicio como AWS Servicios

Especifique el servicio como

com.amazonaws.region.s3Seleccione Gateway como tipo de punto final de VPC

Si lo estás utilizando AWS CloudFormation para crear el punto final de la VPC, consulta la AWS CloudFormation VPCEndpointdocumentación. En el siguiente ejemplo, se muestra la VPCEndpointconfiguración de una AWS CloudFormation plantilla.

VpcEndpoint:

Type: AWS::EC2::VPCEndpoint

Properties:

PolicyDocument:

Version: '2012-10-17'

Statement:

- Action:

- s3:GetObject

- s3:PutObject

- s3:ListBucket

- s3:GetBucketLocation

- s3:DeleteObject

- s3:ListMultipartUploadParts

- s3:AbortMultipartUpload

Effect: Allow

Resource:

- "*"

Principal: "*"

RouteTableIds:

- Ref: RouteTable

ServiceName:

Fn::Join:

- ''

- - com.amazonaws.

- Ref: AWS::Region

- ".s3"

VpcId:

Ref: VPC

Le recomendamos que también cree una política personalizada que permita solo solicitudes de su VPC para obtener acceso a sus buckets de S3. Para obtener más información, consulte Puntos de enlace para Amazon S3 en la Guía del usuario de Amazon VPC.

La siguiente política permite el acceso a los buckets de S3. Edite esta política para permitir el acceso solo a los recursos que necesita su trabajo.

{

"Version": "2008-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:ListBucket",

"s3:GetBucketLocation",

"s3:DeleteObject",

"s3:ListMultipartUploadParts",

"s3:AbortMultipartUpload"

],

"Resource": "*"

}

]

}Utilice la configuración de DNS predeterminada para la tabla de rutas de su punto final, de modo que se resuelva el Amazon S3 estándar URLs (por ejemplohttp://s3-aws-region.amazonaws.com/amzn-s3-demo-bucket). Si no utiliza la configuración de DNS predeterminada, asegúrese de que la URLs que utiliza para especificar las ubicaciones de los datos en sus trabajos se resuelva configurando las tablas de rutas de los puntos finales. Para obtener información sobre las tablas de enrutamiento del punto de conexión de VPC, consulte Direccionamiento para puntos de conexión de puerta de enlace en la Guía del usuario de Amazon VPC.

La política del punto de conexión predeterminado permite a los usuarios instalar paquetes desde los repositorios de Amazon Linux y Amazon Linux 2 en nuestro contenedor de trabajos. Si no desea que los usuarios instalen paquetes desde ese repositorio, cree una política de punto de enlace personalizada que deniegue de forma explícita el acceso a los repositorios de Amazon Linux y Amazon Linux 2. Comprehend per se no necesita ningún paquete de este tipo, por lo que no tendrá ningún impacto sobre la funcionalidad. A continuación se muestra un ejemplo de una política que deniega el acceso a estos repositorios:

{

"Statement": [

{

"Sid": "AmazonLinuxAMIRepositoryAccess",

"Principal": "*",

"Action": [

"s3:GetObject"

],

"Effect": "Deny",

"Resource": [

"arn:aws:s3:::packages.*.amazonaws.com/*",

"arn:aws:s3:::repo.*.amazonaws.com/*"

]

}

]

}

{

"Statement": [

{ "Sid": "AmazonLinux2AMIRepositoryAccess",

"Principal": "*",

"Action": [

"s3:GetObject"

],

"Effect": "Deny",

"Resource": [

"arn:aws:s3:::amazonlinux.*.amazonaws.com/*"

]

}

]

}Permisos para el DataAccessRole

Cuando utiliza una VPC en su trabajo de análisis, la DataAccessRole que se usa para las operaciones Create* y Start* también debe tener permisos en la VPC desde la que se accede a los documentos de entrada y al bucket de salida.

La siguiente política proporciona el acceso necesario a la DataAccessRole que se usa para las operaciones Create* yStart*.

{

"Version": "2008-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ec2:CreateNetworkInterface",

"ec2:CreateNetworkInterfacePermission",

"ec2:DeleteNetworkInterface",

"ec2:DeleteNetworkInterfacePermission",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeVpcs",

"ec2:DescribeDhcpOptions",

"ec2:DescribeSubnets",

"ec2:DescribeSecurityGroups"

],

"Resource": "*"

}

]

}Cómo configurar el grupo de seguridad de la VPC

En los trabajos distribuidos, debe permitir la comunicación entre distintos contenedores de trabajos en el mismo trabajo. Para ello, configure una regla para el grupo de seguridad que permita conexiones entrantes entre miembros del mismo grupo de seguridad. Para obtener información, consulte las Reglas del grupo de seguridad en la Guía del usuario de Amazon VPC.

Cómo conectarse a recursos fuera de la VPC

Si configura la VPC de manera que no tenga acceso a Internet, los trabajos que usan esa VPC no dispondrán de acceso a los recursos fuera de la VPC. Si sus trabajos precisan de acceso a recursos fuera de la VPC, proporcione acceso con una de las siguientes opciones:

Si su trabajo necesita acceder a un AWS servicio que admita puntos finales de VPC de interfaz, cree un punto final para conectarse a ese servicio. Para obtener una lista de servicios que admiten puntos de conexión de interfaz, consulte Puntos de conexión de VPC en la Guía del usuario de Amazon VPC. Para obtener información sobre la creación de un punto de enlace de VPC de interfaz, consulte Puntos de enlace de VPC de interfaz () en la Guía AWS PrivateLink del usuario de Amazon VPC.

Si su trabajo necesita acceder a un AWS servicio que no admite puntos de enlace de VPC de interfaz o a un recurso externo AWS, cree una puerta de enlace NAT y configure sus grupos de seguridad para permitir las conexiones salientes. Para obtener información sobre la configuración de una puerta de enlace NAT para su VPC, consulte Escenario 2: VPC con subredes públicas y privadas (NAT) en la Guía del usuario de Amazon VPC.