Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

MACSeguridad

MACSecurity (MACsec) es un IEEE estándar que proporciona confidencialidad, integridad y autenticidad del origen de los datos. MACSecproporciona point-to-point cifrado de capa 2 a través de la conexión cruzada a AWS. MACSecfunciona en la capa 2 entre dos enrutadores de capa 3 y proporciona cifrado en el dominio de capa 2. Todos los datos que circulan por la red AWS global que se interconecta con los centros de datos y las regiones se cifran automáticamente en la capa física antes de salir del centro de datos.

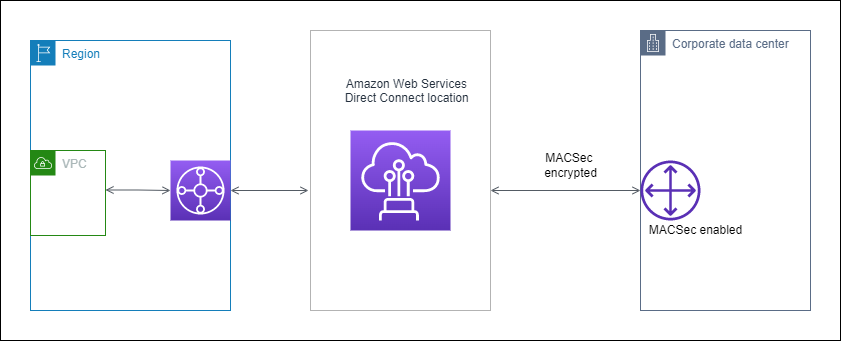

En el siguiente diagrama, tanto la conexión dedicada como los recursos locales deben ser compatibles. MACsec El tráfico de la capa 2 que viaja a través de la conexión dedicada hacia el centro de datos o desde este se encuentra cifrado.

MACsecconceptos

Los siguientes son los conceptos clave paraMACsec:

-

MACSeguridad (MACsec): un estándar IEEE 802.1 de nivel 2 que proporciona confidencialidad, integridad y autenticidad del origen de los datos. Para obtener más información sobre el protocolo, consulte 802.1AE: MAC Security

(). MACsec -

MACsecclave secreta: clave previamente compartida que establece la MACsec conectividad entre el router local del cliente y el puerto de conexión de la ubicación. AWS Direct Connect Los dispositivos que se encuentran en los extremos de la conexión generan la clave mediante el CAK parCKN/que usted proporciona AWS y que también ha aprovisionado en el dispositivo.

-

Nombre de la clave de conexión (CKN) y clave de asociación de conectividad (CAK): los valores de este par se utilizan para generar la clave MACsec secreta. Genera los valores del par, los asocia a una AWS Direct Connect conexión y los aprovisiona en el dispositivo perimetral al final de la AWS Direct Connect conexión.

MACsecrotación de teclas

Al girar las teclas, los llaveros admiten la rotación de las teclas. MACsec Direct Connect MACsec admite MACsec llaveros con capacidad para almacenar hasta tres CKN CAK pares. El associate-mac-sec-key comando se utiliza para asociar el CAK parCKN/a la conexión MACsec habilitada existente. A continuación, configuras el mismo CAK parCKN/en el dispositivo de tu parte de la AWS Direct Connect conexión. El dispositivo Direct Connect intentará usar la última clave almacenada para la conexión. Si esa clave no coincide con la clave del dispositivo, Direct Connect seguirá utilizando la tecla de trabajo anterior.

Para obtener información sobre el usoassociate-mac-sec-key, consulte associate-mac-sec-key

Conexiones compatibles

MACsecestá disponible en conexiones dedicadas. Para obtener información sobre cómo solicitar conexiones compatiblesMACsec, consulte AWS Direct Connect

MACsecen conexiones dedicadas

Lo siguiente le ayudará a familiarizarse con MACsec las conexiones AWS Direct Connect dedicadas. No hay cargos adicionales por su usoMACsec.

Los pasos para configurar MACsec una conexión dedicada se encuentran enComience con MACsec una conexión dedicada. Antes de realizar MACsec la configuración en una conexión dedicada, tenga en cuenta lo siguiente:

-

MACseces compatible con conexiones Direct Connect dedicadas de 10 Gbps, 100 Gbps y 400 Gbps en puntos de presencia seleccionados. Para estas conexiones, se admiten los siguientes MACsec conjuntos de cifrado:

-

Para conexiones de 10 Gbps, AES -256 y GCM GCM - - -256. AES XPN

-

Para conexiones de 100 Gbps y 400 Gbps, - - -256. GCM AES XPN

-

-

Solo se admiten claves de 256 bitsMACsec.

-

Se requiere la numeración de paquetes extendida (XPN) para las conexiones de 100 Gbps y 400 Gbps. Para conexiones de 10 Gbps, Direct Connect admite tanto GCM - AES -256 como - -256. GCM AES XPN Las conexiones de alta velocidad, como las dedicadas de 100 Gbps y 400 Gbps, pueden agotar rápidamente el espacio original MACsec de numeración de paquetes de 32 bits, lo que requeriría rotar las claves de cifrado cada pocos minutos para establecer una nueva asociación de conectividad. Para evitar esta situación, la modificación de la norma IEEE 802.1 de AEbw 2013 introdujo una numeración de paquetes ampliada, aumentando el espacio de numeración a 64 bits y reduciendo el requisito de puntualidad para la rotación de claves.

-

El identificador de canal seguro (SCI) es obligatorio y debe estar activado. Esta configuración no se puede ajustar.

-

IEEELa etiqueta 802.1Q (dot1Q/VLAN) offset/dot1 no q-in-clear se admite para mover una etiqueta fuera de una carga útil cifrada. VLAN

Para obtener información adicional sobre Direct Connect yMACsec, consulte la MACsec sección de AWS Direct Connect FAQs

MACsecrequisitos previos para las conexiones dedicadas

Realice las siguientes tareas antes de configurar MACsec una conexión dedicada.

-

Cree un CAK parCKN/para la clave MACsec secreta.

Puede crear el par con una herramienta estándar abierta. El par debe cumplir los requisitos especificados de Paso 4: Configurar su enrutador en las instalaciones.

-

Asegúrese de tener un dispositivo en el extremo de la conexión que sea compatibleMACsec.

-

El identificador de canal seguro (SCI) debe estar activado.

-

Solo se admiten MACsec claves de 256 bits, lo que proporciona la protección de datos avanzada más reciente.

Roles vinculados a servicios

AWS Direct Connect utiliza AWS Identity and Access Management (IAM) funciones vinculadas al servicio. Un rol vinculado a un servicio es un tipo único de IAM rol al que se vincula directamente. AWS Direct Connect Los roles vinculados al servicio están predefinidos AWS Direct Connect e incluyen todos los permisos que el servicio requiere para llamar a otros AWS servicios en tu nombre. Un rol vinculado a un servicio facilita la configuración AWS Direct Connect , ya que no es necesario añadir manualmente los permisos necesarios. AWS Direct Connect define los permisos de sus funciones vinculadas al servicio y, a menos que se defina lo contrario, solo AWS Direct Connect puede asumir sus funciones. Los permisos definidos incluyen la política de confianza y la política de permisos, y esa política de permisos no se puede adjuntar a ninguna otra IAM entidad. Para obtener más información, consulte Roles vinculados a servicios para Direct Connect.

MACsecconsideraciones CAK clave o CKN previamente compartidas

AWS Direct Connect utiliza claves AWS administradas CMKs para las claves previamente compartidas que asocias a las conexiones o. LAGs Secrets Manager guarda los CAK pares previamente compartidos CKN como un secreto que la clave raíz del Secrets Manager cifra. Para obtener más información, consulta la sección AWS Gestionado CMKs en la Guía AWS Key Management Service para desarrolladores.

Por diseño, la clave almacenada es de solo lectura, pero puede programar una eliminación de siete a treinta días mediante la consola AWS Secrets Manager o. API Al programar una eliminación, CKN no se puede leer y esto puede afectar a la conectividad de la red. Cuando esto ocurre, aplicamos las siguientes reglas:

-

Si la conexión está en estado pendiente, la desasociamos CKN de la conexión.

-

Si la conexión se encuentra en un estado disponible, se lo notificamos al propietario de la conexión por correo electrónico. Si no realizas ninguna acción en un plazo de 30 días, la desasociaremos CKN de tu conexión.

Cuando desasociamos lo último CKN de tu conexión y el modo de cifrado de la conexión está configurado en «debe cifrarse», configuramos el modo en «should_encrypt» para evitar la pérdida repentina de paquetes.