Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Paso 1: Configure su AWS entorno para Microsoft AD Active Directory AWS administrado

Antes de que puedas crear AWS Managed Microsoft AD en tu laboratorio de AWS pruebas, primero debes configurar tu par de EC2 claves de Amazon para que todos los datos de inicio de sesión estén cifrados.

Crear un par de claves

Si ya tiene un par de claves, puede omitir este paso. Para obtener más información sobre los pares de EC2 claves de Amazon, consulte Crear pares de claves.

Creación de un par de claves

Inicia sesión en la EC2 consola de Amazon AWS Management Console y ábrela en https://console.aws.amazon.com/ec2/

. -

En el panel de navegación, en Network & Security, seleccione Key Pairs y después Create Key Pair.

-

En Key pair name (Nombre del par de claves), escriba

AWS-DS-KP. En Key pair file format (Formato de archivo del par de claves), seleccione pem, y, a continuación, elija Create (Crear). -

Su navegador descargará el archivo de clave privada automáticamente. El nombre del archivo es el nombre que indicó cuando creó el par de claves con la extensión

.pem. Guarde el archivo de clave privada en un lugar seguro.importante

Esta es la única oportunidad para guardar el archivo de clave privada. Deberá proporcionar el nombre de su par de claves al lanzar una instancia, y la clave privada correspondiente cada vez que descifre la contraseña de la instancia.

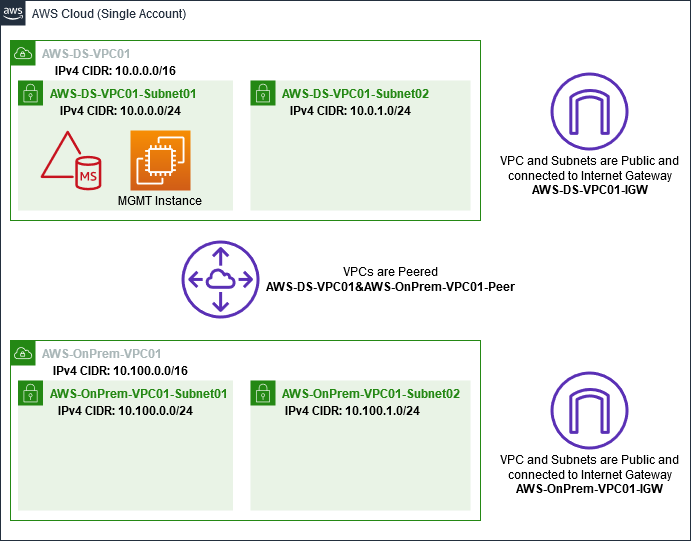

Crea, configura y conecta Amazon VPCs

Como se muestra en la siguiente ilustración, cuando termine este proceso de varios pasos, habrá creado y configurado dos subredes públicas, dos públicas por VPC VPCs, una conexión de Internet Gateway por VPC y una conexión de peering de VPC entre ellas. VPCs Elegimos usar subredes públicas VPCs y subredes por motivos de simplicidad y costo. Para las cargas de trabajo de producción, le recomendamos que utilice la privada. VPCs Para obtener más información sobre cómo mejorar la seguridad de la VPC, consulte Seguridad en Amazon Virtual Private Cloud.

Todos los PowerShell ejemplos utilizan AWS CLI la información de VPC que se muestra a continuación y están integrados en us-west-2. Puede elegir cualquier región admitida para crear su entorno. Para obtener más información, consulte ¿Qué es Amazon VPC?.

Paso 1: Crea dos VPCs

En este paso, debe crear dos VPCs en la misma cuenta utilizando los parámetros especificados en la siguiente tabla. AWS Microsoft AD administrado admite el uso de cuentas independientes con Comparta su Microsoft AD AWS gestionado esta función. La primera VPC se utilizará para Managed AWS Microsoft AD. La segunda VPC se utilizará para los recursos que se pueden utilizar más adelante en Tutorial: Cómo crear una confianza desde Microsoft AD AWS gestionado a una instalación autogestionada de Active Directory en Amazon EC2.

|

Información sobre VPC del Active Directory administrado |

Información de la VPC en las instalaciones |

|---|---|

|

Etiqueta de nombre: -DS-VPC01 AWS IPv4 Bloque CIDR: 10.0.0.0/16 IPv6 Bloque CIDR: sin bloque CIDR IPv6 Tenencia: predeterminada |

Etiqueta de nombre: - -VPC01 AWS OnPrem IPv4 Bloque CIDR: 10.100.0.0/16 IPv6 Bloque CIDR: sin bloque CIDR IPv6 Tenencia: predeterminada |

Para obtener instrucciones detalladas, consulte Crear una VPC.

Paso 2: Crear dos subredes por VPC

Una vez creada la, VPCs tendrá que crear dos subredes por VPC mediante los parámetros especificados en la tabla siguiente. En este laboratorio de pruebas cada subred será /24. Esto permitirá emitir hasta 256 direcciones por subred. Cada subred debe estar en una zona de disponibilidad distinta. Poner cada subred en una zona de disponibilidad distinta es uno de los Requisitos previos para crear un AWS Managed Microsoft AD.

|

Información de la subred AWS-DS-VPC01: |

AWS- Información de la subred OnPrem -VPC01 |

|---|---|

|

Etiqueta de nombre: -DS-VPC01-Subnet01 AWS VPC: vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS Zona de disponibilidad: us-west-2a IPv4 Bloque CIDR: 10.0.0.0/24 |

Etiqueta de nombre: - -VPC01-Subnet01 AWS OnPrem VPC: vpc-xxxxxxxxxxxxxxxxx - -VPC01 AWS OnPrem Zona de disponibilidad: us-west-2a IPv4 Bloque CIDR: 10.100.0.0/24 |

|

Etiqueta de nombre: AWS-DS-VPC01-Subnet02 VPC: vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS Zona de disponibilidad: us-west-2b IPv4 Bloque CIDR: 10.0.1.0/24 |

Etiqueta de nombre: - -VPC01-Subnet02 AWS OnPrem VPC: vpc-xxxxxxxxxxxxxxxxx - -VPC01 AWS OnPrem Zona de disponibilidad: us-west-2b IPv4 Bloque CIDR: 10.100.1.0/24 |

Para obtener instrucciones detalladas, consulte Crear una subred en la VPC.

Paso 3: Cree y conecte un Internet Gateway a su VPCs

Como utilizamos una puerta de enlace de Internet pública, VPCs tendrá que crear y adjuntarle una puerta de enlace de Internet VPCs utilizando los parámetros especificados en la siguiente tabla. Esto le permitirá conectarse a sus EC2 instancias y administrarlas.

|

Información de la puerta de enlace de Internet AWS-DS-VPC01 |

AWS- OnPrem -Información sobre la pasarela de Internet Gateway VPC01 |

|---|---|

|

Etiqueta de nombre: -DS-VPC01-IGW AWS VPC: vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS |

Etiqueta de nombre: - -VPC01-IGW AWS OnPrem VPC: vpc-xxxxxxxxxxxxxxxxx - -VPC01 AWS OnPrem |

Para obtener instrucciones detalladas, consulte Gateways de Internet.

Paso 4: Configurar una conexión de emparejamiento de VPC entre AWS-DS-VPC01 y - -VPC01 AWS OnPrem

Como ya creó dos VPCs anteriormente, necesitará conectarlos en red mediante el emparejamiento de VPC mediante los parámetros especificados en la siguiente tabla. Si bien hay muchas formas de conectarlo VPCs, en este tutorial se utilizará el peering de VPC. AWS Microsoft AD administrado admite muchas soluciones para conectarlo VPCs, algunas de ellas incluyen la interconexión de VPC, TransitGateway y VPN.

|

Etiqueta de nombre de la conexión de emparejamiento: AWS-DS-VPC01& - -VPC01-Peer AWS OnPrem VPC (solicitante): vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS Cuenta: Mi Cuenta Región: Esta región VPC (aceptador): vpc-xxxxxxxxxxxxxxxxx - -VPC01 AWS OnPrem |

Para obtener instrucciones sobre cómo crear una interconexión de VPC con otra VPC desde su cuenta, consulte Crear una interconexión de VPC con otra VPC de su cuenta.

Paso 5: Agregar dos rutas a la tabla de enrutamiento principal de cada VPC

Para que las pasarelas de Internet y la conexión de emparejamiento de VPC creadas en los pasos anteriores funcionen, tendrá que actualizar la tabla de enrutamiento principal de VPCs ambas mediante los parámetros especificados en la siguiente tabla. Agregará dos rutas: 0.0.0.0/0 que enrutará a todos los destinos no conocidos explícitamente en la tabla de enrutamiento y 10.0.0.0/16 o 10.100.0.0/16 que enrutará a cada VPC a través de la interconexión de VPC establecida anteriormente.

Puede encontrar fácilmente la tabla de enrutamiento correcta para cada VPC filtrando la etiqueta de nombre de la VPC (AWS-DS-VPC01 o - -VPC01). AWS OnPrem

|

Información de la ruta 1 de AWS-DS-VPC01 |

Información de la ruta 2 de AWS-DS-VPC01 |

AWS- Información sobre la ruta 1 de la -VPC01 OnPrem |

AWS- -Información sobre la ruta 2 OnPrem del VPC01 |

|---|---|---|---|

|

Destino: 0.0.0.0/0 Objetivo: igw-xxxxxxxxxxxxxxxxx -DS-VPC01-IGW AWS |

Destino: 10.100.0.0/16 Objetivo: pcx-xxxxxxxxxxxxxxxxx AWSAWS-DS-VPC01& - -VPC01-peer OnPrem |

Destino: 0.0.0.0/0 Objetivo: igw-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 |

Destino: 10.0.0.0/16 Objetivo: pcx-xxxxxxxxxxxxxxxxx -DS-VPC01& - AWS-VPC01-peer AWS OnPrem |

Para obtener instrucciones sobre cómo agregar rutas a una tabla de enrutamiento de VPC, consulte Agregar y quitar rutas de una tabla de enrutamiento.

Crear grupos de seguridad para EC2 instancias de Amazon

De forma predeterminada, AWS Managed Microsoft AD crea un grupo de seguridad para administrar el tráfico entre sus controladores de dominio. En esta sección, tendrá que crear 2 grupos de seguridad (uno para cada VPC) que se utilizarán para administrar el tráfico dentro de la VPC para sus EC2 instancias mediante los parámetros especificados en las tablas siguientes. También agregará una regla que permite la entrada RDP (3389) desde cualquier lugar y para todos los tipos de tráfico entrante desde la VPC local. Para obtener más información, consulte Grupos de EC2 seguridad de Amazon para instancias de Windows.

|

Información del grupo de seguridad de AWS-DS-VPC01: |

|---|

|

Nombre del grupo de seguridad: AWS DS Test Lab Security Group Descripción: Grupo de seguridad AWS DS Test Lab VPC: vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS |

Reglas de entrada de grupos de seguridad para -DS-VPC01 AWS

| Tipo | Protocolo | Intervalo de puertos | Origen | Tipo de tráfico |

|---|---|---|---|---|

| Regla TCP personalizada | TCP | 3389 | Mi dirección IP | Escritorio remoto |

| All Traffic | Todos | Todos | 10.0.0.0/16 | Todo el tráfico local de VPC |

Reglas de salida del grupo de seguridad para -DS-VPC01 AWS

| Tipo | Protocolo | Rango de puerto | Destino | Tipo de tráfico |

|---|---|---|---|---|

| All Traffic | Todos | Todos | 0.0.0.0/0 | Todo el tráfico |

| AWS- Información del grupo de seguridad -VPC01: OnPrem |

|---|

|

Nombre del grupo de seguridad: AWS OnPrem Test Lab Security Group. Descripción: Grupo de seguridad de AWS OnPrem Test Lab. VPC: vpc-xxxxxxxxxxxxxxxxx - -VPC01 AWS OnPrem |

Reglas de entrada de grupos de seguridad para - AWS-VPC01 OnPrem

| Tipo | Protocolo | Intervalo de puertos | Origen | Tipo de tráfico |

|---|---|---|---|---|

| Regla TCP personalizada | TCP | 3389 | Mi dirección IP | Escritorio remoto |

| Regla TCP personalizada | TCP | 53 | 10.0.0.0/16 | DNS |

| Regla TCP personalizada | TCP | 88 | 10.0.0.0/16 | Kerberos |

| Regla TCP personalizada | TCP | 389 | 10.0.0.0/16 | LDAP |

| Regla TCP personalizada | TCP | 464 | 10.0.0.0/16 | Cambiar/establecer contraseña de Kerberos |

| Regla TCP personalizada | TCP | 445 | 10.0.0.0/16 | SMB/CIFS |

| Regla TCP personalizada | TCP | 135 | 10.0.0.0/16 | Replicación |

| Regla TCP personalizada | TCP | 636 | 10.0.0.0/16 | LDAP SSL |

| Regla TCP personalizada | TCP | 49152 - 65535 | 10.0.0.0/16 | RPC |

| Regla TCP personalizada | TCP | 3268 - 3269 | 10.0.0.0/16 | LDAP GC y LDAP GC SSL |

| Regla UDP personalizada | UDP | 53 | 10.0.0.0/16 | DNS |

| Regla UDP personalizada | UDP | 88 | 10.0.0.0/16 | Kerberos |

| Regla UDP personalizada | UDP | 123 | 10.0.0.0/16 | Hora de Windows |

| Regla UDP personalizada | UDP | 389 | 10.0.0.0/16 | LDAP |

| Regla UDP personalizada | UDP | 464 | 10.0.0.0/16 | Cambiar/establecer contraseña de Kerberos |

| All Traffic | Todos | Todos | 10.100.0.0/16 | Todo el tráfico local de VPC |

Reglas de salida del grupo de seguridad para - -VPC01 AWS OnPrem

| Tipo | Protocolo | Rango de puerto | Destino | Tipo de tráfico |

|---|---|---|---|---|

| All Traffic | Todos | Todos | 0.0.0.0/0 | Todo el tráfico |

Para obtener instrucciones detalladas sobre cómo crear y agregar reglas a los grupos de seguridad, consulte Trabajar con grupos de seguridad.