Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Paso 1: preparación del dominio de AD autogestionado

En primer lugar, es necesario completar varios pasos previos obligatorios en su dominio autogestionado (en las instalaciones).

Configuración de un firewall autogestionado

Debe configurar su firewall autogestionado de modo que los siguientes puertos queden abiertos a los bloques CIDR en todas las subredes que utilice la VPC que contenga su AWS Managed Microsoft AD. En este tutorial permitimos el tráfico entrante y el saliente de 10.0.0.0/16 (el bloque CIDR de nuestra VPC con AWS Managed Microsoft AD) en los siguientes puertos:

-

TCP/UDP 53: DNS

-

TCP/UDP 88: autenticación de Kerberos

-

TCP/UDP 389: protocolo ligero de acceso a directorios (LDAP)

-

TCP 445: protocolo de bloqueo de mensajes del servidor (SMB)

-

TCP 9389: Active Directory Web Services (ADWS) (opcional: este puerto debe estar abierto si desea utilizar el nombre de NetBIOS en lugar del nombre de dominio completo para la autenticación con aplicaciones de AWS como Amazon WorkDocs o Amazon QuickSight).

nota

SMBv1 ya no es compatible.

Estos son los puertos mínimos necesarios para conectar la VPC y al directorio autogestionado. La configuración específica podría requerir abrir puertos adicionales.

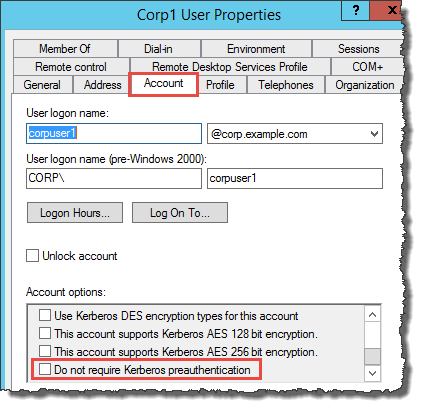

Asegúrese de que la autenticación previa de Kerberos esté habilitada

Las cuentas de usuario en ambos directorios deben tener habilitada la autenticación previa de Kerberos. Esta es la configuración predeterminada, pero vamos a comprobar las propiedades de cualquier usuario aleatorio para asegurarnos de que no haya cambiado nada.

Cómo visualizar la configuración de Kerberos del usuario

-

En el controlador de dominio autogestionado, abra Server Manager.

-

En el menú Herramientas, elija Usuarios y equipos de Active Directory.

-

Elija la carpeta Users (Usuarios) y abra el menú contextual (haga clic con el botón derecho del ratón). Seleccione cualquiera de las cuentas de usuario que se muestran en el panel de la derecha. Seleccione Propiedades.

-

Elija la pestaña Cuenta. En la lista Opciones de cuenta, desplácese hacia abajo y asegúrese de que No pedir la autenticación Kerberos previa no esté seleccionado.

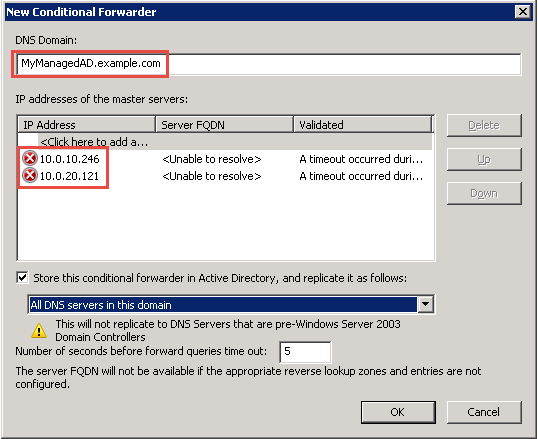

Configuración de reenviadores condicionales DNS en su dominio autogestionado

Debe configurar programas de envío condicionales DNS en cada dominio. Antes de hacerlo en su dominio autogestionado, primero deberá obtener cierta información sobre su AWS Managed Microsoft AD.

Configuración de reenviadores condicionales DNS en su dominio autogestionado

-

Inicie sesión en la AWS Management Console y abra la consola de AWS Directory Service

. -

En el panel de navegación, seleccione Directories.

-

Elija el ID de directorio de su AWS Managed Microsoft AD.

-

En la página Details (Detalles), anote los valores de Directory name (Nombre de directorio) y DNS address (Dirección DNS) del directorio.

-

Ahora, vuelva a su controlador de dominio autogestionado. Abra el Administrador del servidor.

-

En el menú Herramientas, elija DNS.

-

En el árbol de la consola, amplíe el servidor DNS del dominio para el cual esté configurando la relación de confianza. Nuestro servidor es WIN-5V70CN7VJ0.corp.example.com.

-

En el árbol de la consola, seleccione Reenviadores condicionales.

-

En el menú Acción, elija Nuevo reenviador condicional.

-

En Dominio DNS, escriba el nombre completo del dominio (FQDN) de su AWS Managed Microsoft AD, el cual apuntó antes. En este ejemplo, el nombre FQDN es MyManagedAD.example.com.

-

Elija las direcciones IP de los servidores principales e ingrese las direcciones DNS del directorio de AWS Managed Microsoft AD que anotó anteriormente. En este ejemplo son: 10.0.10.246 y 10.0.20.121

Después de escribir las direcciones de DNS, es posible que aparezca un error que indique que se ha agotado el tiempo de espera o que no se pudo resolver la operación. Por lo general, puede ignorar estos errores.

-

Active la casilla Almacenar este reenviador condicional en Active Directory y replicarlo como sigue.

-

Seleccione Todos los servidores DNS en este dominio y después haga clic en Aceptar.

Paso siguiente

Paso 2: preparación de su AWS Managed Microsoft AD