Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Unir sin problemas una instancia de Amazon EC2 Linux a un Microsoft AD AWS gestionado compartido

En este procedimiento, unirá sin problemas una instancia de Amazon EC2 Linux a un Microsoft AD AWS administrado compartido. Para ello, creará una política de AWS Secrets Manager IAM lectura en el rol de EC2 instancia de la cuenta en la que desee lanzar la instancia de EC2 Linux. Esto se denominará Account 2 en este procedimiento. Esta instancia utilizará el AWS Managed Microsoft AD que se comparte desde la otra cuenta, que se denomina Account 1.

Requisitos previos

Para poder unir sin problemas una instancia de Amazon EC2 Linux a un Microsoft AD AWS gestionado compartido, tendrás que completar lo siguiente:

-

Pasos 1 a 3 del tutorial, Tutorial: Cómo compartir tu directorio AWS administrado de Microsoft AD para unirte a un EC2 dominio sin problemas. En este tutorial, se explica cómo configurar la red y cómo compartir su Microsoft AD AWS administrado.

-

El procedimiento descrito en Cómo unir sin problemas una instancia de Amazon EC2 Linux a su Active Directory AWS administrado de Microsoft AD.

Paso 1. Cree un EC2DomainJoin rol de Linux en la cuenta 2

En este paso, usarás la IAM consola para crear el IAM rol que usarás para unirte al dominio de tu instancia de EC2 Linux con la sesión iniciadaAccount

2.

Crea el EC2DomainJoin rol de Linux

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, en Administración del acceso, elija Roles.

-

En la página Roles, elija Crear rol.

-

En Seleccionar tipo de entidad de confianza, seleccione Servicio de AWS .

-

En Caso de uso, elija y EC2, a continuación, elija Siguiente

-

En Políticas de filtro, haga lo siguiente:

-

Escriba

AmazonSSMManagedInstanceCore. A continuación, seleccione la casilla de verificación de ese elemento de la lista. -

Escriba

AmazonSSMDirectoryServiceAccess. A continuación, seleccione la casilla de verificación de ese elemento de la lista. -

Después de agregar estas políticas, seleccione Crear rol.

nota

AmazonSSMDirectoryServiceAccessproporciona los permisos para unir instancias a un Active Directory gestionado por AWS Directory Service.AmazonSSMManagedInstanceCoreproporciona los permisos mínimos necesarios para su uso AWS Systems Manager. Para obtener más información sobre la creación de un rol con estos permisos y para obtener información sobre otros permisos y políticas que puede asignar a su IAM rol, consulte Configurar los permisos de instancia necesarios para Systems Manager en la Guía del AWS Systems Manager usuario.

-

-

Ingrese un nombre para su nuevo rol, como

LinuxEC2DomainJoino cualquier otro nombre de su preferencia en el campo Nombre del rol. -

(Opcional) En Descripción del rol, escriba una descripción.

-

(Opcional) Para agregar etiquetas, elija Agregar nueva etiqueta en el Paso 3: Agregar etiquetas. Los pares clave-valor con etiqueta se utilizan para organizar, realizar un seguimiento o controlar el acceso a este rol.

-

Elija Crear rol.

Paso 2. Cree un acceso a los recursos entre cuentas para compartir AWS Secrets Manager secretos

En la siguiente sección se describen los requisitos adicionales que deben cumplirse para unir sin problemas las instancias de EC2 Linux con un Microsoft AD AWS administrado compartido. Estos requisitos incluyen la creación de políticas de recursos y su vinculación a los servicios y recursos adecuados.

Para permitir que los usuarios de una cuenta accedan a AWS Secrets Manager los secretos de otra cuenta, debes permitir el acceso mediante una política de recursos y una política de identidad. Este tipo de acceso se denomina acceso a recursos entre cuentas.

Este tipo de acceso es diferente a conceder acceso a identidades en la misma cuenta que el secreto de Secrets Manager. También debes permitir que la identidad utilice la clave AWS Key Management Service(KMS) con la que se cifra el secreto. Este permiso es necesario, ya que no puedes usar la clave AWS administrada (aws/secretsmanager) para el acceso entre cuentas. En su lugar, cifrarás tu secreto con una KMS clave que tú crees y, a continuación, le adjuntarás una política de claves. Para cambiar la clave de cifrado de un secreto, consulte Modificar un secreto AWS Secrets Manager.

nota

Hay tarifas asociadas AWS Secrets Manager, según el secreto que utilices. Para obtener la lista de precios completa, consulte Precios de AWS Secrets Manageraws/secretsmanager que crea Secrets Manager para cifrar tus secretos de forma gratuita. Si creas tus propias KMS claves para cifrar tus secretos, te AWS cobrará la tarifa actual AWS KMS. Para obtener más información, consulte AWS Key Management Service Precios

Los siguientes pasos le permiten crear las políticas de recursos que permiten a los usuarios unir sin problemas una instancia de EC2 Linux a un Microsoft AD AWS administrado compartido.

Cómo adjuntar una política de recursos al secreto de Cuenta 1

Abra la consola de Secrets Manager en https://console.aws.amazon.com/secretsmanager/

. -

En la lista de secretos, elija el Secreto que creó durante Requisitos previos.

-

En la página Detalles del secreto, en la pestaña Descripción general, desplácese hacia abajo hasta Permisos de recursos.

-

Seleccione Editar permisos.

-

En el campo de políticas, escriba la siguiente política. La siguiente política permite a Linux EC2DomainJoin in acceder

Account 2a la entrada secretaAccount 1. Sustituya el ARN ARN valor por el valor delLinuxEC2DomainJoinrol que creó en el paso 1.Account 2Para usar esta política, consulte Adjuntar una política de permisos a un AWS Secrets Manager secreto.{ { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/LinuxEC2DomainJoin" }, "Action": "secretsmanager:GetSecretValue", "Resource": "*" } ] }

-

Agregue una declaración a la política clave para la KMS clave de la cuenta 1

Abra la consola de Secrets Manager en https://console.aws.amazon.com/secretsmanager/

. -

En el panel de navegación izquierdo, elija Claves administradas por el cliente.

-

En la página Claves administradas por el cliente, seleccione la clave que ha creado.

-

En la página Detalles de claves, navegue hasta Política de claves y seleccione Editar.

-

La siguiente declaración de política clave

Account 2permiteApplicationRoleutilizar la KMS claveAccount 1para descifrar el secreto.Account 1Para usar esta declaración, agréguela a la política de claves de su KMS clave. Para obtener más información, consulte Cambiar una política de claves.{ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/ApplicationRole" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

Creación de una política de identidad para la identidad de Cuenta 2

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación izquierdo, en Administración de acceso, seleccione Políticas.

-

Seleccione Create Policy (Crear política). Elija JSONen el editor de políticas.

-

La siguiente política permite que

ApplicationRoleenAccount 2acceda al secreto deAccount 1y descifre el valor secreto mediante la clave de cifrado que también está enAccount 1. Puedes encontrar el secreto ARN de tu secreto en la consola Secrets Manager, en la página de detalles del secreto, en Secreto ARN. También puedes llamar a describe-secret para identificar el secreto. ARN Sustituye el recurso ARN ARN por el recurso secreto y. ARNAccount 1Para usar esta política, consulte Adjuntar una política de permisos a un AWS Secrets Manager secreto.{ { "Version" : "2012-10-17", "Statement" : [ { "Effect": "Allow", "Action": "secretsmanager:GetSecretValue", "Resource": "SecretARN" }, { "Effect": "Allow", "Action": [ "kms:Decrypt", "kms:Describekey" ], "Resource": "arn:aws:kms:Region:Account1:key/Your_Encryption_Key" } ] } -

Seleccione Siguiente y, a continuación, Guardar cambios.

-

Busque y seleccione el rol que creó en

Account 2en Attach a resource policy to the secret in Account 1. -

En Agregar permisos, elija Asociar políticas.

-

En la barra de búsqueda, busque la política que creó en Add a statement to the key policy for the KMS key in Account 1 y seleccione la casilla para agregar la política al rol. Luego, seleccione Agregar permisos.

Paso 3. Cómo vincular de manera fluida una instancia de Linux

Ahora puede usar el siguiente procedimiento para unir sin problemas su instancia de EC2 Linux a su Microsoft AD AWS administrado compartido.

Cómo vincular de manera fluida una instancia de Linux

-

Inicia sesión en la EC2 consola de Amazon AWS Management Console y ábrela en https://console.aws.amazon.com/ec2/

. -

En el selector de regiones de la barra de navegación, elige el Región de AWS mismo directorio que el existente.

-

En el EC2panel de control, en la sección Lanzar instancia, elija Launch instance.

-

En la página Lanzar una instancia, en la sección Nombre y etiquetas, introduce el nombre que te gustaría usar para tu EC2 instancia de Linux.

(Opcional) Selecciona Añadir etiquetas adicionales para añadir uno o más pares de etiquetas y valores para organizar, rastrear o controlar el acceso a esta EC2 instancia.

-

En la sección Imagen de aplicación e sistema operativo (Amazon Machine Image), elija el Linux AMI que desee lanzar.

nota

El usuario AMI debe tener AWS Systems Manager (SSMAgent) la versión 2.3.1644.0 o superior. Para comprobar la versión del SSM agente instalada en su cuenta AMI mediante el lanzamiento de una instancia a partir de ellaAMI, consulte Obtener la versión del agente actualmente instalada. SSM Si necesita actualizar el SSM agente, consulte Instalación y configuración del SSM agente en EC2 instancias para Linux.

SSMusa el

aws:domainJoincomplemento al unir una instancia de Linux a un Active Directory dominio. El complemento cambia el nombre de host de las instancias de Linux al formato EC2AMAZ -XXXXXXX. Para obtener más información sobreaws:domainJoin, consulte Referencia de complementos del documento de comandos de AWS Systems Manager en la Guía del usuario de AWS Systems Manager . -

En la sección Tipo de instancia, elija el tipo de instancia que desee usar en la lista desplegable Tipo de instancia.

-

En la sección Par de claves (inicio de sesión), puede elegir entre crear un nuevo par de claves o elegir un par de claves existente. Para crear un nuevo par de claves, elija Crear nuevo par de claves. Ingrese un nombre para el par de claves y seleccione una opción en Tipo de par de claves y Formato de archivo de clave privada. Para guardar la clave privada en un formato que se pueda usar con OpenSSH, elija .pem. Para guardar la clave privada en un formato que se pueda usar con PuTTY, elija .ppk. Elija Crear par de claves. Su navegador descargará el archivo de clave privada automáticamente. Guarde el archivo de clave privada en un lugar seguro.

importante

Esta es la única oportunidad para guardar el archivo de clave privada.

-

En la página Lanzar una instancia, en la sección Configuración de red, elija Editar. Seleccione el directorio en el VPCque se creó su directorio en la VPC lista desplegable requerida.

-

Elija una de las subredes públicas de la lista VPC desplegable de subredes. La subred que elija debe tener todo el tráfico externo dirigido a una puerta de enlace de Internet. De lo contrario, no podrá conectarse a la instancia de forma remota.

Para obtener más información sobre cómo conectarse a una puerta de enlace de Internet, consulte Conectarse a Internet mediante una puerta de enlace de Internet en la Guía del VPC usuario de Amazon.

-

En Autoasignar IP pública, elija Habilitar.

Para obtener más información sobre las direcciones IP públicas y privadas, consulte Direcciones IP de EC2 instancias de Amazon en la Guía del EC2 usuario de Amazon.

-

En la configuración Firewall (grupos de seguridad), puede usar la configuración predeterminada o hacer cambios para adaptarla a sus necesidades.

-

En la configuración Configurar almacenamiento, puede utilizar los ajustes predeterminados o hacer los cambios necesarios para adaptarlos a sus necesidades.

-

Seleccione la sección Detalles avanzados y elija su dominio en el menú desplegable Directorio de vinculación de dominios.

nota

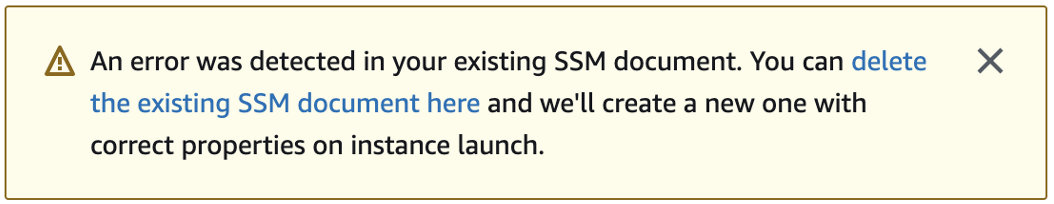

Tras elegir el directorio de vinculación de dominios, es posible que vea lo siguiente:

Este error se produce si el asistente de EC2 inicio identifica un SSM documento existente con propiedades inesperadas. Puede elegir una de las opciones siguientes:

Si ya ha editado el SSM documento y las propiedades son las esperadas, seleccione Cerrar y proceda a lanzar la EC2 instancia sin cambios.

Seleccione el enlace para eliminar el SSM documento existente aquí para eliminar el SSM documento. Esto permitirá crear un SSM documento con las propiedades correctas. El SSM documento se creará automáticamente al lanzar la EC2 instancia.

-

Para el perfil de IAM ejemplo, elija el IAM rol que creó anteriormente en la sección de requisitos previos. Paso 2: Crear el EC2DomainJoin rol de Linux.

-

Seleccione Iniciar instancia.

nota

Si va a realizar una unión de dominio perfecta con SUSE Linux, es necesario reiniciar el sistema antes de que las autenticaciones funcionen. Para reiniciar SUSE desde la terminal de Linux, escriba sudo reboot.