Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Mejores prácticas de seguridad

Esta guía proporciona consejos sobre cómo proteger la información, los sistemas y los activos que dependen de EKS y, al mismo tiempo, generar valor empresarial mediante evaluaciones de riesgos y estrategias de mitigación. Esta guía forma parte de una serie de guías de mejores prácticas que AWS publica para ayudar a los clientes a implementar EKS de acuerdo con las mejores prácticas. Las guías sobre el rendimiento, la excelencia operativa, la optimización de costes y la fiabilidad estarán disponibles en los próximos meses.

Cómo usar esta guía

Esta guía está destinada a los profesionales de la seguridad responsables de implementar y supervisar la eficacia de los controles de seguridad para los clústeres de EKS y las cargas de trabajo que soportan. La guía está organizada en diferentes áreas temáticas para facilitar su lectura. Cada tema comienza con una breve descripción general, seguida de una lista de recomendaciones y mejores prácticas para proteger sus clústeres de EKS. No es necesario leer los temas en un orden determinado.

Comprender el modelo de responsabilidad compartida

La seguridad y el cumplimiento se consideran responsabilidades compartidas cuando se utiliza un servicio gestionado como EKS. En términos generales, AWS es responsable de la seguridad «de» la nube, mientras que usted, el cliente, es responsable de la seguridad «en» la nube. Con EKS, AWS es responsable de administrar el plano de control de Kubernetes gestionado por EKS. Esto incluye los nodos del plano de control de Kubernetes, la base de datos ETCD y demás infraestructuras necesarias para que AWS ofrezca un servicio seguro y fiable. Como consumidor de EKS, usted es el principal responsable de los temas de esta guía, como la IAM, la seguridad de los módulos, la seguridad del tiempo de ejecución, la seguridad de la red, etc.

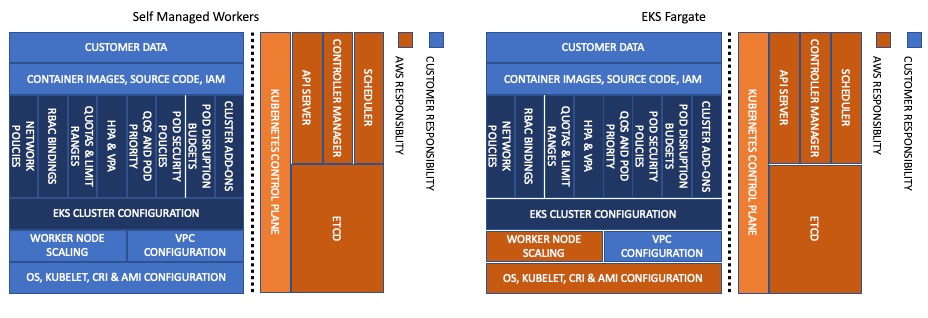

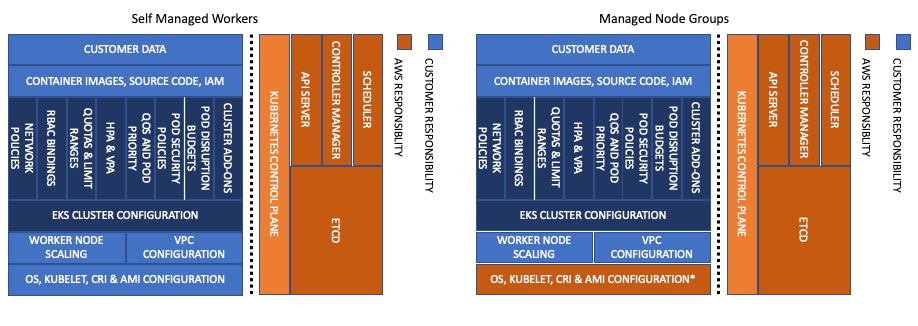

En lo que respecta a la seguridad de la infraestructura, AWS asumirá responsabilidades adicionales a medida que pase de ser trabajadores autogestionados a grupos de nodos gestionados y a Fargate. Por ejemplo, con Fargate, AWS pasa a ser responsable de proteger la instancia o el tiempo de ejecución subyacentes que se utilizan para ejecutar los pods.

Modelo de responsabilidad compartida - Fargate

AWS también asumirá la responsabilidad de mantener actualizada la AMI optimizada para EKS con las versiones de parches y los parches de seguridad de Kubernetes. Los clientes que utilizan grupos de nodos gestionados (MNG) son responsables de actualizar sus grupos de nodos a la AMI más reciente mediante la API de EKS, la CLI, Cloudformation o la consola de AWS. Además, a diferencia de Fargate, no MNGs escalará automáticamente su infraestructura/clúster. Esto se puede gestionar con el escalador automático de clústeres u otras tecnologías, como Karpenter, el escalado

Modelo de responsabilidad compartida: MNG

Antes de diseñar el sistema, es importante saber dónde está la línea de demarcación entre sus responsabilidades y el proveedor del servicio (AWS).

Introducción

Hay varias áreas de mejores prácticas de seguridad que son pertinentes cuando se utiliza un servicio de Kubernetes gestionado como EKS:

-

Identity and Access Management

-

Pod Security

-

Seguridad en tiempo de ejecución

-

Seguridad de la red

-

Tenencia múltiple

-

Cuenta múltiple para tenencia múltiple

-

Controles de Detective

-

Seguridad de infraestructuras

-

Cifrado de datos y gestión de secretos

-

Cumplimiento normativo

-

Respuesta a incidentes y análisis forense

-

Seguridad de imagen

Como parte del diseño de cualquier sistema, debe tener en cuenta sus implicaciones de seguridad y las prácticas que pueden afectar a su postura de seguridad. Por ejemplo, debe controlar quién puede realizar acciones contra un conjunto de recursos. También necesita la capacidad de identificar rápidamente los incidentes de seguridad, proteger sus sistemas y servicios del acceso no autorizado y mantener la confidencialidad e integridad de los datos mediante la protección de los datos. Contar con un conjunto de procesos bien definidos y ensayados para responder a los incidentes de seguridad también mejorará su postura en materia de seguridad. Estas herramientas y técnicas son importantes porque respaldan objetivos como la prevención de pérdidas económicas o el cumplimiento de las obligaciones reglamentarias.

AWS ayuda a las organizaciones a alcanzar sus objetivos de seguridad y conformidad al ofrecer un amplio conjunto de servicios de seguridad que han evolucionado en función de los comentarios de un amplio grupo de clientes preocupados por la seguridad. Al ofrecer una base altamente segura, los clientes pueden dedicar menos tiempo a «tareas pesadas e indiferenciadas» y más tiempo a lograr sus objetivos empresariales.

Comentarios

Esta guía se publica con el GitHub fin de recopilar comentarios y sugerencias directos de la comunidad más amplia de EKS/Kubernetes. Si tienes alguna práctica recomendada que consideres que deberíamos incluir en la guía, presenta un problema o envía un PR al repositorio. GitHub Nuestra intención es actualizar la guía periódicamente a medida que se agreguen nuevas funciones al servicio o cuando surja una nueva mejor práctica.

Documentación adicional

Documento técnico sobre seguridad de Kubernetes

La CNCF publicó también un white paper

Herramientas y recursos

Taller de inmersión en seguridad de Amazon EKS