Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Ejemplo: Lanzamiento de una aplicación Elastic Beanstalk en una VPC con hosts bastión

En esta sección aprenderá a implementar una aplicación de Elastic Beanstalk en una VPC mediante un host bastión y por qué implementar esta topología.

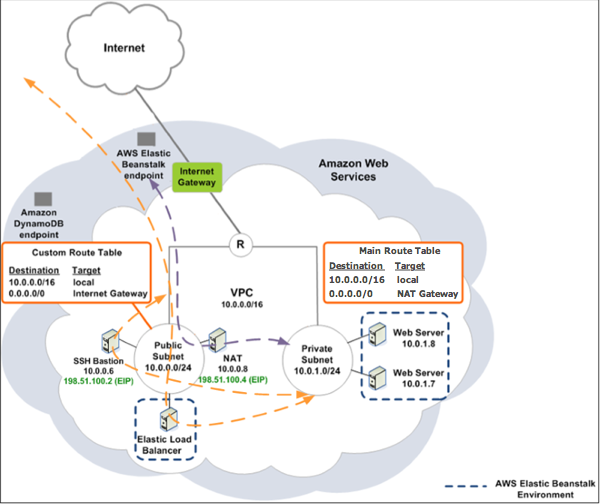

Si las instancias de Amazon EC2 están en una subred privada, no podrá conectarse a ellas de forma remota. Para conectarse a las instancias, puede configurar servidores bastión en la subred pública para que actúen como servidores proxy. Por ejemplo, puede configurar forwarders del puerto SSH o gateways de RDP en la subred pública para que actúen como servidores proxy con el tráfico dirigido a los servidores de la base de datos que procede de la propia red. Esta sección contiene un ejemplo acerca de cómo crear una VPC con subredes públicas y privadas. Las instancias se encuentran en la subred privada, mientras que el host bastión, el gateway NAT y el balanceador de carga se encuentran en la subred pública. Su infraestructura será similar al diagrama siguiente.

Para implementar una aplicación de Elastic Beanstalk dentro de una VPC mediante un host bastión, complete los pasos que se describen en los apartados siguientes.

Pasos

Creación de una VPC con subredes públicas y privadas

Complete todos los procedimientos de VPC pública/privada. Cuando implemente la aplicación, debe especificar un par de claves de Amazon EC2 en las instancias para que pueda conectarse a ellas de forma remota. Para obtener más información sobre cómo especificar el par de claves en las instancias, consulte Las EC2 instancias de Amazon para su entorno de Elastic Beanstalk.

Creación y configuración del grupo de seguridad del host bastión

Cree un grupo de seguridad para el host bastión y agregue reglas que permitan el tráfico SSH procedente de Internet y el tráfico SSH saliente dirigido a la subred privada que contiene las instancias Amazon EC2.

Para crear el grupo de seguridad del host bastión

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Security Groups (Grupos de seguridad).

-

Elija Crear grupo de seguridad.

-

En el cuadro de diálogo Create Security Group (Crear grupo de seguridad), escriba lo siguiente y elija Yes, Create (Sí, crear).

- Name tag (Etiqueta de nombre) (opcional)

-

Introduzca una etiqueta de nombre para el grupo de seguridad.

- Nombre del grupo

-

Introduzca el nombre del grupo de seguridad.

- Descripción

-

Introduzca una descripción para el grupo de seguridad.

- VPC

-

Seleccione la VPC.

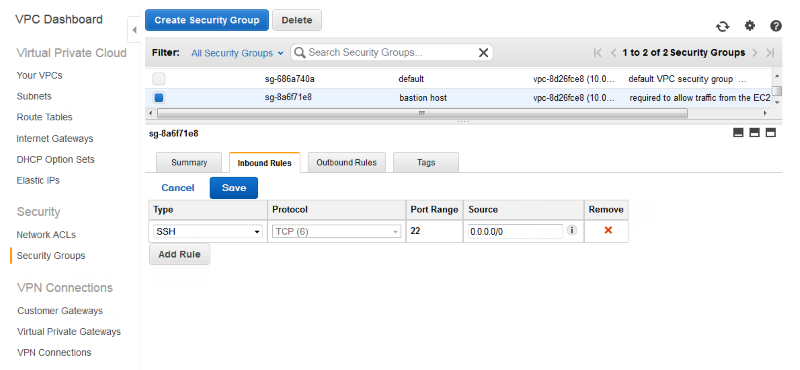

Se crea el grupo de seguridad y aparece en la página Security Groups (Grupos de seguridad). Observe que tiene un ID (p. ej.,

sg-xxxxxxxx). Puede que deba activar la columna Group ID (ID de grupo); para ello, haga clic en Show/Hide (Mostrar/Ocultar) en la esquina superior derecha de la página.

Para configurar el grupo de seguridad del host bastión

-

En la lista de grupo de seguridad, active la casilla del grupo de seguridad que acaba de crear para el host bastión.

-

En la pestaña Inbound Rules, elija Edit.

-

Si es necesario, elija Add another rule (Añadir otra regla).

-

Si el host bastión es una instancia de Linux, en Type (Tipo), seleccione SSH.

Si el host bastión es una instancia de Windows, en Type (Tipo), seleccione RDP.

-

Escriba el rango de CIDR de origen que desee en el campo Source (Origen) y haga clic en Save (Guardar).

-

En la pestaña Outbound Rules (Reglas de salida), elija Edit (Editar).

-

Si es necesario, elija Add another rule (Añadir otra regla).

-

En Type (Tipo), seleccione el tipo que ha especificado para la regla de entrada.

-

En el campo Source (Origen), escriba el rango de CIDR de la subred de los hosts en la subred privada de la VPC.

Para encontrarla:

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

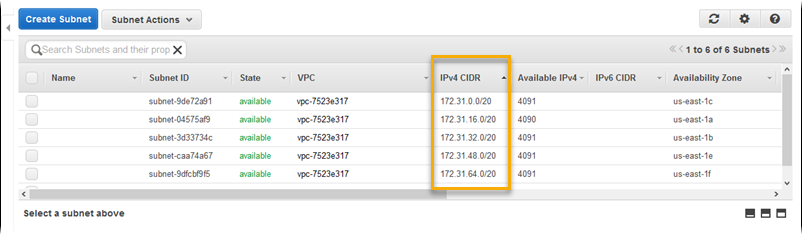

En el panel de navegación, elija Subnets (Subredes).

-

Anote el valor en IPv4 CIDR para cada Availability Zone (Zona de disponibilidad) en la que tenga hosts con los que desee que se conecte el host bastión.

nota

Si tiene hosts en varias zonas de disponibilidad, cree una regla de salida para cada una de ellas.

-

Seleccione Guardar.

Actualización del grupo de seguridad de instancias

De forma predeterminada, el grupo de seguridad que creó para las instancias no permite el tráfico entrante. Aunque Elastic Beanstalk va a modificar el grupo predeterminado para que las instancias permitan el tráfico SSH, debe modificar el grupo de seguridad de instancias predeterminado para que permita el tráfico RDP si las instancias son de Windows.

Si desea actualizar el grupo de seguridad de instancias para RDP

-

En la lista de grupos de seguridad, active la casilla del grupo de seguridad de instancias.

-

En la pestaña Inbound (Entrada), seleccione Edit (Editar).

-

Si es necesario, elija Add another rule (Añadir otra regla).

-

Especifique los valores siguientes y haga clic en Save (Guardar).

- Tipo

-

RDP - Protocolo

-

TCP - Intervalo de puertos

-

3389 - Origen

-

Especifique el ID del grupo de seguridad del host bastión (por ejemplo,

sg-8a6f71e8) y seleccione Save (Guardar).

Creación de un host bastión

Para crear un host bastión, lance una instancia Amazon EC2 en una subred pública que actuará como host bastión.

Para obtener más información sobre la configuración de un host bastión para instancias Windows en la subred privada, consulte Controlling Network Access to EC2 Instances Using a Bastion Server (Controlar el acceso a redes para instancias EC2 utilizando un servidor bastión)

Para obtener más información sobre la configuración de un host bastión para instancias Linux en la subred privada, consulte Securely Connect to Linux Instances Running in a Private Amazon VPC