Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Autenticación de usuarios mediante un Equilibrador de carga de aplicación

Puede configurar un Equilibrador de carga de aplicación para autenticar de forma segura a los usuarios cuando obtienen acceso a sus aplicaciones. Esto le permite liberar a su equilibrador de carga del trabajo de autenticación de usuarios para que sus aplicaciones puedan centrarse en su lógica de negocio.

Se admiten los siguientes casos de uso:

-

Autenticar a los usuarios a través de un proveedor de identidades (IdP) compatible con OpenID Connect (OIDC).

-

Autentique a los usuarios a través de redes sociales IdPs, como Amazon, Facebook o Google, a través de los grupos de usuarios compatibles con Amazon Cognito.

-

Autentique a los usuarios mediante identidades corporativas, mediante SAML, OpenID Connect (OIDC) o OAuth mediante los grupos de usuarios compatibles con Amazon Cognito.

Preparativos para usar un IdP compatible con OIDC

Haga lo siguiente si utiliza un IdP compatible con OIDC con su Equilibrador de carga de aplicación:

-

Cree una nueva aplicación OIDC en su IdP. El DNS del IdP debe poder resolverse públicamente.

-

Debe configurar un ID de cliente y un secreto de cliente.

-

Obtenga los siguientes puntos de enlace publicados por el IdP: autorización, token e información de usuario. Puede localizar esta información en la configuración.

-

Los certificados de los puntos de conexión del IdP deben ser emitidos por una autoridad de certificación pública de confianza.

-

Las entradas de DNS de los puntos de conexión deben poder resolverse públicamente, incluso si se resuelven en direcciones IP privadas.

-

Permite una de las siguientes redirecciones URLs en tu aplicación de IdP, sea cual sea la que usen tus usuarios, donde DNS es el nombre de dominio de tu balanceador de cargas y CNAME es el alias de DNS de tu aplicación:

-

https:///oauth2/idpresponse

DNS -

CNAMEhttps://oauth2/idpresponse

-

Preparación para usar Amazon Cognito

La integración de Amazon Cognito para los Equilibradores de carga de aplicación está disponible en las siguientes regiones:

Este de EE. UU. (Norte de Virginia)

Este de EE. UU. (Ohio)

Oeste de EE. UU. (Norte de California)

Oeste de EE. UU. (Oregón)

Canadá (centro)

Oeste de Canadá (Calgary)

Europa (Estocolmo)

Europa (Milán)

Europa (Fráncfort)

Europa (Zúrich)

Europa (Irlanda)

Europa (Londres)

Europa (París)

Europa (España)

América del Sur (São Paulo)

Asia-Pacífico (Hong Kong)

Asia-Pacífico (Tokio)

Asia-Pacífico (Seúl)

Asia-Pacífico (Osaka)

Asia-Pacífico (Mumbai)

Asia-Pacífico (Hyderabad)

Asia-Pacífico (Singapur)

Asia-Pacífico (Sídney)

Asia-Pacífico (Yakarta)

Asia-Pacífico (Melbourne)

Medio Oriente (EAU)

Middle East (Bahrain)

África (Ciudad del Cabo)

Israel (Tel Aviv)

Haga lo siguiente si utiliza grupos de usuarios de Amazon Cognito con su Equilibrador de carga de aplicación:

-

Cree un grupo de usuarios. Para obtener más información, consulte Grupos de usuarios de Amazon Cognito en la Guía para desarrolladores de Amazon Cognito.

-

Cree un cliente del grupo de usuarios. Debes configurar el cliente para que genere un secreto de cliente, utilice el flujo de concesión de código y admita los mismos OAuth ámbitos que utiliza el balanceador de cargas. Para obtener más información, consulte Configuración de un cliente de aplicación de grupo de usuarios en la Guía para desarrolladores de Amazon Cognito.

-

Cree un dominio de grupo de usuarios. Para obtener más información, consulte Configurar un dominio de grupo de usuarios en la Guía para desarrolladores de Amazon Cognito.

-

Compruebe que el ámbito solicitado devuelve un token de ID. Por ejemplo, el ámbito predeterminado,

openid, devuelve un token de ID pero el ámbitoaws.cognito.signin.user.adminno. -

Para federarse con un IdP social o corporativo, habilite el IdP en la sección de federación. Para obtener más información, consulte Inicio de sesión en grupos de usuarios con un proveedor de identidad externo en la Guía para desarrolladores de Amazon Cognito.

-

Permita la siguiente redirección URLs en el campo URL de devolución de llamada de Amazon Cognito, donde DNS es el nombre de dominio del balanceador de carga y CNAME es el alias de DNS de su aplicación (si está utilizando uno):

-

https:///oauth2/idpresponse

DNS -

CNAMEhttps://oauth2/idpresponse

-

-

Permita el dominio del grupo de usuarios en la URL de devolución de llamada de la aplicación de IdP. Utilice el formato de su IdP. Por ejemplo:

-

domain-prefixhttps://.auth.region.amazoncognito. com/saml2/idpresponse -

user-pool-domainhttps://saml2/idpreresponse

-

La URL de devolución de llamada de la configuración del cliente de la aplicación debe estar compuesta exclusivamente por letras minúsculas.

Para permitir que un usuario pueda configurar un equilibrador de carga para usar Amazon Cognito con el fin de autenticar a los usuarios, debe conceder al usuario el permiso para llamar a la acción cognito-idp:DescribeUserPoolClient.

Prepárate para usar Amazon CloudFront

Habilite los siguientes ajustes si utiliza una CloudFront distribución delante de su Application Load Balancer:

-

Reenviar los encabezados de las solicitudes (todos): garantiza que CloudFront no se almacenen en caché las respuestas de las solicitudes autenticadas. Esto evita que se sirvan desde la caché después de que venza la sesión de autenticación. Como alternativa, para reducir este riesgo mientras el almacenamiento en caché está activado, los propietarios de una CloudFront distribución pueden configurar el valor time-to-live (TTL) para que caduque antes de que caduque la cookie de autenticación.

-

Reenvío y almacenamiento en caché de cadenas de consulta (todos): garantiza que el equilibrador de carga tenga acceso a los parámetros de la cadena de consulta necesarios para autenticar al usuario con el IdP.

-

Reenvío de cookies (todas): garantiza que se CloudFront reenvíen todas las cookies de autenticación al balanceador de cargas.

-

Al configurar la autenticación OpenID Connect (OIDC) junto con Amazon CloudFront, asegúrese de que el puerto HTTPS 443 se utilice de forma coherente en toda la ruta de conexión. De lo contrario, se pueden producir errores de autenticación porque la redirección OIDC del cliente URLs no coincide con el número de puerto del URI generado originalmente.

Configuración de la autenticación de usuarios

La autenticación de usuario se configura creando una acción de autenticación para una o varias reglas de oyente. Los tipos de acción authenticate-cognito y authenticate-oidc solo se admiten con oyentes HTTPS. Para obtener descripciones de los campos correspondientes, consulte AuthenticateCognitoActionConfigy AuthenticateOidcActionConfigen la versión 2015-12-01 de referencia de la API de Elastic Load Balancing.

El equilibrador de carga envía una cookie de sesión al cliente para mantener el estado de autenticación. Esta cookie siempre contiene el atributo secure, porque la autenticación del usuario requiere un oyente HTTPS. Esta cookie contiene el atributo SameSite=None con solicitudes CORS (intercambio de recursos de varios orígenes).

En el caso de un equilibrador de carga compatible con varias aplicaciones que requieren una autenticación de cliente independiente, cada regla de oyente con una acción de autenticación debe tener un nombre de cookie único. Esto garantiza que los clientes estén siempre autenticados con el IdP antes de ser enrutados al grupo de destino especificado en la regla.

Los equilibradores de carga de aplicaciones no admiten valores de cookies codificados como URL.

De forma predeterminada, el campo SessionTimeout está configurado en 7 días. Si desea sesiones más cortas, puede configurar un tiempo de espera de sesión de tan solo 1 segundo. Para obtener más información, consulte Tiempo de espera de la sesión.

Establezca el campo OnUnauthenticatedRequest como apropiado para su aplicación. Por ejemplo:

-

Aplicaciones que requieren que el usuario inicie sesión mediante una identidad social o corporativa: se admite mediante la opción predeterminada

authenticate. Si el usuario no ha iniciado sesión, el equilibrador de carga redirige la solicitud al punto de conexión de autorización de IdP y el IdP le pide al usuario que inicie sesión utilizando su interfaz de usuario. -

Aplicaciones que proporcionan una vista personalizada a un usuario que ha iniciado sesión o una vista general a un usuario que no ha iniciado sesión: para admitir este tipo de aplicaciones, utilice la opción

allow. Si el usuario ha iniciado sesión, el equilibrador de carga proporciona las notificaciones de usuario y la aplicación puede ofrecer una vista personalizada. Si el usuario no ha iniciado sesión, el equilibrador de carga reenvía la solicitud sin las notificaciones de usuario y la aplicación puede proporcionar la vista general. -

Aplicaciones de una sola página JavaScript que se cargan cada pocos segundos: si utilizas

denyesta opción, el balanceador de cargas devuelve un error HTTP 401 no autorizado a las llamadas AJAX que no contienen información de autenticación. Sin embargo, si la información de autenticación del usuario ha caducado, redirige al cliente al punto de conexión de autorización del IdP.

El equilibrador de carga debe poder comunicarse con el punto de conexión de token de IdP (TokenEndpoint) y el punto de conexión de información de usuario de IdP (UserInfoEndpoint). Los balanceadores de carga de aplicaciones solo son compatibles IPv4 cuando se comunican con estos puntos finales. Si su IdP usa direcciones públicas, asegúrese de que los grupos de seguridad del balanceador de cargas y la red de la ACLs VPC permitan el acceso a los puntos finales. Cuando se utiliza un equilibrador de carga interno o el tipo de dirección IP dualstack-without-public-ipv4, una puerta de enlace NAT puede permitir que el equilibrador de carga se comunique con los puntos de conexión. Para obtener más información, consulte Información básica de puertas de enlace NAT en la Guía del usuario de Amazon VPC.

Utilice el siguiente comando create-rule para configurar la autenticación de usuario.

aws elbv2 create-rule \ --listener-arnlistener-arn\ --priority10\ --conditions Field=path-pattern,Values="/login" \ --actions file://actions.json

A continuación se muestra un ejemplo del archivo actions.json que especifica una acción authenticate-oidc y una acción forward. AuthenticationRequestExtraParams le permite pasar parámetros adicionales a un IdP durante la autenticación. Siga la documentación proporcionada por su proveedor de identidades para determinar los campos que son compatibles

[{ "Type": "authenticate-oidc", "AuthenticateOidcConfig": { "Issuer": "https://idp-issuer.com", "AuthorizationEndpoint": "https://authorization-endpoint.com", "TokenEndpoint": "https://token-endpoint.com", "UserInfoEndpoint": "https://user-info-endpoint.com", "ClientId": "abcdefghijklmnopqrstuvwxyz123456789", "ClientSecret": "123456789012345678901234567890", "SessionCookieName": "my-cookie", "SessionTimeout": 3600, "Scope": "email", "AuthenticationRequestExtraParams": { "display": "page", "prompt": "login" }, "OnUnauthenticatedRequest": "deny" }, "Order": 1 }, { "Type": "forward", "TargetGroupArn": "arn:aws:elasticloadbalancing:region-code:account-id:targetgroup/target-group-name/target-group-id", "Order": 2 }]

El siguiente es un ejemplo del archivo actions.json que especifica las acciones authenticate-cognito y forward.

[{ "Type": "authenticate-cognito", "AuthenticateCognitoConfig": { "UserPoolArn": "arn:aws:cognito-idp:region-code:account-id:userpool/user-pool-id", "UserPoolClientId": "abcdefghijklmnopqrstuvwxyz123456789", "UserPoolDomain": "userPoolDomain1", "SessionCookieName": "my-cookie", "SessionTimeout": 3600, "Scope": "email", "AuthenticationRequestExtraParams": { "display": "page", "prompt": "login" }, "OnUnauthenticatedRequest": "deny" }, "Order": 1 }, { "Type": "forward", "TargetGroupArn": "arn:aws:elasticloadbalancing:region-code:account-id:targetgroup/target-group-name/target-group-id", "Order": 2 }]

Para obtener más información, consulte Reglas del oyente del equilibrador de carga de aplicaciones.

Flujo de autenticación

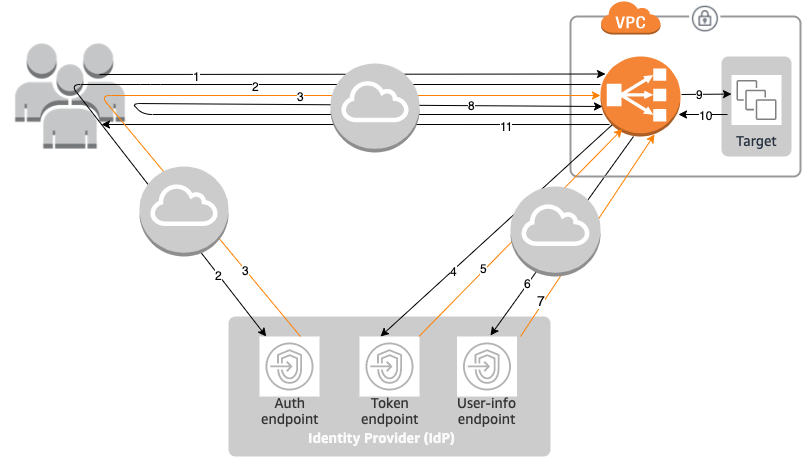

El siguiente diagrama de red es una representación visual de cómo un Equilibrador de carga de aplicación utiliza OIDC para autenticar a los usuarios.

Los elementos numerados que siguen, destacan y explican los elementos que se muestran en el diagrama de red anterior.

-

El usuario envía una solicitud HTTPS a un sitio web alojado detrás de un Equilibrador de carga de aplicación. Cuando se cumplen las condiciones de una regla con una acción de autenticación, el equilibrador de carga comprueba si hay una cookie de sesión de autenticación en los encabezados de solicitudes.

-

Si la cookie no está presente, el equilibrador de carga redirige al usuario al punto de conexión de autorización de IdP para que el IdP pueda autenticarlo.

-

Después de autenticar al usuario, el IdP lo redirige al equilibrador de carga con un código de concesión de autorización.

-

El equilibrador de carga presenta el código de concesión de autorización al punto de conexión del token de IdP.

-

Al recibir un código de concesión de autorización válido, el IdP proporciona el token de identificación y el token de acceso al Equilibrador de carga de aplicación.

-

A continuación, el Equilibrador de carga de aplicación envía el token de acceso al punto de conexión de información del usuario.

-

El punto de conexión de información del usuario intercambia el token de acceso por las solicitudes de los usuarios.

-

El Equilibrador de carga de aplicación redirige al usuario con la cookie de sesión de autenticación de

AWSELBal URI original. Debido a que la mayoría de los navegadores limitan una cookie a 4 KB de tamaño, el equilibrador de carga fragmenta una cookie de más de 4 KB en varias cookies. Si el tamaño total de las notificaciones de usuario y el token de acceso recibido del IdP es superior a 11 KB, el equilibrador de carga devuelve un error HTTP 500 al cliente y aumenta la métricaELBAuthUserClaimsSizeExceeded. -

El Equilibrador de carga de aplicación valida la cookie y reenvía la información del usuario a los destinos del conjunto de encabezados HTTP de

X-AMZN-OIDC-*. Para obtener más información, consulte Codificación de las notificaciones de usuario y verificación de firmas. -

El destino envía una respuesta al Equilibrador de carga de aplicación.

-

El Equilibrador de carga de aplicación envía la respuesta final al usuario.

Cada nueva solicitud atraviesa los pasos 1 a 11, mientras que las solicitudes posteriores atraviesan los pasos 9 a 11. Es decir, todas las solicitudes subsiguientes comienzan en el paso 9 siempre que la cookie no haya caducado.

La cookie de AWSALBAuthNonce se agrega al encabezado de la solicitud después de que el usuario se autentique en el IdP. Esto no cambia la forma en que Equilibrador de carga de aplicación procesa las solicitudes de redireccionamiento del IdP.

Si el IdP proporciona un token de actualización válido en el token de ID, el equilibrador de carga lo guarda y lo utiliza para actualizar las notificaciones de usuario cada vez que venza el token de acceso, hasta que se agote la sesión o hasta que se produzca un error en la actualización del IdP. Si el usuario cierra la sesión, se produce un error en la actualización y el equilibrador de carga redirige al usuario al punto de conexión de autorización de IdP. De este modo, el equilibrador de carga puede dejar de funcionar después de que el usuario cierre la sesión. Para obtener más información, consulte Tiempo de espera de la sesión.

nota

La caducidad de la cookie es diferente de la caducidad de la sesión de autenticación. La caducidad de la cookie es un atributo de la cookie, que se establece en 7 días. La duración real de la sesión de autenticación viene determinada por el tiempo de espera de la sesión configurado en el Equilibrador de carga de aplicación para la característica de autenticación. El tiempo de espera de la sesión se incluye en el valor de la cookie de autenticación, que también está cifrado.

Codificación de las notificaciones de usuario y verificación de firmas

Después de que el equilibrador de carga autentica a un usuario correctamente, envía las notificaciones de usuario recibidas del IdP al destino. El equilibrador de carga firma la notificación de usuario para que las aplicaciones puedan verificar la firma y comprobar que el equilibrador de carga ha enviado las notificaciones.

El equilibrador de carga añade los siguientes encabezados HTTP:

x-amzn-oidc-accesstoken-

El token de acceso del punto de conexión de token, en texto sin formato.

x-amzn-oidc-identity-

El campo del asunto (

sub) del punto de conexión de información de usuario, en texto sin formato.Nota: La subreclamación es la mejor forma de identificar a un usuario determinado.

x-amzn-oidc-data-

Las notificaciones de usuario, en formato de tokens web de JSON (JWT).

Los tokens de acceso y las reclamaciones de los usuarios son diferentes de los tokens de identificación. Los tokens de acceso y las reclamaciones de usuario solo permiten el acceso a los recursos del servidor, mientras que los tokens contienen información adicional para autenticar a un usuario. El Equilibrador de carga de aplicación crea un token de acceso nuevo cuando autentica al usuario y solo pasa los tokens de acceso y las reclamaciones al backend, pero no pasa la información del token de identificación.

Estos tokens siguen el formato JWT, pero no son tokens de ID. El formato JWT incluye un encabezado, una carga y una firma que tienen codificación de URL en base64 e incluyen caracteres de relleno al final. Un Application Load Balancer utiliza ES256 (ECDSA con P-256 y SHA256) para generar la firma JWT.

El encabezado JWT es un objeto JSON con los siguientes campos:

{

"alg": "algorithm",

"kid": "12345678-1234-1234-1234-123456789012",

"signer": "arn:aws:elasticloadbalancing:region-code:account-id:loadbalancer/app/load-balancer-name/load-balancer-id",

"iss": "url",

"client": "client-id",

"exp": "expiration"

}La carga de JWT es un objeto JSON que contiene las notificaciones de usuarios recibidas del punto de conexión de información de usuario de IdP.

{

"sub": "1234567890",

"name": "name",

"email": "alias@example.com",

...

}Si quiere que el equilibrador de carga cifre las reclamaciones de los usuarios, debe configurar su grupo de destino para que use HTTPS. Además, como práctica recomendada de seguridad, le recomendamos que restrinja sus destinos para que solo reciban tráfico de su Equilibrador de carga de aplicación. Para ello, configure el grupo de seguridad del destino para que haga referencia al ID del grupo de seguridad del equilibrador de carga.

Para garantizar la seguridad, debe verificar la firma antes de realizar cualquier autorización basada en las notificaciones y validar que el campo signer del encabezado JWT contenga el ARN esperado del Equilibrador de carga de aplicación.

Para obtener la clave pública, obtenga el ID de clave del encabezado JWT y utilícelo para buscar la clave pública desde el siguiente punto de conexión regional. El punto de conexión de cada región de AWS es el siguiente:

https://public-keys.auth.elb.region.amazonaws.com/key-id

Para ello AWS GovCloud (US), los puntos finales son los siguientes:

https://s3-us-gov-west-1.amazonaws.com/aws-elb-public-keys-prod-us-gov-west-1/key-idhttps://s3-us-gov-east-1.amazonaws.com/aws-elb-public-keys-prod-us-gov-east-1/key-id

AWS proporciona una biblioteca que puede usar para verificar si está JWTs firmada por Amazon Cognito, Application Load Balancers y otros dispositivos compatibles con OIDC. IDPs Para obtener más información, consulte JWT Verify.AWS

Timeout (Tiempo de espera)

Tiempo de espera de la sesión

El token de actualización y el tiempo de espera de la sesión funcionan juntos de la siguiente manera:

-

Si el tiempo de espera de la sesión es más corto que la fecha de vencimiento del token de acceso, el equilibrador de carga respeta el tiempo de espera de la sesión. Si el usuario tiene una sesión activa con el IdP, es posible que no se le pida que inicie sesión de nuevo. De lo contrario, se redirige al usuario para que inicie sesión.

-

Si el tiempo de espera de la sesión del IdP es superior al tiempo de espera de la sesión de Equilibrador de carga de aplicación, el usuario no tiene que proporcionar credenciales para volver a iniciar sesión. En su lugar, el IdP se redirige de nuevo al Equilibrador de carga de aplicación con un nuevo código de concesión de autorización. Los códigos de autorización son de un solo uso, incluso si no hay que volver a iniciar sesión.

-

Si el tiempo de espera de la sesión del IdP es igual o inferior al tiempo de espera de la sesión de Equilibrador de carga de aplicación, se le pide al usuario que proporcione las credenciales para volver a iniciar sesión. Una vez que el usuario inicia sesión, el IdP se redirige de nuevo al Equilibrador de carga de aplicación con un nuevo código de concesión de autorización, y el resto del flujo de autenticación continúa hasta que la solicitud llegue al backend.

-

-

Si el tiempo de espera de la sesión es mayor que el vencimiento del token de acceso y el IdP no admite tokens de actualización, el equilibrador de carga mantiene la sesión de autenticación hasta que se agota el tiempo de espera y, a continuación, vuelve a iniciar la sesión del usuario. Luego, hace que el usuario vuelva a iniciar sesión.

-

Si el tiempo de espera de la sesión es mayor que el vencimiento del token de acceso y el IdP admite tokens de actualización, el equilibrador de carga actualiza la sesión de usuario cada vez que vence el token de acceso. El equilibrador de carga vuelve a iniciar la sesión del usuario solo después de que se agote el tiempo de la sesión de autenticación o se produzca un error en el flujo de actualización.

Tiempo de espera de inicio de sesión de cliente

El cliente debe iniciar y completar el proceso de autenticación en 15 minutos. Si un cliente no completa la autenticación dentro del límite de 15 minutos, recibe un error HTTP 401 del equilibrador de carga. Este tiempo de espera no se puede cambiar ni eliminar.

Por ejemplo, si un usuario carga la página de inicio de sesión a través del Equilibrador de carga de aplicación, debe completar el proceso de inicio de sesión en 15 minutos. Si el usuario espera e intenta iniciar sesión una vez transcurrido el tiempo de espera de 15 minutos, el equilibrador de carga devuelve un error HTTP 401. El usuario tendrá que actualizar la página e intentar iniciar sesión de nuevo.

Cierre de sesión de autenticación

Cuando una aplicación necesita cerrar la sesión de un usuario autenticado, debe establecer el tiempo de vencimiento de la cookie de sesión de autenticación en -1 y redirigir al cliente al punto de conexión de cierre de sesión de IdP (si el IdP admite uno). Para evitar que los usuarios reutilicen una cookie eliminada, le recomendamos que configure un tiempo de vencimiento del token de acceso tan breve como sea razonable. Si un cliente proporciona al balanceador de cargas una cookie de sesión que tiene un token de acceso caducado con un token de actualización que no es NULL, el balanceador de cargas contacta con el IdP para determinar si el usuario sigue conectado.

Las páginas de inicio de sesión del cliente no están autenticadas. Esto significa que no pueden estar detrás de una regla de Application Load Balancer que requiera autenticación.

-

Cuando se envía una solicitud al destino, la aplicación debe establecer la caducidad en -1 para todas las cookies de autenticación. Los equilibradores de carga de aplicaciones admiten cookies con un tamaño de hasta 16 KB y, por lo tanto, pueden crear hasta 4 particiones para enviarlas al cliente.

-

Si el IdP tiene un punto de conexión de cierre de sesión, debería emitir una redirección al punto de conexión de cierre de sesión del IdP, por ejemplo, el punto de conexión LOGOUT documentado en la Guía para desarrolladores de Amazon Cognito.

-

Si el IdP no tiene un punto de conexión de cierre de sesión, la solicitud vuelve a la página de inicio de cierre de sesión del cliente y se reinicia el proceso de inicio de sesión.

-

-

Si se supone que el IdP tiene un punto de conexión de cierre de sesión, el IdP debe caducar los tokens de acceso y actualizarlos, y redirigir al usuario de nuevo a la página de inicio de sesión del cliente.

-

Las solicitudes posteriores siguen el flujo de autenticación original.