Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Opciones de Amazon VPC al lanzar un clúster

Cuando se lanza un clúster de Amazon EMR en una VPC, puede lanzarse en una subred compartida, privada o pública. Existen ligeras pero importantes diferencias en la configuración, en función del tipo de subred que elija para un clúster.

Subredes públicas

Los clústeres de EMR de una subred pública requieren una gateway de Internet conectada. Esto se debe a que los clústeres de Amazon EMR deben acceder a los AWS servicios y a Amazon EMR. Si un servicio, como Amazon S3, ofrece la posibilidad de crear un punto de conexión de VPC, puede acceder a dichos servicios mediante el punto de conexión, en lugar de acceder a un punto de conexión público a través de una puerta de enlace de Internet. Además, Amazon EMR no puede comunicarse con clústeres en subredes públicas a través de un dispositivo de traducción de direcciones de red (NAT). Para este fin se necesita una gateway de Internet, pero puede utilizar una instancia NAT o una gateway para otro tráfico en situaciones más complejas.

Todas las instancias de un clúster se conectan a Amazon S3 a través de un punto de conexión de VPC o una puerta de enlace de Internet. Otros AWS servicios que actualmente no admiten puntos finales de VPC utilizan solo una puerta de enlace a Internet.

Si tiene AWS recursos adicionales que no desea conectar a la puerta de enlace de Internet, puede lanzar esos componentes en una subred privada que cree dentro de su VPC.

Los clústeres que se ejecutan en una subred pública utilizan dos grupos de seguridad: uno para el nodo principal y otro para los nodos básicos y de tarea. Para obtener más información, consulte Control del tráfico de red con grupos de seguridad para su clúster de Amazon EMR.

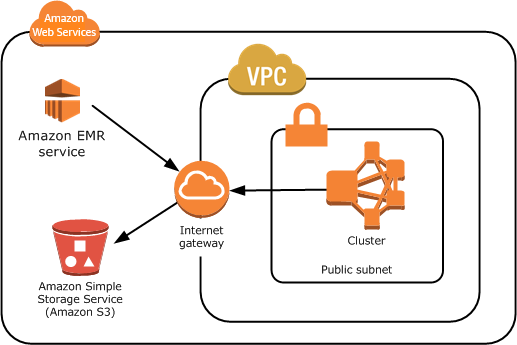

El siguiente diagrama muestra cómo se ejecuta un clúster de Amazon EMR en una VPC mediante una subred pública. El clúster puede conectarse a otros AWS recursos, como los buckets de Amazon S3, a través de la puerta de enlace de Internet.

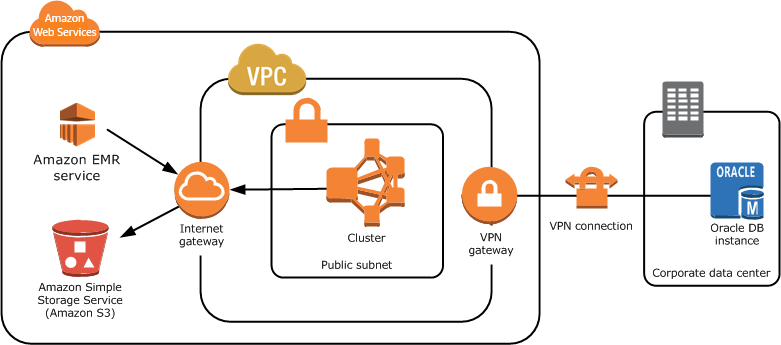

En el siguiente diagrama muestra cómo configurar una VPC para que un clúster en la VPC pueda acceder a los recursos en su propia red, como, por ejemplo, una base de datos Oracle.

Subredes privadas

Una subred privada le permite lanzar AWS recursos sin necesidad de que la subred tenga una puerta de enlace de Internet conectada. Amazon EMR es compatible con el lanzamiento de clústeres en subredes privadas en su versión 4.2.0 y posteriores.

nota

Al configurar un clúster de Amazon EMR en una subred privada, se recomienda que también configure puntos de conexión de VPC para Amazon S3. Si su clúster de EMR se encuentra en una subred privada sin puntos de conexión de VPC para Amazon S3, incurrirá en cargos adicionales de puerta de enlace de NAT asociados al tráfico de S3, ya que el tráfico entre su clúster de EMR y S3 no permanecerá dentro de su VPC.

Las subredes privadas se diferencian de las públicas en los siguientes aspectos:

-

Para acceder a AWS los servicios que no proporcionan un punto de enlace de VPC, debe seguir utilizando una instancia de NAT o una puerta de enlace de Internet.

-

Como mínimo, deberá proporcionar una ruta al bucket de registros de servicio de Amazon EMR y al repositorio de Amazon Linux en Amazon S3. Para obtener más información, consulte Ejemplos de políticas para subredes privadas que acceden a Amazon S3

-

Si utiliza las características de EMRFS, debe disponer de un punto de conexión de VPC de Amazon S3 y de una ruta desde la subred privada a DynamoDB.

-

La depuración solo funciona si proporciona una ruta desde la subred privada a un punto de conexión de Amazon SQS público.

-

La creación de una configuración de subred privada con una instancia de NAT o puerto de enlace en una subred pública solo es compatible con la AWS Management Console. La forma más sencilla de agregar y configurar instancias NAT y puntos de conexión de VPC de Amazon S3 para los clústeres de Amazon EMR consiste en utilizar la página Lista de subredes de la VPC de la consola de Amazon EMR. Para configurar puertas de enlace de NAT, consulte Puertas de enlace de NAT en la Guía del usuario de Amazon VPC.

-

No puede cambiar una subred con un clúster de Amazon EMR existente de pública a privada o viceversa. Para localizar un clúster de Amazon EMR dentro de una subred privada, el clúster debe iniciarse en dicha subred privada.

Amazon EMR crea y utiliza diferentes grupos de seguridad predeterminados para los clústeres de una subred privada: ElasticMapReduce-Master-Private, ElasticMapReduce -Slave-Private y -. ElasticMapReduce ServiceAccess Para obtener más información, consulte Control del tráfico de red con grupos de seguridad para su clúster de Amazon EMR.

Para obtener una lista completa NACLs de su clúster, elija Grupos de seguridad para Primary y Security Groups for Core & Task en la página de detalles del clúster de la consola Amazon EMR.

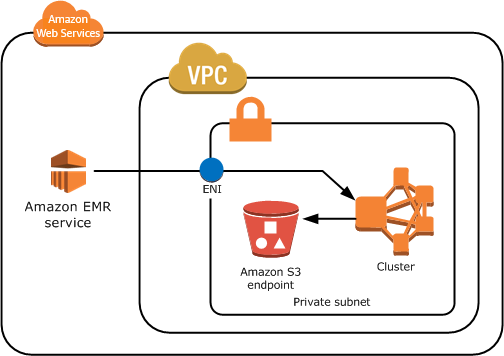

La imagen siguiente muestra cómo se configura un clúster de Amazon EMR dentro de una subred privada. La única comunicación fuera de la subred es a Amazon EMR.

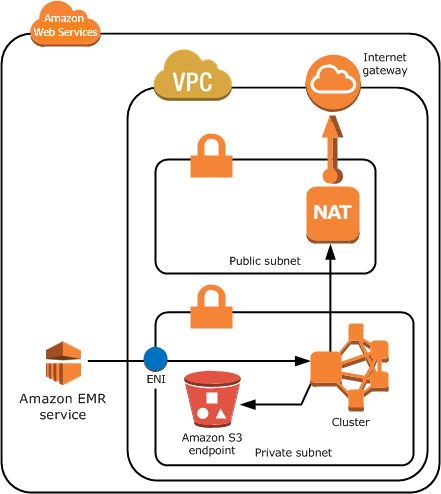

La imagen siguiente muestra una configuración de ejemplo para un clúster de Amazon EMR dentro de una subred privada conectada a una instancia de NAT que reside en una subred pública.

Subredes compartidas

El uso compartido de VPC permite a los clientes compartir subredes con otras AWS cuentas de la misma organización. AWS Puede lanzar clústeres de Amazon EMR en subredes compartidas públicas o privadas, con las siguientes advertencias.

El propietario de la subred debe compartir una subred con usted antes de lanzar un clúster de Amazon EMR en ella. Sin embargo, las subredes compartidas se pueden dejar de compartir más adelante. Para obtener más información, consulte Trabajar con Shared. VPCs Cuando un clúster se lanza en una subred compartida y esa subred se deja de compartir, es posible que observe comportamientos específicos basados en el estado del clúster de Amazon EMR cuando la subred se deja de compartir.

-

La subred se deja de compartir antes de que el clúster se haya lanzado correctamente: si el propietario deja de compartir la VPC o la subred de Amazon mientras que el participante se está lanzando un clúster, es posible que el clúster no se inicie o que se inicialice parcialmente sin aprovisionar todas las instancias solicitadas.

-

La subred se deja de compartir después de que el clúster se haya lanzado correctamente: cuando el propietario deja de compartir una subred o VPC de Amazon con el participante, los clústeres del participante no podrán cambiar de tamaño para añadir nuevas instancias o para sustituir instancias en mal estado.

Cuando se lanza un clúster de Amazon EMR, se crean varios grupos de seguridad. En una subred compartida, el participante de la subred controla estos grupos de seguridad. El propietario de la subred pueden ver estos grupos de seguridad, pero no puede realizar ninguna acción en ellos. Si el propietario de la subred quiere eliminar o modificar el grupo de seguridad, el participante que ha creado el grupo de seguridad debe realizar la acción.

Control de permisos de VPC con IAM

De forma predeterminada, todos los usuarios de pueden ver todas las subredes de la cuenta y cualquier usuario puede lanzar un clúster en cualquier subred.

Cuando lanza un clúster en una VPC, puede usar AWS Identity and Access Management (IAM) para controlar el acceso a los clústeres y restringir las acciones mediante políticas, tal como lo haría con los clústeres lanzados en Amazon Classic. EC2 Para más información acerca de IAM, consulte la Guía del usuario de IAM.

También puede utilizar IAM para controlar quién puede crear y administrar subredes. Por ejemplo, puede crear un rol de IAM para administrar subredes y un segundo rol que pueda lanzar clústeres, pero no pueda modificar la configuración de Amazon VPC. Para obtener más información sobre la administración de políticas y acciones en Amazon EC2 y Amazon VPC, consulte Políticas de IAM para Amazon en la Guía EC2 del usuario de Amazon EC2 .