Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso SSH para conectarse a clústeres Kerberizados con Amazon EMR

En esta sección se muestran los pasos para que un usuario autenticado por Kerberos se conecte al nodo principal de un clúster. EMR

Cada equipo que se utilice para una SSH conexión debe tener instaladas las aplicaciones SSH cliente y Kerberos. Lo más probable es que los equipos Linux los incluyan de forma predeterminada. Por ejemplo, Open SSH está instalado en la mayoría de los sistemas operativos Linux, Unix y macOS. Para comprobar si hay un SSH cliente, escriba ssh en la línea de comandos. Si su equipo no reconoce el comando, instale un SSH cliente para conectarse al nodo principal. El SSH proyecto Open proporciona una implementación gratuita de todo el conjunto de SSH herramientas. Para obtener más información, consulte el SSH sitio web de Open

Para obtener más información acerca de las conexiones de SSH, consulte Conéctate a un EMR clúster de Amazon.

SSHse utiliza GSSAPI para autenticar los clientes de Kerberos y debe habilitar la GSSAPI autenticación del SSH servicio en el nodo principal del clúster. Para obtener más información, consulte. Habilitar GSSAPI para SSH SSHlos clientes también deben usarGSSAPI.

En los siguientes ejemplos, MasterPublicDNS utilice el valor que aparece para Master public DNS en la pestaña Resumen del panel de detalles del clúster, por ejemplo,. ec2-11-222-33-44.compute-1.amazonaws.com

Requisito previo para krb5.conf (sin Active Directory)

Si se utiliza una configuración sin integración con Active Directory, además del SSH cliente y las aplicaciones cliente Kerberos, cada equipo cliente debe tener una copia del /etc/krb5.conf archivo que coincida con el /etc/krb5.conf archivo del nodo principal del clúster.

Para copiar el archivo krb5.conf

-

Se utiliza SSH para conectarse al nodo principal mediante un EC2 key pair y el

hadoopusuario predeterminado, por ejemplo,.hadoop@Para obtener instrucciones detalladas, consulta Conéctate a un EMR clúster de Amazon.MasterPublicDNS -

Desde el nodo principal, copie el contenido del archivo

/etc/krb5.conf. Para obtener más información, consulte Conéctate a un EMR clúster de Amazon. -

En cada equipo cliente que se utilice para conectarse al clúster, cree un archivo

/etc/krb5.confidéntico a partir de la copia que hizo en el paso anterior.

Uso de kinit y SSH

Cada vez que un usuario se conecta desde un equipo cliente con credenciales de Kerberos, el usuario debe renovar primero los tickets de Kerberos para su usuario en el equipo cliente. Además, el SSH cliente debe estar configurado para usar la GSSAPI autenticación.

Para usarlo SSH para conectarse a un clúster kerberizado EMR

-

Utilice

kinitpara renovar sus tickets de Kerberos, como se muestra en el siguiente ejemplokinituser1 -

Utilice un

sshcliente junto con el principal que creó en el nombre de usuario de Active Directory KDC o dedicado al clúster. Asegúrese de que la GSSAPI autenticación esté habilitada, como se muestra en los siguientes ejemplos.Ejemplo: usuarios de Linux

La

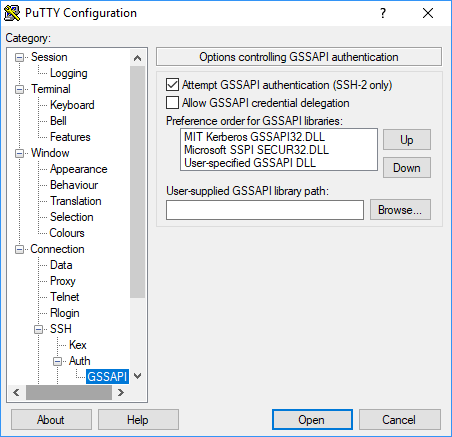

-Kopción especifica la GSSAPI autenticación.ssh -Kuser1@MasterPublicDNSEjemplo: usuarios de Windows (PuTTY)

Asegúrese de que la opción de GSSAPI autenticación de la sesión esté habilitada, como se muestra: