Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cifrado de datos en tránsito

En este tema se explican las diferentes opciones disponibles para cifrar los datos de los archivos mientras están en tránsito entre un FSx sistema de archivos de ONTAP y los clientes conectados. También se proporciona orientación para ayudarlo a elegir el método de cifrado que mejor se adapte al flujo de trabajo.

Todos los datos que circulan Regiones de AWS por la red AWS global se cifran automáticamente en la capa física antes de salir de las AWS instalaciones seguras. Se cifra todo el tráfico entre las zonas de disponibilidad. Las capas adicionales de cifrado, incluidas las que aparecen en esta sección, pueden proporcionar una protección adicional. Para obtener más información sobre cómo se AWS protege el flujo de datos entre Regiones de AWS las zonas disponibles y las instancias, consulte Encryption in transit en la Guía del usuario de Amazon Elastic Compute Cloud para instancias de Linux.

Amazon FSx for NetApp ONTAP admite los siguientes métodos para cifrar los datos en tránsito entre los sistemas de archivos FSx de ONTAP y los clientes conectados:

Todos los métodos compatibles para cifrar los datos en tránsito utilizan algoritmos criptográficos AES-256 estándar del sector que proporcionan un cifrado de nivel empresarial.

Temas

- Elección de un método para cifrar datos en tránsito

- Cifrado de datos en tránsito con AWS Nitro System

- Cifrado de los datos en tránsito con un cifrado basado en Kerberos

- Cifrar los datos en tránsito con cifrado IPsec

- Habilitar el cifrado SMB de datos en tránsito

- Configuración IPsec mediante autenticación PSK

- Configuración IPsec mediante autenticación mediante certificado

Elección de un método para cifrar datos en tránsito

En esta sección se proporciona información que puede ayudarle a decidir cuál de los métodos de cifrado en tránsito admitidos es el mejor para su flujo de trabajo. Vuelva a consultar esta sección para explorar las opciones compatibles que se describen en detalle en las secciones siguientes.

Hay varios factores que se deben tener en cuenta a la hora de elegir cómo se van a cifrar los datos en tránsito entre el sistema de archivos de ONTAP y FSx los clientes conectados. Estos factores incluyen:

El sistema de archivos en el Región de AWS que se FSx ejecuta tu sistema de archivos para ONTAP.

Tipo de instancia en la que se ejecuta el cliente.

La ubicación del cliente que accede al sistema de archivos.

Requisitos de rendimiento de red.

El protocolo de datos que desea cifrar.

Si usa Microsoft Active Directory.

- Región de AWS

El sistema de archivos en el Región de AWS que se ejecuta determina si puede utilizar o no el cifrado basado en Amazon Nitro. Para obtener más información, consulte Cifrado de datos en tránsito con AWS Nitro System.

- Tipo de instancia del cliente

Puede utilizar el cifrado basado en Amazon Nitro si el cliente que accede a su sistema de archivos se ejecuta en alguno de los tipos de instancias compatibles de Amazon EC2 Mac, Linux o Windows, y su flujo de trabajo cumple todos los demás requisitos para utilizar el cifrado basado en Nitro. No hay ningún requisito de tipo de instancia de cliente para usar Kerberos o el cifrado. IPsec

- Ubicación del cliente

-

La ubicación del cliente que accede a los datos con respecto a la ubicación del sistema de archivos influye en los métodos de cifrado en tránsito disponibles para su uso. Puede usar cualquiera de los métodos de cifrado compatibles si el cliente y el sistema de archivos están ubicados en la misma VPC. Lo mismo ocurre si el cliente y el sistema de archivos están ubicados en dispositivos interconectados VPCs, siempre y cuando el tráfico no pase por un dispositivo o servicio de red virtual, como una puerta de enlace de tránsito. El cifrado basado en Nitro no está disponible si el cliente no está en la misma VPC o en una VPC emparejada, o si el tráfico pasa a través de un dispositivo o servicio de red virtual.

- Rendimiento de la red

-

El uso del cifrado basado en Amazon Nitro no tiene impacto en el rendimiento de la red. Esto se debe a que las EC2 instancias de Amazon compatibles utilizan las capacidades de descarga del hardware subyacente del sistema Nitro para cifrar automáticamente el tráfico en tránsito entre instancias.

El uso de Kerberos o el IPsec cifrado tiene un impacto en el rendimiento de la red. Esto se debe a que ambos métodos de cifrado están basados en software, lo que requiere que el cliente y el servidor utilicen recursos de computación para cifrar y descifrar el tráfico en tránsito.

- Protocolo de datos

-

Puede utilizar el cifrado basado en Amazon Nitro y el IPsec cifrado con todos los protocolos compatibles: NFS, SMB e iSCSI. Puede utilizar el cifrado de Kerberos con los protocolos NFS y SMB (con un Active Directory).

- Active Directory

Si está utilizando Microsoft Active Directory, puede usar el cifrado Kerberos a través de los protocolos NFS y SMB.

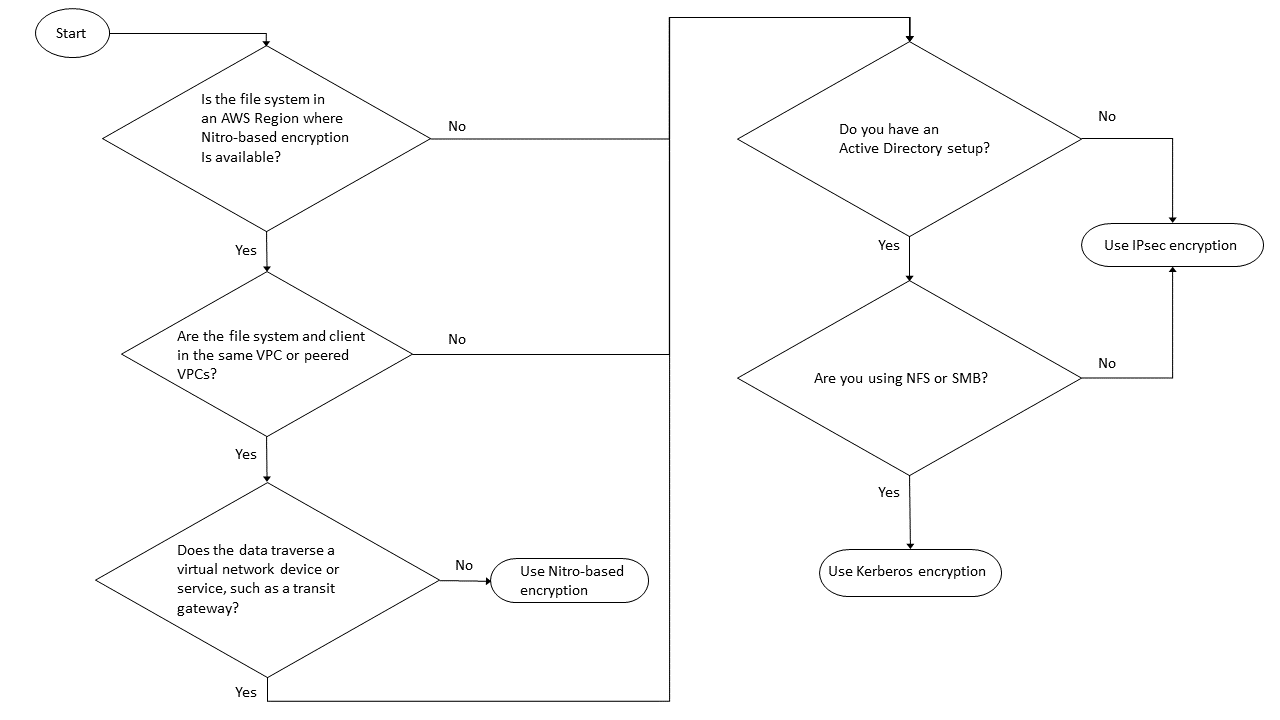

Utilice el siguiente diagrama como ayuda para decidir qué método de cifrado en tránsito debe utilizar.

IPsec el cifrado es la única opción disponible cuando se cumplen todas las condiciones siguientes al flujo de trabajo:

Está utilizando el protocolo NFS, SMB o iSCSI.

Su flujo de trabajo no admite el uso del cifrado basado en Amazon Nitro.

No está utilizando un Microsoft Dominio de Active Directory.

Cifrado de datos en tránsito con AWS Nitro System

Con el cifrado basado en Nitro, los datos en tránsito se cifran automáticamente cuando los clientes que acceden a sus sistemas de archivos se ejecutan en tipos de instancias de Amazon EC2 Linux o Windows compatibles.

El uso del cifrado basado en Amazon Nitro no tiene impacto en el rendimiento de la red. Esto se debe a que las EC2 instancias de Amazon compatibles utilizan las capacidades de descarga del hardware subyacente del sistema Nitro para cifrar automáticamente el tráfico en tránsito entre instancias.

El cifrado basado en Nitro se habilita automáticamente cuando los tipos de instancias de cliente compatibles se encuentran en la misma Región de AWS y en la misma VPC o en una VPC emparejada con la VPC del sistema de archivos. Además, si el cliente se encuentra en una VPC emparejada, los datos no pueden atravesar un dispositivo o servicio de red virtual (como una puerta de enlace de tránsito) para que el cifrado basado en Nitro se habilite automáticamente. Para obtener más información sobre el cifrado basado en Nitro, consulta la sección Cifrado en tránsito de la Guía del EC2 usuario de Amazon para tipos de instancias de Linux o Windows.

En la siguiente tabla se detalla en qué Regiones de AWS se encuentra disponible el cifrado basado en Nitro.

| Generación | Tipos de implementación | Región de AWS |

|---|---|---|

| Sistemas de archivos de primera generación1 | Single-AZ 1 Multi-AZ 1 | Este de EE. UU. (Norte de Virginia), Este de EE. UU. (Ohio), Oeste de EE. UU. (Oregón), Europa (Irlanda) |

| Sistema de archivos de segunda generación | Single-AZ 2 Multi-AZ 2 | Este de EE. UU. (Norte de Virginia), Este de EE. UU. (Ohio), Oeste de EE. UU. (Norte de California), Oeste de EE. UU. (Oregón), Europa (Fráncfort), Europa (Irlanda), Asia-Pacífico (Sídney) |

1 Los sistemas de archivos de primera generación creados el 28 de noviembre de 2022 o después admiten el cifrado en tránsito basado en Nitro que se indica en las Regiones de AWS enumeradas.

Para obtener más información sobre Regiones de AWS dónde FSx está disponible ONTAP, consulta los precios de Amazon FSx for NetApp ONTAP

Para obtener más información sobre las especificaciones de rendimiento de los sistemas de FSx archivos ONTAP, consulte. Impacto de la capacidad de rendimiento en el rendimiento

Cifrado de los datos en tránsito con un cifrado basado en Kerberos

Si está utilizando Microsoft Active Directory, puede utilizar el cifrado basado en Kerberos a través de los protocolos NFS y SMB para cifrar los datos en tránsito de los volúmenes secundarios que SVMs están unidos a un Microsoft Active Directory.

Cifrar los datos en tránsito a través de NFS mediante Kerberos

Se admite el cifrado de datos en tránsito mediante Kerberos y sus protocolos. NFSv3 NFSv4 Para habilitar el cifrado en tránsito mediante Kerberos para el protocolo NFS, consulte Uso de Kerberos con NFS

Cifrar los datos en tránsito a través de SMB mediante Kerberos

El cifrado de los datos en tránsito a través del protocolo SMB se admite en los archivos compartidos que están mapeados en una instancia de procesamiento que admite el protocolo SMB 3.0 o posterior. Esto incluye todos Microsoft Windows versiones de Microsoft Windows Server 2012 y posteriores y Microsoft Windows 8 y posteriores. Cuando está activado, FSx ONTAP cifra automáticamente los datos en tránsito mediante el cifrado SMB al acceder al sistema de archivos sin necesidad de modificar las aplicaciones.

FSx para ONTAP, SMB admite el cifrado de 128 y 256 bits, que viene determinado por la solicitud de sesión del cliente. Para obtener descripciones de los diferentes niveles de cifrado, consulte la sección Establecer el nivel de seguridad de autenticación mínimo del servidor SMB de Administrar SMB con la CLI

nota

El cliente determina el algoritmo de cifrado. Tanto la autenticación de NTLM como la de Kerberos funcionan con el cifrado de 128 y 256 bits. El servidor SMB FSx para ONTAP acepta todas las solicitudes estándar de los clientes de Windows y los controles detallados los gestiona la política de grupo o la configuración del registro de Microsoft.

Usas el ONTAP CLI para administrar la configuración de cifrado en tránsito activada FSx para ONTAP SVMs y los volúmenes. Para acceder a NetApp ONTAP CLI, establezca una sesión SSH en la SVM en la que está realizando el cifrado en la configuración de tránsito, como se describe en. Administración de SVM con la CL de ONTAP

Para obtener instrucciones acerca de cómo habilitar el cifrado de SMB en una SVM o un volumen, consulte Habilitar el cifrado SMB de datos en tránsito.

Cifrar los datos en tránsito con cifrado IPsec

FSx para ONTAP, es compatible con el uso del IPsec protocolo en modo transporte para garantizar que los datos estén protegidos y cifrados de forma continua mientras están en tránsito. IPsec ofrece el end-to-end cifrado de los datos en tránsito entre los clientes y FSx para los sistemas de archivos ONTAP para todo el tráfico IP compatible: protocolos NFS, iSCSI y SMB. Con el IPsec cifrado, se establece un IPsec túnel entre un FSx SVM de ONTAP configurado con IPsec activado y un cliente que se ejecuta en el IPsec cliente conectado y accede a los datos.

Le recomendamos que lo utilice IPsec para cifrar los datos en tránsito a través de los protocolos NFS, SMB e iSCSI cuando acceda a sus datos desde clientes que no admiten el cifrado basado en Nitro, y si su cliente y yo no SVMs estamos unidos a un Active Directory, que es necesario para el cifrado basado en Kerberos. IPsec el cifrado es la única opción disponible para cifrar los datos en tránsito para el tráfico iSCSI cuando el cliente iSCSI no admite el cifrado basado en Nitro.

Para la IPsec autenticación, puede usar claves previamente compartidas () o certificados. PSKs Si utiliza un PSK, el IPsec cliente que utilice debe ser compatible con la versión 2 (IKEv2) de Internet Key Exchange con un PSK. Los pasos básicos para configurar el IPsec cifrado tanto FSx en ONTAP como en el cliente son los siguientes:

Actívelo y IPsec configúrelo en su sistema de archivos.

Instale y configure IPsec en su cliente

Configure IPsec para el acceso de varios clientes

Para obtener más información sobre cómo configurar IPsec mediante PSK, consulte Configurar la seguridad IP (IPsec) mediante cifrado por cable

Para obtener más información sobre cómo configurar el IPsec uso de certificados, consulteConfiguración IPsec mediante autenticación mediante certificado.