Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso del cifrado con el rastreador de eventos de Amazon S3

En esta sección, se describe el uso del cifrado solo en SQS o en SQS y Amazon S3.

Temas

Habilitación del cifrado solo en SQS

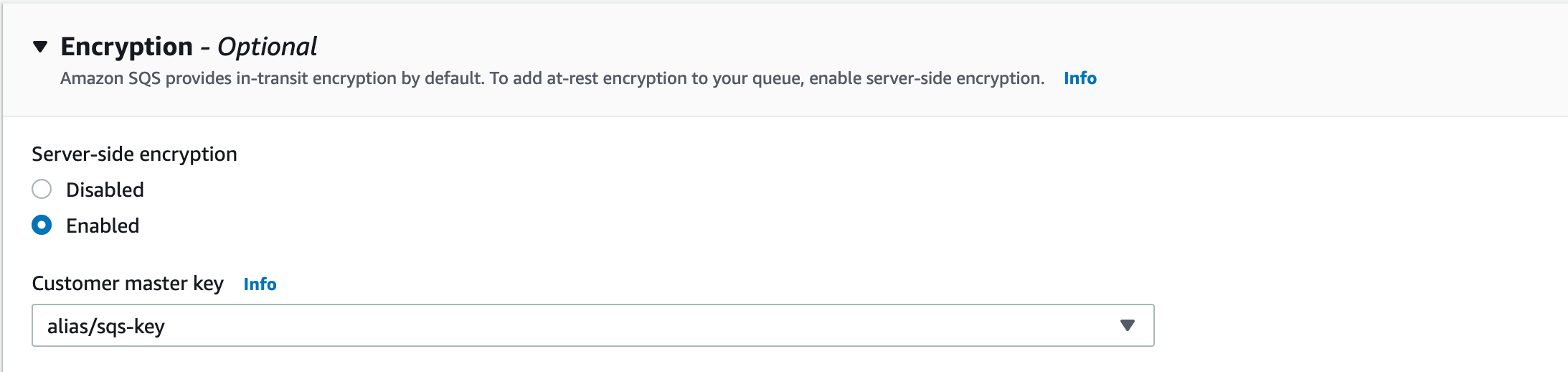

Amazon SQS proporciona cifrado en tránsito de forma predeterminada. Para agregar el cifrado del lado del servidor (SSE) opcional a la cola, puede adjuntar una clave maestra del cliente (CMK) en el panel de edición. Esto significa que SQS cifra todos los datos de los clientes en reposo en los servidores SQS.

Crear una clave maestra del cliente (CMK)

Elija Key Management Service (KMS) > Customer Managed Key (Claves administradas por el cliente) > Create key (Creación de claves).

Siga los pasos para agregar su propio alias y descripción.

Agregue los respectivos roles de IAM que le gustaría que puedan utilizar esta clave.

En la política clave, agregue otra declaración a la lista “Declaración” para que la política de claves personalizada otorga a Amazon SNS permisos de uso de claves suficientes.

"Statement": [ { "Effect": "Allow", "Principal": { "Service": "sns.amazonaws.com" }, "Action": [ "kms:GenerateDataKey", "kms:Decrypt" ], "Resource": "*" } ]

Habilitación del cifrado del lado del servidor (SSE) en la cola

Elija Amazon SQS >Queues (Colas) > sqs_queue_name > pestaña Encryption (Cifrado).

Elija Edit (Editar) y vaya a Encryption (Cifrado) del menú desplegable.

Seleccione Enabled (Habilitado) para agregar SSE.

Seleccione la CMK que creó con anterioridad y no la clave predeterminada con el nombre

alias/aws/sqs.

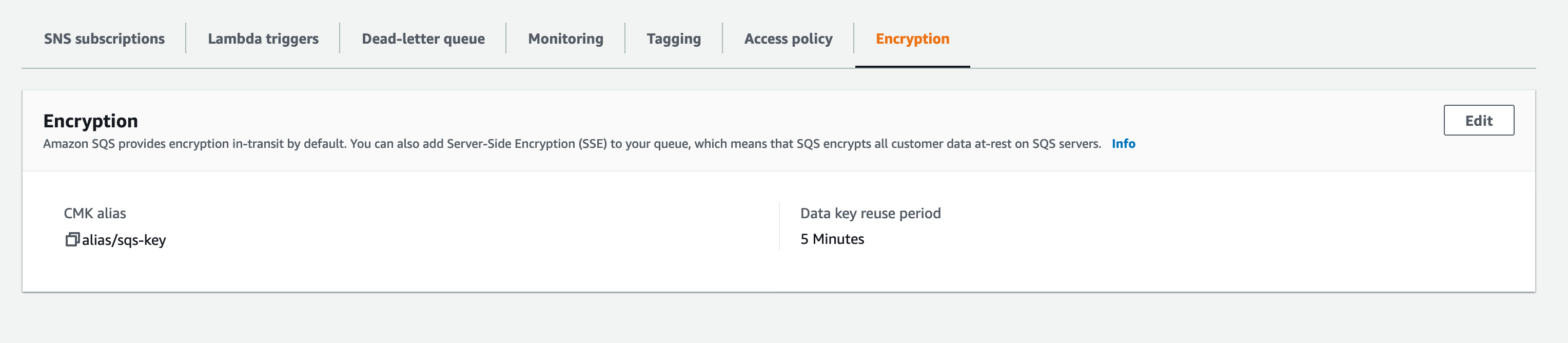

Después de agregarlo, la pestaña Encryption (Cifrado) se actualiza con la clave que ha agregado.

nota

Amazon SQS elimina automáticamente los mensajes que han estado en una cola durante más tiempo que el periodo máximo de retención de mensajes. El periodo de retención de mensajes predeterminado es de 4 días. Para evitar que falten eventos, cambie el SQS MessageRetentionPeriod hasta un máximo de 14 días.

Activación del cifrado en SQS y Amazon S3

Habilitación del cifrado del lado del servidor (SSE) en SQS

Siga los pasos de Habilitación del cifrado solo en SQS.

En el último paso de la configuración de CMK, otorgue a Amazon S3 permisos de uso de claves suficientes.

Pegue lo siguiente en la lista “Declaración”:

"Statement": [ { "Effect": "Allow", "Principal": { "Service": "s3.amazonaws.com" }, "Action": [ "kms:GenerateDataKey", "kms:Decrypt" ], "Resource": "*" } ]

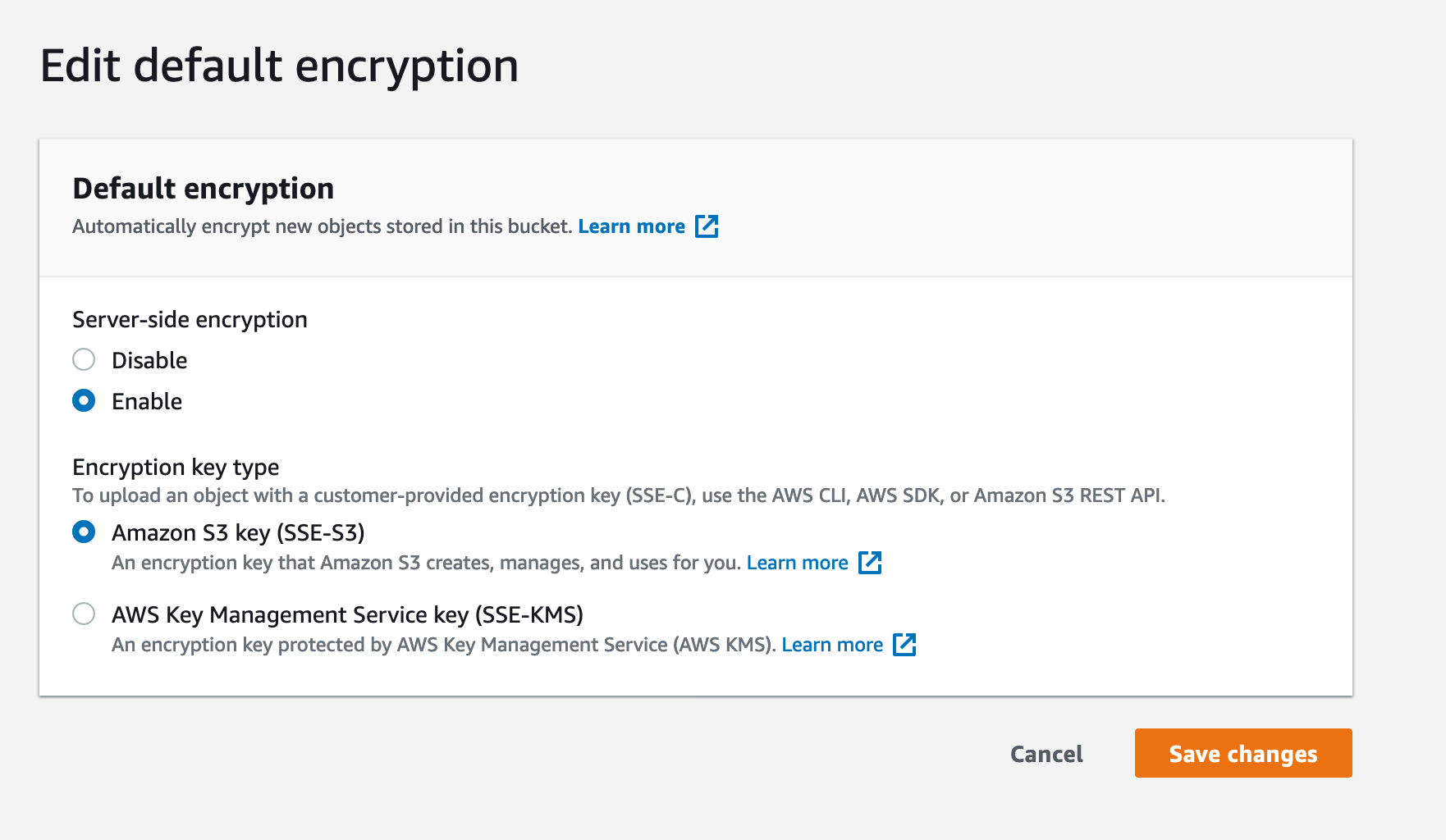

Habilitación del cifrado del servidor (SSE) en el bucket de Amazon S3

Siga los pasos de Habilitación del cifrado solo en SQS.

-

Realice una de las acciones siguientes:

-

Para habilitar SSE para todo el bucket de S3, navegue hasta la pestaña Properties (Propiedades) en el bucket de destino.

Aquí puede habilitar SSE y elegir el tipo de cifrado que le gustaría utilizar. Amazon S3 proporciona una clave de cifrado que Amazon S3 crea, administra y utiliza por usted, o también puede elegir una clave de KMS.

-

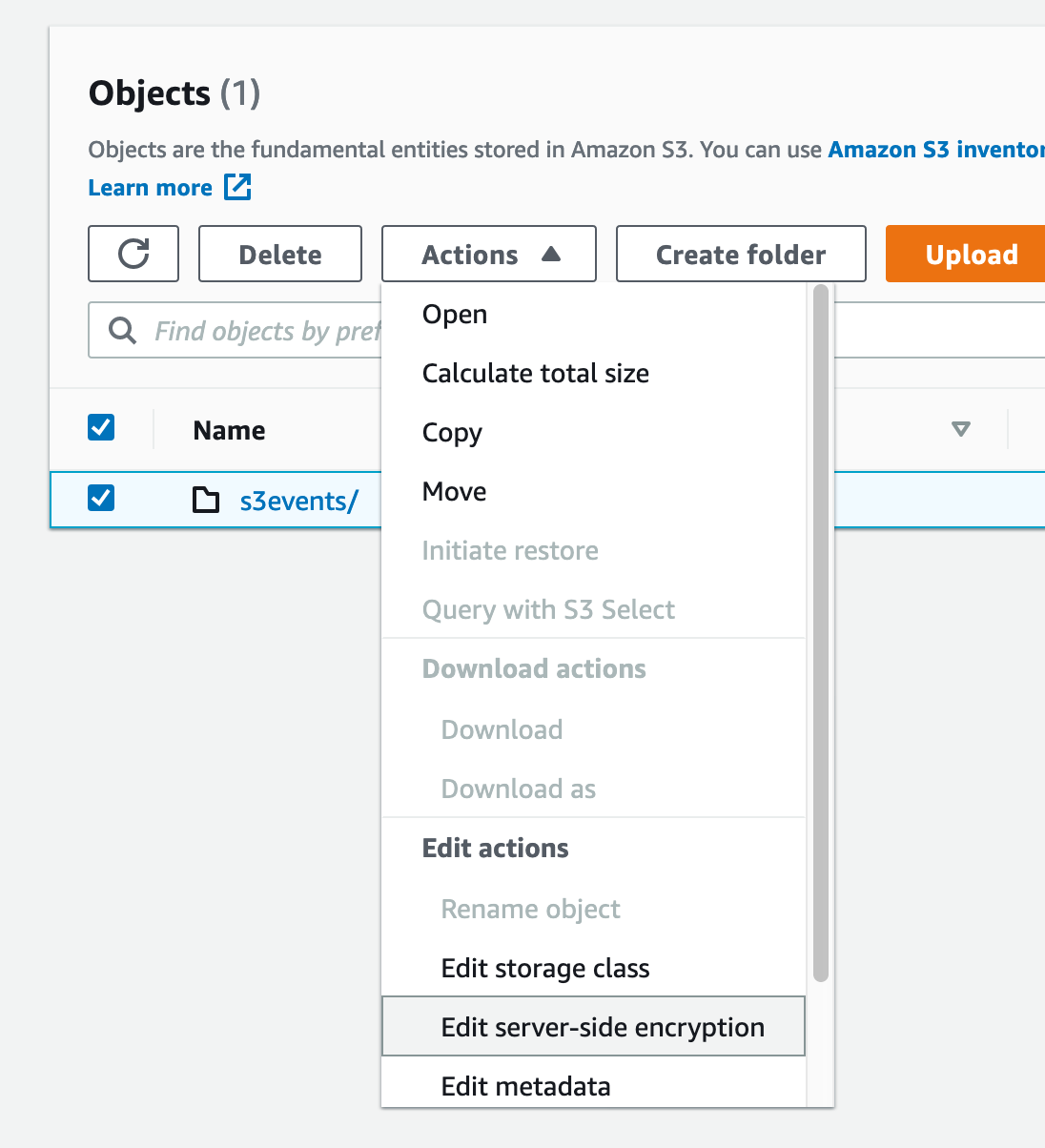

Para habilitar SSE en una carpeta específica, haga clic en la casilla de verificación situada junto a la carpeta de destino y elija Edit server-side encryption (Edición del cifrado del lado del servidor) en el menú desplegable Actions (Acciones).

-

Preguntas frecuentes

¿Por qué los mensajes que publico en mi tema de Amazon SNS no se entregan a mi cola de Amazon SQS suscrita que tiene habilitado el cifrado del lado del servidor (SSE)?

Verifique que la cola de Amazon SQS utiliza:

Una clave maestra del cliente (CMK) que es administrada por el cliente. No es la clave predeterminada proporcionada por SQS.

Su CMK de (1) incluye una política de claves personalizada que otorga a Amazon SNS permisos de uso de claves suficientes.

Para obtener más información, consulte este artículo

Me he suscrito a notificaciones por correo electrónico, pero no recibo ninguna actualización por correo electrónico cuando edito mi bucket de Amazon S3.

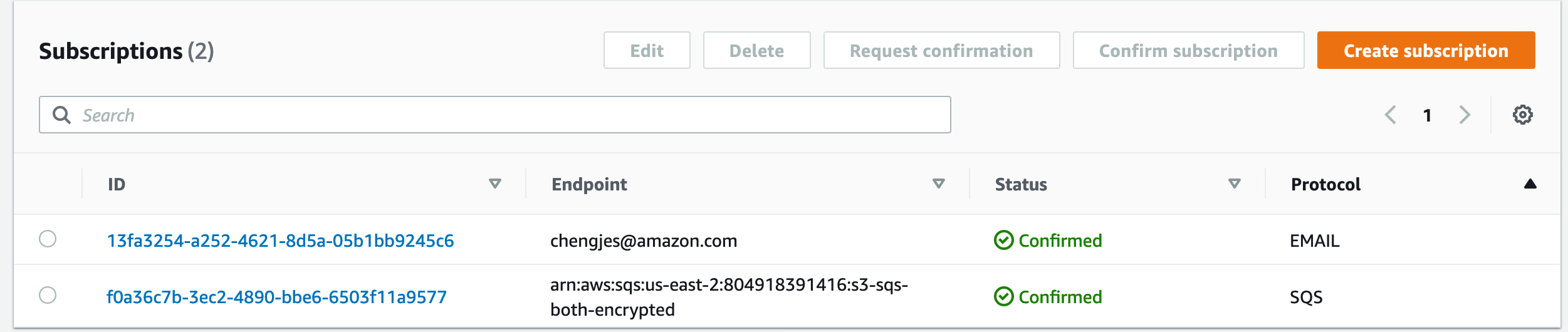

Asegúrese de haber confirmado su dirección de correo electrónico al hacer clic en el enlace “Confirm Subscription” (Confirmar suscripción) del correo electrónico. Puede verificar el estado de la confirmación mediante la verificación de la tabla Subscriptions (Suscripciones) en el tema de SNS.

Elija Amazon SNS >Topics (Temas) > sns_topic_name > Subscriptions table (Tabla de suscripciones).

Si siguió nuestro script de requisitos previos, descubrirá que el sns_topic_name es igual que sqs_queue_name. Debería parecerse a lo que sigue:

Solo algunas de las carpetas que agregué aparecen en mi tabla después de habilitar el cifrado del lado del servidor en mi cola SQS. ¿Por qué me faltan algunos parquets?

Si los cambios del bucket de Amazon S3 se realizaron antes de habilitar SSE en la cola de SQS, es posible que el rastreador no los recoja. Para asegurarse de que ha rastreado todas las actualizaciones del bucket de S3, vuelva a ejecutar el rastreador en modo listado (“Rastrear todas las carpetas”). Otra opción es iniciar de nuevo y crear un nuevo rastreador con eventos de S3 habilitados.