Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Ejecutar operaciones en las EC2 instancias de forma automática en respuesta a los eventos de AWS Health

Puedes automatizar las acciones que respondan a los eventos programados para tus EC2 instancias de Amazon. Cuando AWS Health envía un evento a tu AWS cuenta, tu EventBridge regla puede invocar objetivos, como documentos de AWS Systems Manager automatización, para automatizar las acciones en tu nombre.

Por ejemplo, cuando se programe un evento de retirada de una EC2 instancia de Amazon para una EC2 instancia respaldada por Amazon Elastic Block Store (AmazonEBS), AWS Health enviará el tipo de AWS_EC2_PERSISTENT_INSTANCE_RETIREMENT_SCHEDULED evento a tu AWS Health panel de control. Cuando la regla detecte este tipo de evento, podrá automatizar la detención y el inicio de la instancia. De esta forma, no tiene que realizar estas acciones manualmente.

nota

Para automatizar las acciones de sus EC2 instancias de Amazon, las instancias deben ser administradas por Systems Manager.

Para obtener más información, consulta Automatizar Amazon EC2 con EventBridge en la Guía del EC2 usuario de Amazon.

Requisitos previos

Debes crear una política AWS Identity and Access Management (IAM), crear un IAM rol y actualizar la política de confianza del rol antes de poder crear una regla.

Siga este procedimiento para crear una política administrada por el cliente para su rol. Esta política da al rol permiso para llevar a cabo acciones en su nombre. Este procedimiento utiliza el editor JSON de políticas de la IAM consola.

Creación de una política de IAM

Inicie sesión en AWS Management Console y abra la IAM consola en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Políticas.

-

Elija Create Policy (Crear política).

-

Selecciona la JSONpestaña.

-

Copie lo siguiente JSON y, a continuación, sustituya la predeterminada JSON en el editor.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:StartInstances", "ec2:StopInstances", "ec2:DescribeInstanceStatus" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "ssm:*" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "sns:Publish" ], "Resource": [ "arn:aws:sns:*:*:Automation*" ] }, { "Effect": "Allow", "Action": [ "iam:PassRole" ], "Resource": "arn:aws:iam::123456789012:role/AutomationEVRole" } ] }-

En el

Resourceparámetro, para el nombre del recurso de Amazon (ARN), introduce tu ID de AWS cuenta. -

También puede sustituir el nombre del rol o usar el predeterminado. En este ejemplo se utiliza

AutomationEVRole.

-

-

Elija Siguiente: etiquetas.

-

(Opcional) Puede usar etiquetas como pares clave-valor para agregar metadatos a la política.

-

Elija Siguiente: Revisar.

-

En la página de revisión de la política, introduzca un nombre, como

AutomationEVRolePolicyy una descripción opcional. -

Revise la página Resumen para ver los permisos que permite la política. Si está satisfecho con su política, seleccione Crear política.

Esta política define las acciones que puede llevar a cabo el rol. Para obtener más información, consulte Creación de IAM políticas (consola) en la Guía del IAM usuario.

Después de crear la política, debe crear un IAM rol y, a continuación, adjuntar la política a ese rol.

Para crear un rol para un AWS servicio

Inicie sesión en AWS Management Console y abra la IAM consola en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Roles y luego seleccione Crear rol.

-

En Seleccionar el tipo de entidad de confianza, elija Servicio de AWS .

-

Elija EC2el servicio al que quiere permitir que asuma esta función.

-

Elija Siguiente: permisos.

-

Introduzca el nombre de la política que creó, como

AutomationEVRolePolicyy, a continuación, active la casilla de verificación situada junto a la política. -

Elija Siguiente: etiquetas.

-

(Opcional) Puede usar etiquetas como valores clave-valor para agregar metadatos al rol.

-

Elija Siguiente: Revisar.

-

En Nombre del rol, escriba

AutomationEVRole. Este nombre debe ser el mismo que aparece en ARN la IAM política que creó. -

(Opcional) En Role description (Descripción del rol), ingrese una descripción para el rol.

-

Revise el rol y, a continuación, seleccione Crear rol.

Para obtener más información, consulte Crear un rol para un AWS servicio en la Guía del IAM usuario.

Por último, puede actualizar la política de confianza para el rol que ha creado. Debe completar este procedimiento para poder elegir este rol en la EventBridge consola.

Para actualizar la política de confianza de el rol

Inicie sesión en AWS Management Console y abra la IAM consola en https://console.aws.amazon.com/iam/

. -

Seleccione Roles en el panel de navegación.

-

En la lista de funciones de su AWS cuenta, elija el nombre de la función que creó, como

AutomationEVRole. -

Elija la pestaña Relaciones de confianza y, a continuación, Editar relación de confianza.

-

En el documento de política, copie lo siguienteJSON, elimine la política predeterminada y pegue la copia JSON en su lugar.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": [ "ssm.amazonaws.com", "events.amazonaws.com" ] }, "Action": "sts:AssumeRole" } ] } -

Elija Actualizar política de confianza.

Para obtener más información, consulte Modificación de una política de confianza de roles (consola) en la Guía del IAM usuario.

Cree una regla para EventBridge

Siga este procedimiento para crear una regla en la EventBridge consola de modo que pueda automatizar la detención y el inicio de EC2 las instancias cuya retirada está programada.

Para crear una regla EventBridge para las acciones automatizadas de Systems Manager

Abre la EventBridge consola de Amazon en https://console.aws.amazon.com/events/

. -

En el panel de navegación, en Events (Eventos), seleccione Rules (Reglas).

-

En la página Crear regla, escriba un nombre y una descripción para su regla.

-

En Define pattern (Definir patrón) elija Event pattern (Patrón de eventos), a continuación, elija Pre-defined pattern by service (Patrón predeterminado por servicio).

-

En Proveedor de servicios, elija AWS.

-

En Nombre de servicio, elija Estado.

-

En Tipo de evento, elija Eventos de estado específicos.

-

Selecciona Servicio (s) específico (s) y, a continuación, elige EC2.

-

Elija categorías de tipo de evento específicas y, a continuación, elija scheduledChange.

-

Elija Código o códigos de tipos de evento específicos y, a continuación, elija el código del tipo de evento.

Por ejemplo, para las instancias EC2 EBS respaldadas por Amazon, elige

AWS_EC2_PERSISTENT_INSTANCE_RETIREMENT_SCHEDULEDAWS_EC2_INSTANCE_RETIREMENT_SCHEDULED -

Elija Add resource (Agregar recurso).

Su Patrón del evento será similar al ejemplo siguiente.

{ "source": [ "aws.health" ], "detail-type": [ "AWS Health Event" ], "detail": { "service": [ "EC2" ], "eventTypeCategory": [ "scheduledChange" ], "eventTypeCode": [ "AWS_EC2_PERSISTENT_INSTANCE_RETIREMENT_SCHEDULED" ] } } -

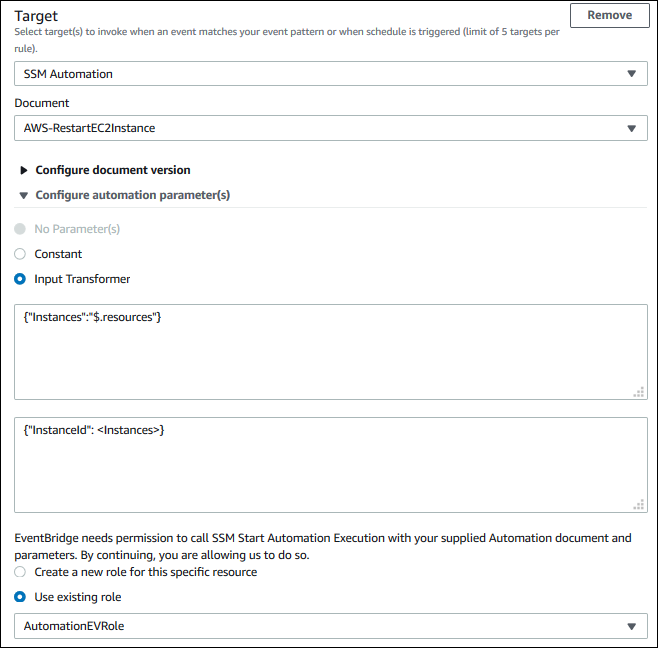

Agregue el destino del documento de Systems Manager Automation. En Seleccionar objetivos, en Target, selecciona SSM Automatización.

-

En Document (Documento), elija

AWS-RestartEC2Instance. -

Expanda Configurar parámetros de automatización y, a continuación, seleccione Transformador de entrada.

-

Para el campo Ruta de entrada, introduzca

{"Instances":"$.resources"} -

Para el segundo campo, introduzca

{"InstanceId": <Instances>} -

Elija Usar el rol existente y, a continuación, elija el IAM rol que creó, por ejemplo

AutomationEVRole.El destino debería ser similar al siguiente ejemplo:

nota

Si no tiene un IAM rol existente con los permisos de Systems Manager necesarios EC2 y una relación de confianza, su rol no aparecerá en la lista. Para obtener más información, consulte Requisitos previos.

-

Seleccione Crear.

Si se produce un evento en su cuenta que coincide con su regla, EventBridge enviará el evento a su destino especificado.