Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración del acceso entre cuentas a Amazon Keyspaces mediante puntos de conexión de VPC en una VPC compartida

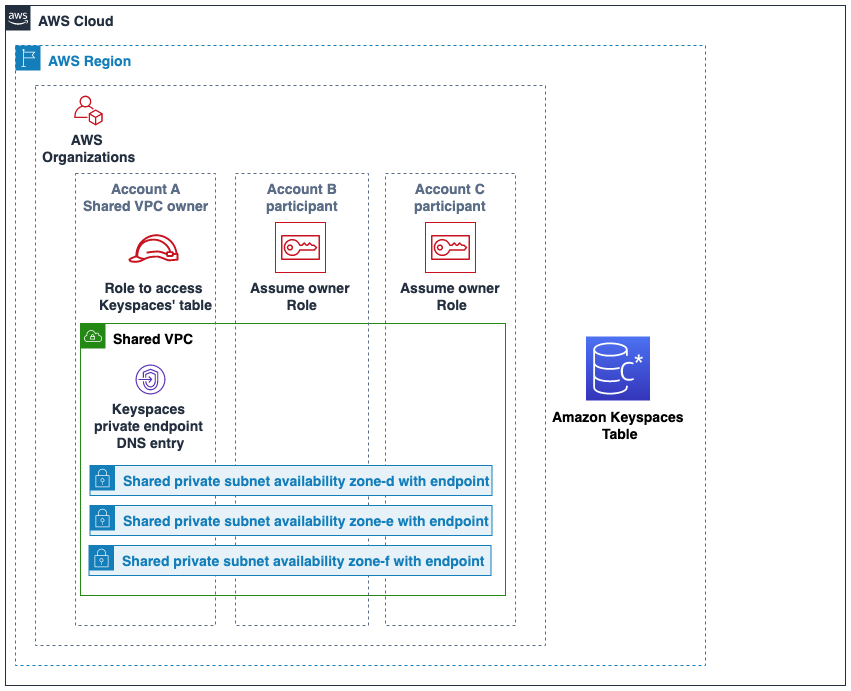

Puede crear diferentes Cuentas de AWS para separar los recursos de las aplicaciones. Por ejemplo, puede crear una cuenta para sus tablas de Amazon Keyspaces, una cuenta diferente para las aplicaciones en un entorno de desarrollo y otra cuenta para las aplicaciones en un entorno de producción. En este tema se describen los pasos de configuración necesarios para establecer el acceso entre cuentas para Amazon Keyspaces mediante puntos de conexión de VPC de interfaz en una VPC compartida.

Para obtener información detallada sobre cómo configurar un punto de conexión de VPC para Amazon Keyspaces, consulte Paso 3: Crear un VPC punto de conexión para Amazon Keyspaces.

En este ejemplo se utilizan las tres cuentas siguientes en una VPC compartida:

Account A: esta cuenta contiene la infraestructura, incluyendo los puntos de conexión de VPC, las subredes de VPC y las tablas de Amazon Keyspaces.Account B: esta cuenta contiene una aplicación en un entorno de desarrollo que necesita conectarse a la tabla de Amazon Keyspaces enAccount A.Account C: esta cuenta contiene una aplicación en un entorno de producción que necesita conectarse a la tabla de Amazon Keyspaces enAccount A.

Account A es la cuenta que contiene los recursos a los que Account B y Account C necesitan acceder, por lo que Account A es la cuenta de confianza. y Account B y Account C son las cuentas con las entidades principales que necesitan acceder a los recursos de Account A, por lo que Account B y Account C son las cuentas confiadas. La cuenta de confianza concede los permisos a las cuentas confiadas compartiendo un rol de IAM. El siguiente procedimiento describe los pasos de configuración necesarios en Account A.

Configuración de Account A

Utilice AWS Resource Access Manager para crear un recurso compartido para la subred y comparta la subred privada con

Account ByAccount C.Account ByAccount Cya pueden ver y crear recursos en la subred que se ha compartido con ellos.Cree un punto de conexión de VPC privado de Amazon Keyspaces de AWS PrivateLink. Esto crea varios puntos de conexión a través de subredes compartidas y entradas DNS para el punto de conexión del servicio de Amazon Keyspaces.

Cree un espacio de claves y una tabla de Amazon Keyspaces.

Cree un rol de IAM que tenga acceso completo a la tabla de Amazon Keyspaces, acceso de lectura a las tablas del sistema de Amazon Keyspaces y que pueda describir los recursos de VPC de Amazon EC2 como se muestra en el siguiente ejemplo de política.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "CrossAccountAccess", "Effect": "Allow", "Action": [ "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcEndpoints", "cassandra:*" ], "Resource": "*" } ] }Configure la política de confianza del rol de IAM que

Account ByAccount Cpuedan asumir como cuentas confiadas, como se muestra en el siguiente ejemplo.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111111111111:root" }, "Action": "sts:AssumeRole", "Condition": {} } ] }Para obtener más información sobre las políticas de IAM entre cuentas, consulte Políticas entre cuentas en la Guía del usuario de IAM.

Configuración de Account B y Account C

En

Account ByAccount C, cree nuevos roles y vincule la siguiente política que permite a la entidad principal asumir el rol compartido creado enAccount A.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }El permiso para que la entidad principal asuma el rol compartido se implementa con la API

AssumeRolede la AWS Security Token Service (AWS STS). Para obtener más información, consulte Concesión de acceso a un usuario de IAM en otra Cuenta de AWS de su propiedad en la Guía del usuario de IAM.En

Account ByAccount C, puede crear aplicaciones que utilicen el complemento de autenticación SIGV4, que permite que una aplicación asuma el rol compartido para conectarse a la tabla de Amazon Keyspaces ubicada enAccount Aa través del punto de conexión de VPC en la VPC compartida. Para obtener más información sobre el complemento de autenticación SIGV4, consulte Creación de credenciales para el acceso programático a Amazon Keyspaces .