Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cifrado en reposo: Cómo funciona en Amazon Keyspaces

El cifrado en reposo de Amazon Keyspaces (para Apache Cassandra) cifra sus datos utilizando el estándar de cifrado avanzado de 256 bits (AES-256). Esto ayuda a proteger los datos del acceso no autorizado al almacenamiento subyacente. Todos los datos de clientes en las tablas de Amazon Keyspaces se cifran en reposo de forma predeterminada y el cifrado del lado del servidor es transparente, lo que significa que no es necesario realizar cambios en las aplicaciones.

El cifrado en reposo se integra de forma automática con AWS Key Management Service (AWS KMS) para administrar la clave de cifrado que se utiliza para cifrar las tablas. Al crear una tabla nueva o actualizar una existente, puede elegir una de las siguientes opciones de clave de AWS KMS:

-

Clave propiedad de AWS: este es el tipo de cifrado predeterminado. La clave es propiedad de Amazon Keyspaces (sin cargo adicional).

-

Clave administrada por el cliente): esta clave se almacena en la cuenta y usted la crea, posee y administra. Usted controla plenamente la clave administrada por el cliente (se aplican cargos de AWS KMS).

- Clave AWS KMS (clave KMS)

-

El cifrado en reposo protege todos sus datos de Amazon Keyspaces con una clave AWS KMS. De forma predeterminada, Amazon Keyspaces utiliza una Clave propiedad de AWS, una clave de cifrado multiusuario que se crea y administra en una cuenta de servicio de Amazon Keyspaces.

Sin embargo, puede cifrar sus tablas de Amazon Keyspaces utilizando una clave administrada por el cliente en su Cuenta de AWS. Puede seleccionar una clave KMS diferente para cada tabla de un espacio de claves. La clave KMS que seleccione para una tabla también se utiliza para cifrar todos sus metadatos y copias de seguridad restaurables.

Al crear o actualizar la tabla, seleccione la clave KMS para una tabla. Puede cambiar la clave KMS de una tabla en cualquier momento, ya sea en la consola de Amazon Keyspaces o mediante la instrucción ALTER TABLE. El proceso de cambio de claves KMS es fluido y no requiere tiempo de inactividad ni causa una degradación del servicio.

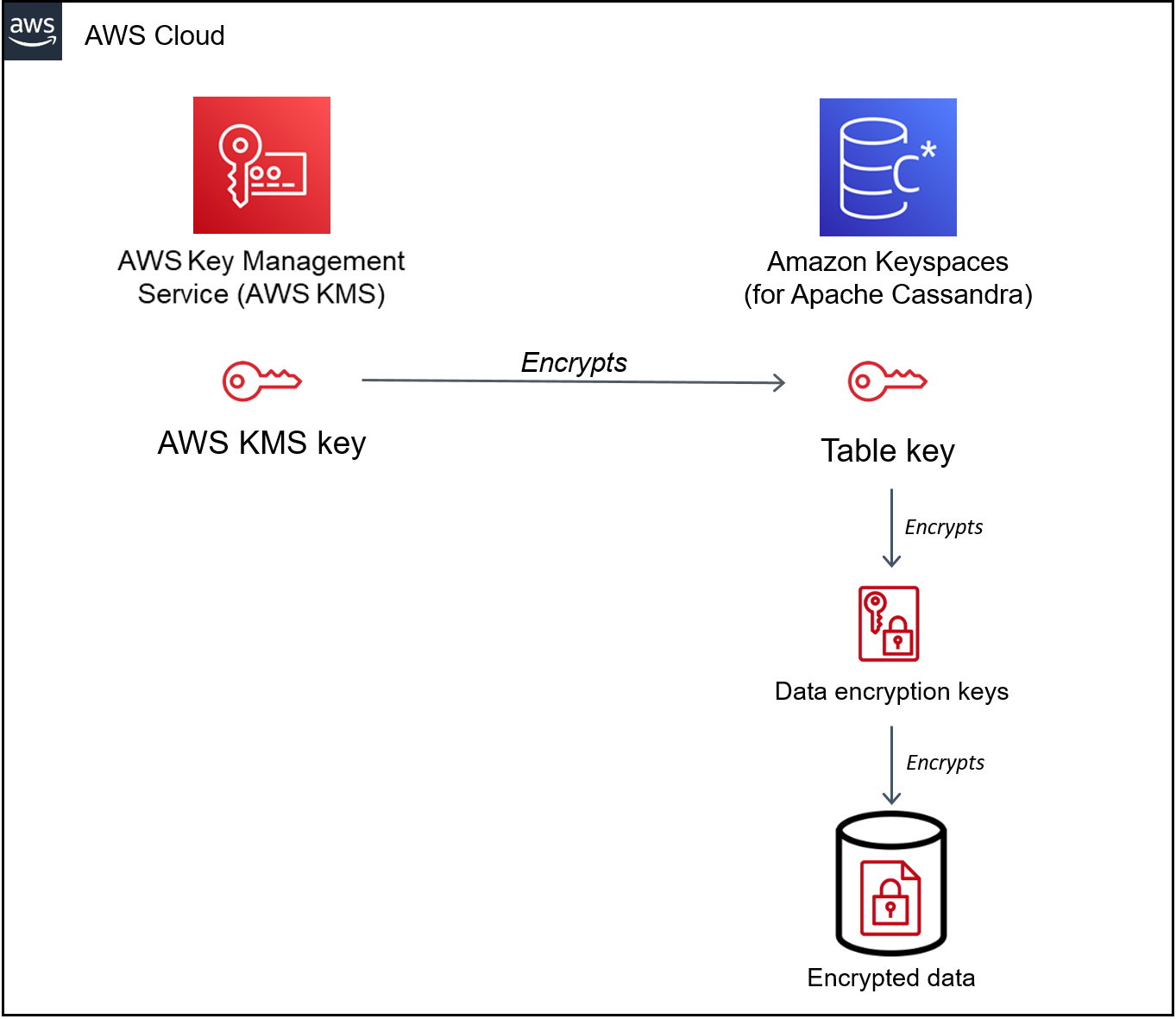

- Jerarquía de claves

-

Amazon Keyspaces utiliza una jerarquía de claves para cifrar los datos. En esta jerarquía de claves, la clave KMS es la clave raíz. Se utiliza para cifrar y descifrar la clave de cifrado de la tabla de Amazon Keyspaces. La clave de cifrado de la tabla se utiliza para cifrar las claves de cifrado utilizadas internamente por Amazon Keyspaces para cifrar y descifrar datos al realizar operaciones de lectura y escritura.

Con la jerarquía de claves de cifrado, puede realizar cambios en la clave KMS sin tener que volver a cifrar los datos ni afectar a las aplicaciones y a las operaciones de datos en curso.

- Clave de tabla

La clave de tabla de Amazon Keyspaces se utiliza como clave de cifrado de datos. Amazon Keyspaces utiliza la clave de tabla para proteger las claves internas de cifrado de datos que se utilizan para cifrar los datos almacenados en tablas, archivos de registro y copias de seguridad restaurables. Amazon Keyspaces genera una clave de cifrado de datos única para cada estructura subyacente de una tabla. Sin embargo, es posible que varias filas de una tabla estén protegidas por la misma clave de cifrado de datos.

Al establecer por primera vez la clave KMS en una clave administrada por el cliente, AWS KMS genera una clave de datos. La clave de datos de AWS KMS se refiere a la clave de tabla en Amazon Keyspaces.

Al acceder a una tabla cifrada, Amazon Keyspaces envía una solicitud a AWS KMS para que utilice la clave KMS a fin de descifrar la clave de tabla. A continuación, utiliza la clave de tabla de texto sin formato para descifrar las claves de cifrado de datos de Amazon Keyspaces y utiliza las claves de cifrado de datos de texto sin formato para descifrar los datos de la tabla.

Amazon Keyspaces utiliza y almacena la clave de tabla y las claves de cifrado de datos fuera de AWS KMS. Protege todas las claves con cifrado Advanced Encryption Standard

(AES) y claves de cifrado de 256 bits. A continuación, almacena las claves cifradas con los datos cifrados para que estén disponibles para descifrar los datos de la tabla bajo demanda. - Almacenamiento en caché de las claves de tabla

Para evitar llamar a AWS KMS en cada operación de Amazon Keyspaces, Amazon Keyspaces almacena en caché las claves de la tabla en texto sin formato de cada conexión en memoria. Si Amazon Keyspaces recibe una solicitud de la clave de tabla almacenada en caché tras cinco minutos de inactividad, envía una nueva solicitud a AWS KMS para descifrar la clave de tabla. Esta llamada captura cualquier cambio realizado en las políticas de acceso de la clave KMS en AWS KMS o AWS Identity and Access Management (IAM) desde la última solicitud de descifrado de la clave de tabla.

- Cifrado de sobre

-

Si cambia la clave administrada por el cliente para su tabla, Amazon Keyspaces genera una nueva clave de tabla. A continuación, utiliza la nueva clave de tabla para volver a cifrar las claves de cifrado de datos. También utiliza la nueva clave de tabla para cifrar las claves de tabla anteriores que se utilizan para proteger las copias de seguridad restaurables. Este proceso se denomina cifrado de sobre. Esto garantiza que pueda acceder a las copias de seguridad restaurables aunque rote la clave administrada por el cliente. Para obtener más información sobre el cifrado de sobre, consulte Cifrado de sobre en la Guía para desarrolladores de AWS Key Management Service.

Claves propiedad de AWS

Las Claves propiedad de AWS no están almacenadas en su Cuenta de AWS. Forman parte de una colección de claves KMS que AWS posee y administra para su uso en múltiples Cuentas de AWS. Los servicios de AWS pueden utilizar Claves propiedad de AWS para proteger sus datos.

No puede ver, administrar o usar las Claves propiedad de AWS, ni auditar su uso. Sin embargo, no necesita hacer ninguna tarea ni cambiar ningún programa para proteger las claves que encriptan sus datos.

No se le cobra una cuota mensual ni de uso por el uso de Claves propiedad de AWS y no cuentan para las cuotas de AWS KMS de su cuenta.

Claves administradas por el cliente

Las claves administradas por el cliente son claves en su Cuenta de AWS que usted crea, posee y administra. Usted tiene el control total sobre estas claves de KMS.

Utilice una clave administrada por el cliente para obtener las siguientes características:

-

Usted crea y administra la clave gestionada por el cliente, lo que incluye establecer y mantener las políticas de claves, políticas de IAM y concesiones para controlar el acceso a la clave gestionada por el cliente. Puede habilitar y deshabilitar la clave administrada por el cliente, habilitar y deshabilitar la rotación automática de claves y programar la clave administrada por el cliente para eliminarla cuando ya no esté en uso. Puede crear etiquetas y alias para las claves administradas por el cliente que administre.

-

Puede utilizar una clave administrada por el cliente con material de claves importado o una clave administrada por el cliente en un almacén de claves personalizado que tenga y administre.

-

Puede utilizar AWS CloudTrail y los Registros de Amazon CloudWatch para realizar un seguimiento de las solicitudes que Amazon Keyspaces envía a AWS KMS en su nombre. Para obtener más información, consulte Paso 6: Configurar el monitoreo con AWS CloudTrail.

Las claves administradas por el cliente generan cargos

Al especificar una clave administrada por el cliente como clave de cifrado raíz para una tabla, las copias de seguridad restaurables se cifran con la misma clave de cifrado que se especifica para la tabla en el momento de crear la copia de seguridad. Si se rota la clave KMS para la tabla, el sobre de claves garantiza que la clave KMS más reciente tenga acceso a todas las copias de seguridad restaurables.

Amazon Keyspaces debe tener acceso a su clave administrada por el cliente para proporcionarle acceso a los datos de su tabla. Si el estado de la clave de cifrado es deshabilitado o su eliminación está programada, Amazon Keyspaces no puede cifrar ni descifrar datos. Como resultado, no puede realizar operaciones de lectura ni de escritura en la tabla. En cuanto el servicio detecte que su clave de cifrado es inaccesible, Amazon Keyspaces le enviará una notificación por correo electrónico para avisarle.

Debe restablecer el acceso a su clave de cifrado en un plazo de siete días o Amazon Keyspaces eliminará automáticamente su tabla. Como medida de precaución, Amazon Keyspaces crea una copia de seguridad restaurable de los datos de su tabla antes de eliminarla. Amazon Keyspaces mantiene la copia de seguridad restaurable durante 35 días. Transcurridos 35 días, ya no podrá restaurar los datos de su tabla. No se le factura por la copia de seguridad restaurable, pero se aplican los cargos de restauración

Puede utilizar esta copia de seguridad restaurable para restaurar sus datos en una nueva tabla. Para iniciar la restauración, la última clave administrada por el cliente utilizada para la tabla debe estar habilitada y Amazon Keyspaces debe tener acceso a ella.

nota

Al crear una tabla cifrada con una clave administrada por el cliente inaccesible o programada para eliminación antes de que finalice el proceso de creación, se produce un error. La operación de creación de la tabla falla y se le envía una notificación por correo electrónico.

Notas de uso del cifrado en reposo

Tenga en cuenta lo siguiente cuando utilice el cifrado en reposo en Amazon Keyspaces.

-

El cifrado en reposo del lado del servidor está habilitado en todas las tablas de Amazon Keyspaces y no se puede deshabilitar. Toda la tabla se cifra en reposo, no puede seleccionar columnas ni filas específicas para su cifrado.

-

De forma predeterminada, Amazon Keyspaces utiliza una clave predeterminada de servicio único (Clave propiedad de AWS) para cifrar todas sus tablas. Si esta clave no existe, se crea una para usted. Las claves predeterminadas de servicio no se pueden deshabilitar.

-

El cifrado en reposo solo cifra los datos mientras estén estáticos (en reposo) en un medio de almacenamiento persistente. Si le preocupa la seguridad de los datos en tránsito o en uso, debe adoptar medidas adicionales:

-

Datos en tránsito: todos los datos de Amazon Keyspaces se cifran en tránsito. De forma predeterminada, las comunicaciones hacia y desde Amazon Keyspaces están protegidas mediante el cifrado Capa de conexión segura (SSL)/Seguridad de la capa de transporte (TLS).

-

Datos en uso: proteja sus datos antes de enviarlos a Amazon Keyspaces utilizando el cifrado del cliente.

Claves administradas por el cliente: los datos en reposo de sus tablas se cifran siempre utilizando sus claves administradas por el cliente. Sin embargo, las operaciones que realicen actualizaciones atómicas de varias filas cifran los datos temporalmente utilizando Claves propiedad de AWS durante el procesamiento. Esto incluye las operaciones de eliminación de rangos y las operaciones que accedan simultáneamente a datos estáticos y no estáticos.

-

Una única clave administrada por el cliente puede tener hasta 50 000 concesiones. Cada tabla de Amazon Keyspaces asociada a una clave administrada por el cliente consume 2 concesiones. Una concesión se libera cuando se elimina la tabla. La segunda concesión se utiliza para crear una instantánea automática de la tabla para protegerla de la pérdida de datos en caso de que Amazon Keyspaces perdiera el acceso a la clave administrada por el cliente de forma involuntaria. Esta concesión se otorga 42 días después de la eliminación de la tabla.