Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Recuperación de muestras de datos confidenciales para un hallazgo de Macie

Con Amazon Macie puede recuperar y revelar muestras de datos confidenciales que Macie notifica en resultados de datos confidenciales individuales. Esto incluye los datos confidenciales que Macie detecta mediante identificadores de datos administrados y los datos que cumplen los criterios de identificadores de datos personalizados. Las muestras pueden ayudarle a verificar la naturaleza de los datos confidenciales que encontró Macie. También pueden ayudarle a personalizar la investigación de un objeto y un bucket de Amazon Simple Storage Service (Amazon S3) afectados. Puede recuperar y revelar muestras de datos confidenciales en todos los Regiones de AWS donde Macie está disponible actualmente, excepto en las regiones de Asia Pacífico (Osaka) e Israel (Tel Aviv).

Si recupera y revela muestras de datos confidenciales para realizar un hallazgo, Macie utilizará los datos del resultado del descubrimiento de datos confidenciales correspondiente para localizar las primeras 1 a 10 apariciones de datos confidenciales notificadas por el hallazgo. A continuación, Macie extrae los primeros 1 a 128 caracteres de cada ocurrencia del objeto de S3 afectado. Si el resultado indica varios tipos de datos confidenciales, Macie lo hace para un máximo de 100 tipos de datos confidenciales notificados por el resultado.

Cuando Macie extrae datos confidenciales de un objeto S3 afectado, Macie cifra los datos con un AWS Key Management Service (AWS KMS), la clave que usted especifique, almacena temporalmente los datos cifrados en una memoria caché y devuelve los datos incluidos en los resultados para su búsqueda. Poco después de la extracción y el cifrado, Macie elimina permanentemente los datos de la memoria caché, a menos que se requiera una retención adicional temporal para resolver un problema operativo.

Si decide recuperar y mostrar muestras de datos confidenciales para volver a encontrarlas, Macie repite el proceso de localización, extracción, cifrado, almacenamiento y, en última instancia, eliminación de las muestras.

Para ver una demostración de cómo puede recuperar y revelar muestras de datos confidenciales mediante la consola Amazon Macie, vea el siguiente vídeo:

Antes de empezar

Para recuperar y revelar muestras de datos confidenciales de los resultados, antes tiene que configurar y activar los ajustes de su cuenta de Amazon Macie. También necesita trabajar con su AWS administrador para comprobar que tiene los permisos y los recursos que necesita.

Al recuperar y revelar muestras de datos confidenciales de un resultado, Macie lleva a cabo una serie de tareas para localizar, recuperar, cifrar y revelar las muestras. Macie no utiliza el rol vinculado al servicio de Macie en su cuenta para realizar estas tareas. En su lugar, utiliza su AWS Identity and Access Management (IAM) identificar o permitir que Macie asuma una IAM función en su cuenta.

Para recuperar y revelar muestras de datos confidenciales para un hallazgo, debe tener acceso al hallazgo, al resultado correspondiente de la detección de datos confidenciales y al AWS KMS key que ha configurado Macie para que utilice para cifrar muestras de datos confidenciales. Además, usted o el IAM rol deben tener permiso para acceder al depósito de S3 afectado y al objeto de S3 afectado. Usted o el rol también deben tener permiso para usar el AWS KMS key que se utilizó para cifrar el objeto afectado, si procede. Si alguna IAM política, política de recursos u otra configuración de permisos deniega el acceso necesario, se produce un error y Macie no devuelve ninguna muestra para encontrarla.

También debe tener permiso para realizar las siguientes acciones de Macie:

Las tres primeras acciones le permiten acceder a su cuenta de Macie y recuperar los detalles de los resultados. La última acción le permite recuperar y revelar muestras de datos confidenciales de los resultados.

Para utilizar la consola de Amazon Macie a fin de recuperar y revelar muestras de datos confidenciales, también debe poder llevar a cabo la siguiente acción: macie2:GetSensitiveDataOccurrencesAvailability. Esta acción le permite determinar si hay muestras disponibles para cada resultado individual. No necesita permiso para realizar esta acción para recuperar y mostrar muestras mediante programación. Sin embargo, tener este permiso puede agilizar la recuperación de muestras.

Si es el administrador delegado de Macie para una organización y ha configurado a Macie para que asuma una IAM función de recuperación de muestras de datos confidenciales, también debe poder realizar la siguiente acción:. macie2:GetMember Esta acción le permite recuperar información sobre la asociación entre su cuenta y la cuenta afectada. Permite a Macie comprobar que usted es actualmente el administrador de Macie de la cuenta afectada.

Si no se le permite realizar las acciones necesarias o acceder a los datos y recursos necesarios, pregunte a su AWS si necesita ayuda con el administrador.

Determinación de si hay muestras de datos confidenciales disponibles de un resultado

Para recuperar y revelar muestras de datos confidenciales para un resultado, el resultado debe cumplir ciertos criterios. Debe incluir datos de ubicación para ocurrencias específicas de datos confidenciales. Además, debe especificar la ubicación de un resultado de detección de datos confidenciales válido y correspondiente. El resultado del descubrimiento de datos confidenciales debe almacenarse en el mismo Región de AWS como el hallazgo. Si configuró Amazon Macie para acceder a los objetos S3 afectados asumiendo una AWS Identity and Access Management

(IAM), el resultado del descubrimiento de datos confidenciales también debe almacenarse en un objeto S3 que Macie haya firmado con un código de autenticación de mensajes basado en Hash () HMAC AWS KMS key.

El objeto S3 afectado también debe cumplir ciertos criterios. El MIME tipo de objeto debe ser uno de los siguientes:

-

application/avro, para un contenedor de objetos Apache Avro (.avro)

-

application/gzip, para un archivo comprimido GNU Zip (.gz o .gzip)

-

application/json, para un archivo JSON o JSON Lines (.json o .jsonl)

-

application/parquet, para un archivo Apache Parquet (.parquet)

-

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet, para un archivo de libro de Microsoft Excel (.xlsx)

-

application/zip, para un archivo ZIP comprimido (.zip)

-

text/csv, para un archivo CSV (.csv)

-

text/plain, para un archivo de texto no binario que no sea un archivoCSV,JSON, JSON Líneas o TSV

-

text/tab-separated-values, para un archivo TSV (.tsv)

Además, el contenido del objeto de S3 debe ser el mismo que cuando se creó el resultado. Macie comprueba la etiqueta de entidad del objeto (ETag) para determinar si coincide con la ETag especificada en el hallazgo. Además, el tamaño de almacenamiento del objeto no puede superar la cuota de tamaño aplicable para recuperar y revelar muestras de datos confidenciales. Para obtener una lista de las cuotas aplicables, consulte Cuotas para Macie.

Si un resultado y el objeto S3 afectado cumplen los criterios anteriores, hay disponibles muestras de datos confidenciales para el resultado. Si lo desea, puede determinar si este es el caso de un hallazgo concreto antes de intentar recuperar y mostrar muestras del mismo.

Determinar si hay muestras de datos confidenciales disponibles para un resultado.

Puede utilizar la consola Amazon Macie o Amazon API Macie para determinar si hay muestras de datos confidenciales disponibles para su localización.

- Console

-

Siga estos pasos en la consola de Amazon Macie para determinar si hay muestras de datos confidenciales disponibles para un resultado.

Determinar si hay muestras disponibles para un resultado

Abra la consola Amazon Macie en. https://console.aws.amazon.com/macie/

-

En el panel de navegación, seleccione Findings (Resultados).

-

En la página Resultados, elija el resultado. El panel de detalles muestra información sobre el resultado.

-

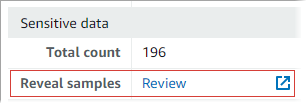

En el panel de detalles, desplácese hasta la sección Datos confidenciales. A continuación, consulte el campo Revelar muestras.

Si hay muestras de datos confidenciales disponibles para el resultado, aparece un enlace Revisar en el campo, como se muestra en la siguiente imagen.

Si las muestras de datos confidenciales no están disponibles para el resultado, el campo Revelar muestras muestra un texto que indica el motivo:

-

La cuenta no está en la organización: no se le permite acceder al objeto de S3 afectado mediante Macie. La cuenta afectada no forma parte de la organización en estos momentos. O bien, la cuenta forma parte de su organización, pero Macie no está habilitada actualmente para la cuenta actual Región de AWS.

-

Resultado de clasificación no válido: no hay un resultado de detección de datos confidenciales para el resultado. O bien, el resultado del descubrimiento de datos confidenciales correspondiente no está disponible en la versión actual Región de AWS, tiene un formato incorrecto o está dañado, o utiliza un formato de almacenamiento no compatible. Macie no puede verificar la ubicación de los datos confidenciales que desea recuperar.

-

Firma de resultado no válida: el resultado de la detección de datos confidenciales correspondiente se almacena en un objeto de S3 que Macie no firmó. Macie no puede verificar la integridad y autenticidad del resultado de la detección de datos confidenciales. Por lo tanto, Macie no puede verificar la ubicación de los datos confidenciales que desea recuperar.

-

El rol del miembro es demasiado permisivo: la política de confianza o permisos del IAM rol en la cuenta del miembro afectada no cumple con los requisitos de Macie para restringir el acceso al rol. O bien, la política de confianza del rol no especifica el ID externo correcto para su organización. Macie no puede asumir el rol para recuperar los datos confidenciales.

-

Falta GetMember el permiso: no puedes recuperar información sobre la asociación entre tu cuenta y la cuenta afectada. Macie no puede determinar si tiene permiso para acceder al objeto de S3 afectado como administrador delegado de Macie de la cuenta afectada.

-

El objeto supera la cuota de tamaño: el tamaño de almacenamiento del objeto de S3 afectado supera la cuota de tamaño necesaria para recuperar y revelar muestras de datos confidenciales de ese tipo de archivo.

-

Objeto no disponible: el objeto de S3 afectado no está disponible. Se cambió el nombre del objeto, se movió o se eliminó, o su contenido cambió después de que Macie creara el resultado. O bien, el objeto está cifrado con un AWS KMS key eso no está disponible. Por ejemplo, la clave está deshabilitada, se ha programado su eliminación o se ha eliminado.

-

Resultado no firmado: el resultado de la detección de datos confidenciales correspondiente se almacena en un objeto de S3 que no se ha firmado. Macie no puede verificar la integridad y autenticidad del resultado de la detección de datos confidenciales. Por lo tanto, Macie no puede verificar la ubicación de los datos confidenciales que desea recuperar.

-

Función demasiado permisiva: tu cuenta está configurada para recuperar datos confidenciales utilizando una IAM función cuya política de confianza o permisos no cumple con los requisitos de Macie para restringir el acceso a la función. Macie no puede asumir el rol para recuperar los datos confidenciales.

-

Tipo de objeto no admitido: el objeto de S3 afectado utiliza un formato de archivo o almacenamiento que Macie no admite para recuperar y revelar muestras de datos confidenciales. El MIME tipo del objeto S3 afectado no es uno de los valores de la lista anterior.

Si hay algún problema con el resultado de la detección de datos confidenciales, la información del campo Ubicación detallada de los resultados del resultado puede ser de ayuda para investigar el problema. Este campo especifica la ruta original al resultado en Amazon S3. Para investigar un problema relacionado con un IAM rol, asegúrese de que las políticas del rol cumplan con todos los requisitos para que Macie asuma el rol. Para obtener estos detalles, consulte Configurar un IAM rol para acceder a los objetos de S3 afectados.

- API

-

Para determinar mediante programación si hay muestras de datos confidenciales disponibles para una búsqueda, utilice la GetSensitiveDataOccurrencesAvailabilityoperación Amazon Macie. API Cuando envíe su solicitud, utilice el parámetro findingId para especificar el identificador único del resultado. Para obtener este identificador, puede utilizar la operación. ListFindings

Si está utilizando el AWS Command Line Interface (AWS CLI), ejecute el comando get-sensitive-data-occurrences-availability y utilice el finding-id parámetro para especificar el identificador único de la búsqueda. Para obtener este identificador, puede ejecutar el comando list-findings.

Si su solicitud es correcta y hay muestras disponibles para la búsqueda, verá un resultado similar al siguiente:

{

"code": "AVAILABLE",

"reasons": []

}

Si la solicitud es correcta y no hay muestras disponibles para el resultado, el valor del campo code campo es UNAVAILABLE y la matriz reasons especificará el motivo. Por ejemplo:

{

"code": "UNAVAILABLE",

"reasons": [

"UNSUPPORTED_OBJECT_TYPE"

]

}

Si hay algún problema con el resultado de la detección de datos confidenciales, la información del campo classificationDetails.detailedResultsLocation del resultado puede ser de ayuda para investigar el problema. Este campo especifica la ruta original al resultado en Amazon S3. Para investigar un problema relacionado con un IAM rol, asegúrese de que las políticas del rol cumplan con todos los requisitos para que Macie asuma el rol. Para obtener estos detalles, consulte Configurar un IAM rol para acceder a los objetos de S3 afectados.

Recuperar muestras de datos confidenciales para realizar un hallazgo

Para recuperar y revelar muestras de datos confidenciales para su localización, puede utilizar la consola Amazon Macie o Amazon Macie. API

- Console

-

Siga estos pasos para recuperar y revelar muestras de datos confidenciales para un resultado mediante la consola Amazon Macie.

Recuperación y revelación de muestras de datos confidenciales para un resultado

Abra la consola Amazon Macie en. https://console.aws.amazon.com/macie/

-

En el panel de navegación, seleccione Findings (Resultados).

-

En la página Resultados, elija el resultado. El panel de detalles muestra información sobre el resultado.

-

En el panel de detalles, desplácese hasta la sección Datos confidenciales. A continuación, en el campo Revelar muestras, seleccione Revisar:

Si el enlace Revisar no aparece en el campo Revelar muestras, las muestras de datos confidenciales no estarán disponibles para el resultado. Para determinar por qué es así, consulte el tema anterior.

Tras seleccionar Revisar, Macie mostrará una página en la que se resumen los detalles clave del resultado. Los detalles incluyen las categorías, los tipos y el número de ocurrencias de datos confidenciales que Macie encontró en el objeto S3 afectado.

-

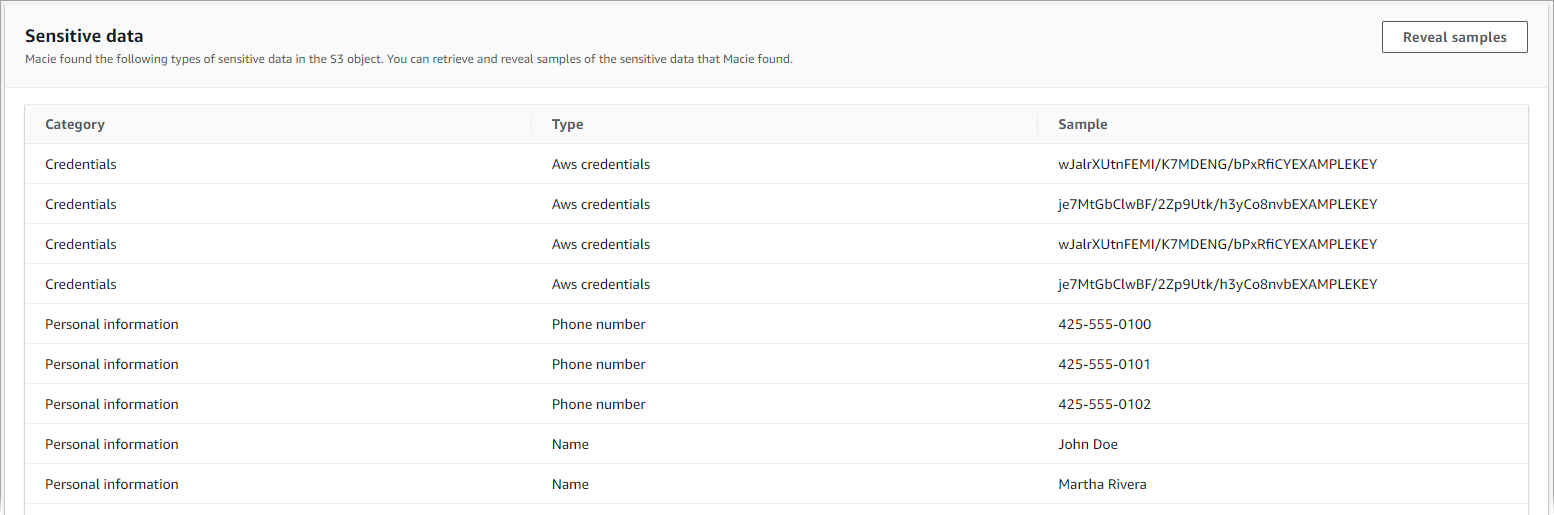

En la sección Datos confidenciales de la página, seleccione Revelar muestras. Macie recupera y revela muestras de las primeras instancias (10 como máximo) de datos confidenciales registradas por el resultado. Cada muestra contiene los primeros 1 a 128 caracteres de una ocurrencia de datos confidenciales. Puede tardar varios minutos en recuperar y revelar las muestras.

Si el resultado indica varios tipos de datos confidenciales, Macie lo hace para un máximo de 100 tipos. Por ejemplo, en la siguiente imagen se muestran ejemplos que abarcan varias categorías y tipos de datos confidenciales:AWS credenciales, números de teléfono de EE. UU. y nombres de personas.

Las muestras se organizan primero por categoría de datos confidenciales y, después, por tipo de información confidencial.

- API

-

Para recuperar y revelar muestras de datos confidenciales para encontrarlas mediante programación, utilice la GetSensitiveDataOccurrencesoperación de Amazon Macie. API Cuando envíe su solicitud, utilice el parámetro findingId para especificar el identificador único del resultado. Para obtener este identificador, puede utilizar la operación. ListFindings

Para recuperar y revelar muestras de datos confidenciales mediante el AWS Command Line Interface (AWS CLI), ejecute el get-sensitive-data-occurrencescomando y utilice el finding-id parámetro para especificar el identificador único de la búsqueda. Por ejemplo:

C:\> aws macie2 get-sensitive-data-occurrences --finding-id "1f1c2d74db5d8caa76859ec52example"

Donde 1f1c2d74db5d8caa76859ec52example es el identificador único del hallazgo. Para obtener este identificador mediante el AWS CLI, puede ejecutar el comando list-findings.

Si su solicitud es correcta, Macie empezará a procesarla y verá un resultado similar al siguiente:

{

"status": "PROCESSING"

}

Puede tardar varios minutos en crear su plantilla. Espere unos minutos y después envíe la solicitud de nuevo.

Si Macie puede localizar, recuperar y cifrar las muestras de datos confidenciales, Macie las devuelve en un mapa de sensitiveDataOccurrences. El mapa especifica de 1 a 100 tipos de datos confidenciales reportados por el hallazgo y de 1 a 10 muestras para cada tipo. Cada muestra contiene los primeros 1 a 128 caracteres de una ocurrencia de datos confidenciales notificados por el resultado.

En el mapa, cada clave es el ID del identificador de datos administrados que detectó los datos confidenciales o el nombre y el identificador único del identificador de datos personalizado que detectó los datos confidenciales. Los valores son muestras del identificador de datos administrados o del identificador de datos personalizado especificado. Por ejemplo, la siguiente respuesta proporciona tres ejemplos de nombres de personas y dos ejemplos de AWS claves de acceso secretas detectadas por los identificadores de datos gestionados (NAMEyAWS_CREDENTIALS, respectivamente).

{

"sensitiveDataOccurrences": {

"NAME": [

{

"value": "Akua Mansa"

},

{

"value": "John Doe"

},

{

"value": "Martha Rivera"

}

],

"AWS_CREDENTIALS": [

{

"value": "wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY"

},

{

"value": "je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEY"

}

]

},

"status": "SUCCESS"

}

Si la solicitud es válida, pero no hay muestras de datos confidenciales disponibles para el resultado, recibirá un mensaje UnprocessableEntityException en el que se le indicará por qué las muestras no están disponibles. Por ejemplo:

{

"message": "An error occurred (UnprocessableEntityException) when calling the GetSensitiveDataOccurrences operation: OBJECT_UNAVAILABLE"

}

En el ejemplo anterior, Macie intentó recuperar muestras del objeto de S3 afectado, pero el objeto ya no está disponible. El contenido del objeto cambió después de que Macie creara el resultado.

Si la solicitud es correcta, pero otro tipo de error ha impedido que Macie recupere y muestre muestras de datos confidenciales para el resultado, recibirá un resultado similar al siguiente:

{

"error": "Macie can't retrieve the samples. You're not allowed to access the affected S3 object or the object is encrypted with a key that you're not allowed to use.",

"status": "ERROR"

}

El valor del campo status es ERROR y el campo error describe el error que se ha producido. La información del tema anterior puede ser de ayuda para solucionar el error.