Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cómo ejecutar una pila en un VPC

importante

El AWS OpsWorks Stacks servicio llegó al final de su vida útil el 26 de mayo de 2024 y se ha desactivado tanto para los clientes nuevos como para los existentes. Recomendamos encarecidamente a los clientes que migren sus cargas de trabajo a otras soluciones lo antes posible. Si tienes preguntas sobre la migración, ponte en contacto con el AWS Support equipo en AWS Re:post

Puedes controlar el acceso de los usuarios a las instancias de una pila creándola en una nube privada virtual ()VPC. Por ejemplo, es posible que no quiera que los usuarios accedan directamente a los servidores de aplicaciones o a las bases de datos de la pila y que, en lugar de eso, todo el tráfico público se canalice a través de un Elastic Load Balancer.

El procedimiento básico para ejecutar una pila en una VPC es:

-

Cree una configuración adecuadaVPC, mediante la VPC consola de Amazon o una AWS CloudFormation plantilla. API

-

Especifica el VPC ID al crear la pila.

-

Lanzar las instancias de la pila en la subred correcta.

A continuación se describe brevemente cómo VPCs funciona en AWS OpsWorks Stacks.

importante

Si utiliza la función VPC Endpoint, tenga en cuenta que cada instancia de la pila debe poder realizar las siguientes acciones desde Amazon Simple Storage Service (Amazon S3):

-

Instalar el agente de la instancia.

-

Instalar recursos, como Ruby.

-

Cargar los registros de ejecución de Chef.

-

Recuperar los comandos de pila.

Para habilitar estas acciones, asegúrese de que las instancias de la pila tengan acceso a los siguientes buckets, coincidentes con la región de la pila. De lo contrario, las acciones anteriores devolverán un error.

En el caso de Chef 12 para Linux y Chef 12.2; para Windows, los buckets son los siguientes:

| Buckets de agente | Buckets de recursos | Buckets de registros | Buckets de DNA |

|---|---|---|---|

|

|

|

|

En el caso de Chef 11.10 y versiones anteriores para Linux, los buckets se enumeran a continuación. Las pilas de Chef 11.4 no son compatibles con los puntos de enlace regionales fuera de la región Región Este de EE. UU. (Norte de Virginia).

| Buckets de agente | Buckets de recursos | Buckets de registros | Buckets de DNA |

|---|---|---|---|

|

|

|

|

Para obtener más información, consulte Puntos de enlace de VPC.

nota

Para que AWS OpsWorks Stacks se conecte a los VPC puntos de conexión que habilites, también debes configurar el enrutamiento para tu IP NAT o para la IP pública, ya que el agente de AWS OpsWorks Stacks sigue necesitando acceder al punto de conexión público.

Conceptos básicos de la VPC

Para obtener información detallada sobre estoVPCs, consulte Amazon Virtual Private Cloud. En resumen, a VPC consta de una o más subredes, cada una de las cuales contiene una o más instancias. Cada subred tiene una tabla de direccionamiento asociada que dirige el tráfico saliente en función de la dirección IP de destino.

-

Las instancias de una VPC pueden comunicarse entre sí de forma predeterminada, independientemente de su subred. Sin embargo, los cambios en las listas de control de acceso a la red (ACLs), las políticas de los grupos de seguridad o el uso de direcciones IP estáticas pueden interrumpir esta comunicación.

-

Las subredes cuyas instancias pueden comunicarse con Internet se denominan subredes públicas.

-

Las subredes cuyas instancias solo pueden comunicarse con otras instancias de Internet VPC y no pueden comunicarse directamente con Internet se denominan subredes privadas.

AWS OpsWorks Las pilas deben VPC configurarse de modo que todas las instancias de la pila, incluidas las instancias de las subredes privadas, tengan acceso a los siguientes puntos de conexión:

-

Uno de los puntos finales del servicio AWS OpsWorks Stacks que figuran en la sección «Region Support» de. Cómo empezar con AWS OpsWorks Stacks

-

Uno de los siguientes puntos de enlace del servicio de instancias, utilizado por el AWS OpsWorks agente de Stacks. El agente se ejecuta en las instancias administradas de los clientes para intercambiar datos con el servicio.

-

opsworks-instance-service.us-east-2.amazonaws.com

-

opsworks-instance-service.us-east-1.amazonaws.com

-

opsworks-instance-service.us-west-1.amazonaws.com

-

opsworks-instance-service.us-west-2.amazonaws.com

-

opsworks-instance-service.ap-south-1.amazonaws.com

-

opsworks-instance-service.ap-northeast-1.amazonaws.com

-

opsworks-instance-service.ap-northeast-2.amazonaws.com

-

opsworks-instance-service.ap-southeast-1.amazonaws.com

-

opsworks-instance-service.ap-southeast-2.amazonaws.com

-

opsworks-instance-service.ca-central-1.amazonaws.com

-

opsworks-instance-service.eu-central-1.amazonaws.com

-

opsworks-instance-service.eu-west-1.amazonaws.com

-

opsworks-instance-service.eu-west-2.amazonaws.com

-

opsworks-instance-service.eu-west-3.amazonaws.com

-

-

Amazon S3

-

Cualquier repositorio de paquetes del que dependa el sistema operativo, por ejemplo, los repositorios de Amazon Linux o Ubuntu Linux.

-

La aplicación y los repositorios de libros de recetas personalizados.

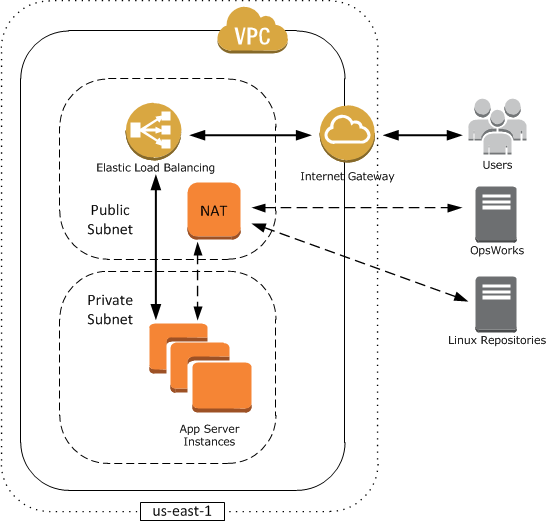

Hay varias formas de configurar un para proporcionar esta conectividad. VPC El siguiente es un ejemplo sencillo de cómo puedes configurar una pila VPC de servidores de aplicaciones AWS OpsWorks Stacks.

Esto VPC tiene varios componentes:

- Subredes

-

VPCTiene dos subredes, una pública y otra privada.

-

La subred pública contiene un balanceador de carga y un dispositivo de traducción de direcciones de red (NAT), que puede comunicarse con direcciones externas y con las instancias de la subred privada.

-

La subred privada contiene los servidores de aplicaciones, que pueden comunicarse con el balanceador de carga NAT y el balanceador de carga de la subred pública, pero no pueden comunicarse directamente con direcciones externas.

-

- Puerta de enlace de Internet

-

La puerta de enlace de Internet permite que las instancias con direcciones IP públicas, como el balanceador de carga, se comuniquen con direcciones externas a. VPC

- Equilibrador de carga

-

El balanceador de carga Elastic Load Balancing recibe el tráfico entrante los de usuarios, lo distribuye a los servidores de la aplicación en la subred privada y, a continuación, devuelve las respuestas a los usuarios.

- NAT

-

El dispositivo (NAT) proporciona a los servidores de aplicaciones un acceso limitado a Internet, que normalmente se utiliza para descargar actualizaciones de software de un repositorio externo. Todas las instancias de AWS OpsWorks Stacks deben poder comunicarse con AWS OpsWorks Stacks y con los repositorios de Linux correspondientes. Una forma de solucionar este problema es colocar un NAT dispositivo con una dirección IP elástica asociada en una subred pública. A continuación, puede enrutar el tráfico saliente desde las instancias de la subred privada a través de. NAT

nota

Una sola NAT instancia crea un único punto de error en el tráfico saliente de la subred privada. Puede mejorar la confiabilidad configurándolo VPC con un par de NAT instancias que se sustituyan entre sí en caso de que una de ellas falle. Para obtener más información, consulte Alta disponibilidad para Amazon VPC NAT Instances

. También puede utilizar una NAT puerta de enlace. Para obtener más información, consulta NATla Guía del VPC usuario de Amazon.

La VPC configuración óptima depende de tu pila AWS OpsWorks de Stacks. Los siguientes son algunos ejemplos de cuándo puedes usar determinadas VPC configuraciones. Para ver ejemplos de otros VPC escenarios, consulta Escenarios para usar Amazon VPC.

- Working with one instance in a public subnet (Trabajar con una instancia en una subred pública)

-

Si tienes una pila de instancia única sin recursos privados asociados, como una RDS instancia de Amazon que no debería ser de acceso público, puedes crear una VPC con una subred pública y colocar la instancia en esa subred. Si no utilizas una predeterminadaVPC, debes hacer que la capa de la instancia asigne una dirección IP elástica a la instancia. Para obtener más información, consulte OpsWorks Conceptos básicos de capas.

- Working with private resources (Trabajo con recursos privados)

-

Si tiene recursos que no deberían ser de acceso público, puede crear uno VPC con una subred pública y una subred privada. Por ejemplo, en un entorno de escalado automático con equilibrio de carga, puedes colocar todas las EC2 instancias de Amazon en la subred privada y el balanceador de carga en una subred pública. De esta forma, no se puede acceder directamente a las EC2 instancias de Amazon desde Internet; todo el tráfico entrante debe enrutarse a través del balanceador de carga.

La subred privada aísla las instancias del acceso EC2 directo de los usuarios de Amazon, pero aún así deben enviar solicitudes salientes a los repositorios de paquetes de Linux correspondientes AWS y a los repositorios de paquetes de Linux correspondientes. Para permitir este tipo de solicitudes, puede, por ejemplo, utilizar un dispositivo de traducción de direcciones de red (NAT) con su propia dirección IP elástica y, a continuación, enrutar el tráfico saliente de las instancias a través de. NAT Puedes colocarlo NAT en la misma subred pública que el balanceador de cargas, como se muestra en el ejemplo anterior.

-

Si utilizas una base de datos de back-end, como una RDS instancia de Amazon, puedes colocar esas instancias en la subred privada. Para RDS las instancias de Amazon, debes especificar al menos dos subredes diferentes en distintas zonas de disponibilidad.

-

Si necesita acceso directo a las instancias de una subred privada (por ejemplo, si desea utilizarlas SSH para iniciar sesión en una instancia), puede colocar un host bastión en la subred pública que envíe por proxy las solicitudes de Internet.

-

- Extender tu propia red a AWS

-

Si desea extender su propia red a la nube y también acceder directamente a Internet desde la suyaVPC, puede crear una VPN puerta de enlace. Para obtener más información, consulte el escenario 3: VPC con subredes públicas y privadas y VPN acceso a hardware.

Cree un VPC para una pila de AWS OpsWorks pilas

En esta sección, se muestra cómo crear un VPC para una pila de AWS OpsWorks Stacks mediante una plantilla de ejemplo AWS CloudFormation. Puedes descargar la plantilla en el OpsWorksVPCtemplatesarchivo.zip. Para obtener más información sobre cómo crear manualmente una VPC similar a la descrita en este tema, consulte el escenario 2: VPC con subredes públicas y privadas. Para obtener más información sobre cómo configurar las tablas de direccionamiento, los grupos de seguridad, etc., consulte la plantilla de ejemplo.

nota

De forma predeterminada, AWS OpsWorks Stacks muestra los nombres de las subredes concatenando su CIDR rango y su zona de disponibilidad, por ejemplo. 10.0.0.1/24 - us-east-1b Para que los nombres sean más legibles, crea una etiqueta para cada subred con la clave Name y el valor establecidos en el nombre de la subred. AWS OpsWorks A continuación, Stacks agrega el nombre de la subred al nombre predeterminado. Por ejemplo, la subred privada del siguiente ejemplo tiene una etiqueta con el nombre establecido enPrivate, que se muestra como. OpsWorks 10.0.0.1/24

us-east - 1b - Private

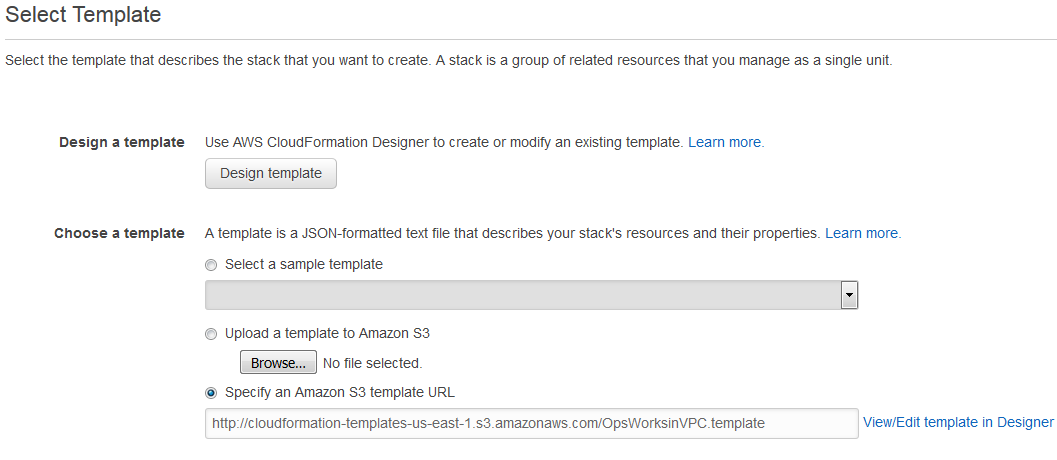

Puede lanzar una VPC plantilla mediante la AWS CloudFormation consola con solo unos pocos pasos. El siguiente procedimiento utiliza la plantilla de ejemplo para crear una región VPC en EE. UU. Este (Virginia del Norte). Para obtener instrucciones sobre cómo utilizar la plantilla para crear una VPC en otras regiones, consulte la nota que sigue al procedimiento.

Cómo crear el VPC

-

Abra la consola de AWS CloudFormation

, seleccione la región US East (N. Virginia) (EE. UU. Este (Norte de Virginia)) y elija Create Stack (Crear pila). -

En la página Select Template (Seleccionar plantilla), seleccione Upload a template (Subir una plantilla). Busque el

OpsWorksinVPC.templatearchivo que descargó en el OpsWorksVPCtemplatesarchivo.zip. Elija Continuar.

También puedes lanzar esta pila abriendo plantillas de AWS CloudFormation muestra

, localizando la VPC plantilla AWS OpsWorks Stacks y seleccionando Launch Stack. -

En la página Specify Parameters (Especificar parámetros), acepte los valores predeterminados y elija Continue (Continuar).

-

En la página Añadir etiquetas, crea una etiqueta con la clave establecida en el nombre

Namey el valor establecido en el VPC nombre. Esta etiqueta te permitirá identificarte más fácilmente VPC cuando crees una pila de AWS OpsWorks pilas. -

Elija Continue (Continuar) y, a continuación, Close (Cerrar) para lanzar la pila.

Nota: Puedes crearlos VPC en otras regiones mediante uno de los siguientes enfoques.

-

Ve a Uso de plantillas en diferentes regiones

, elige la región adecuada, busca la VPC plantilla AWS OpsWorks Stacks y, a continuación, selecciona Launch Stack. -

Copie el archivo de plantilla en el sistema, seleccione la región adecuada en la consola de AWS CloudFormation

y, a continuación, utilice la opción Create Stack (Crear pila) del asistente Upload a template to Amazon S3 (Cargar una plantilla a Amazon S3) para cargarla.

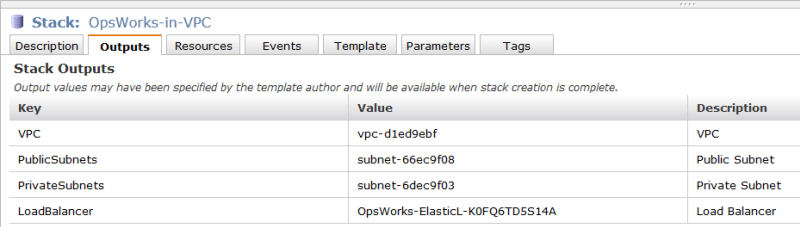

La plantilla de ejemplo incluye salidas que proporcionan la VPC subred y el balanceador de carga IDs que necesitarás para crear la AWS OpsWorks pila de Stacks. Para verlos, selecciona la pestaña Salidas en la parte inferior de la ventana de la AWS CloudFormation consola.