Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Tutorial: Creación y configuración de una organización

En este tutorial, creará su organización y la configurará con dos cuentas de AWS miembros. Creará una de las cuentas miembro en su organización e invitará a la otra cuenta a que se una a su organización. A continuación, usará la técnica de lista de permitidos para especificar que los administradores de cuentas pueden delegar únicamente los servicios y las acciones que se indican explícitamente. Esto permite a los administradores validar cualquier servicio nuevo que AWS introduzcan antes de permitir su uso a cualquier otra persona de la empresa. De esta forma, si AWS introduce un nuevo servicio, seguirá prohibido hasta que un administrador lo añada a la lista de permitidos de la política correspondiente. En el tutorial también se muestra cómo utilizar una lista de rechazados para garantizar que ningún usuario de la cuenta de un miembro pueda cambiar la configuración de los registros de auditoría que se AWS CloudTrail crean.

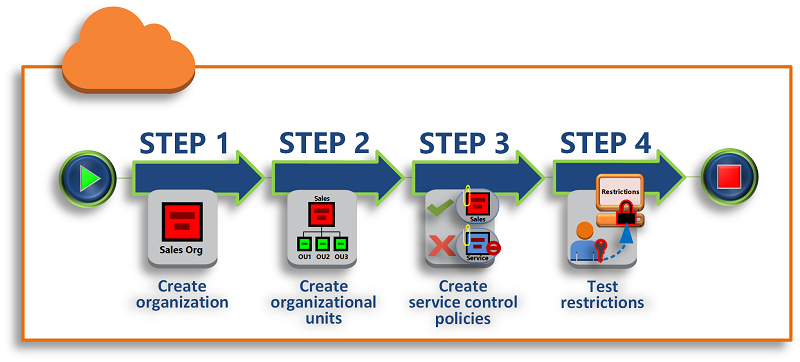

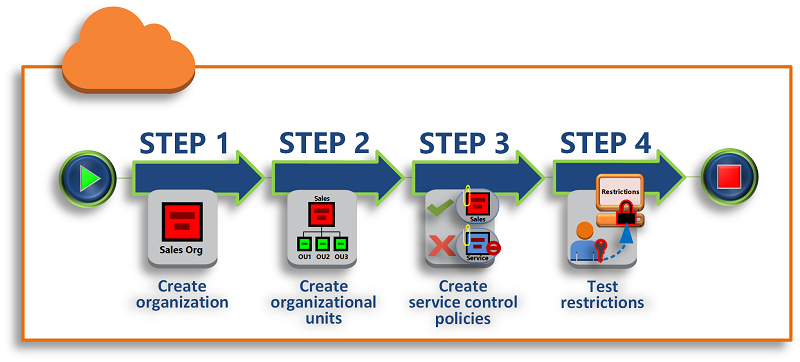

En la siguiente ilustración se muestran los principales pasos del tutorial.

Ninguno de los pasos de este tutorial supone un coste en tu AWS factura. AWS Organizations es un servicio gratuito.

Requisitos previos

En este tutorial se presupone que tienes acceso a dos ya existentes Cuentas de AWS (crearás un tercero como parte de este tutorial) y que puedes iniciar sesión en cada uno de ellos como administrador.

El tutorial hace referencia a las cuentas de la manera siguiente:

-

111111111111: la cuenta que usa para crear la organización. Esta cuenta pasa a ser la cuenta de administración. El propietario de esta cuenta tiene una dirección de correo electrónico de OrgAccount111@example.com.

-

222222222222: una cuenta que invita a unirse a la organización como cuenta miembro. El propietario de esta cuenta tiene una dirección de correo electrónico de member222@example.com.

-

333333333333: una cuenta que crea como miembro de la organización. El propietario de esta cuenta tiene una dirección de correo electrónico de member333@example.com.

Sustituya los valores anteriores por los valores asociados con las cuentas de prueba. Le recomendamos que no utilice cuentas de producción para este tutorial.

Paso 1: Crear la organización

En este paso, inicia sesión en la cuenta 111111111111 como administrador, crea una organización con esa cuenta como cuenta de administración y, a continuación, invita a una cuenta existente 222222222222, a unirse como cuenta miembro.

- AWS Management Console

-

-

Inicie sesión AWS como administrador de la cuenta 1111 y abra la AWS Organizations consola.

-

En la página de introducción, elija Crear organización.

-

En el cuadro de diálogo de confirmación, elija Crear organización.

De forma predeterminada, la organización se crea con todas las características habilitadas. También puede crear la organización únicamente con las características de facturación unificada habilitadas.

AWS crea la organización y muestra la Cuentas de AWSpágina. Si está en una página diferente, elija Cuentas de AWS en el panel de navegación de la izquierda.

Si la cuenta que utiliza nunca ha tenido su dirección de correo electrónico verificada por AWS, se envía automáticamente un correo electrónico de verificación a la dirección asociada a la cuenta de administración. Puede pasar algún tiempo hasta que reciba el correo electrónico de verificación.

-

Verifique la dirección de correo electrónico en un plazo de 24 horas. Para obtener más información, consulte Verificación de la dirección de correo electrónico con AWS Organizations.

Ahora tiene una organización con su cuenta como único miembro. Esta es la cuenta de administración de la organización.

Invitar a una cuenta existente a que se una a su organización

Ahora que tiene una organización, puede comenzar a rellenarla con cuentas. En los pasos de esta sección, invita a una cuenta existente a unirse como miembro de su organización.

- AWS Management Console

-

Para invitar a una cuenta existente a unirse

-

Vaya a la página Cuentas de AWS y elija Agregar un Cuenta de AWS.

-

En la página Añadir una Cuenta de AWS página, selecciona Invitar a una existente Cuenta de AWS.

-

En el cuadro ID de cuenta o correo electrónico de un Cuenta de AWS para invitar, ingrese la dirección de correo electrónico del propietario de la cuenta a la que desea invitar, similar a lo siguiente: member222@example.com. Como alternativa, si conoces el número de Cuenta de AWS identificación, puedes ingresarlo en su lugar.

-

Escriba el texto que desee en el cuadro de texto Mensaje a incluir en el mensaje de correo electrónico de invitación. Este texto se incluirá en el correo electrónico que se envía al propietario de la cuenta.

-

Selecciona Enviar invitación. AWS Organizations envía la invitación al propietario de la cuenta.

Expanda el mensaje de error si se indica. Si el error indica que ha excedido los límites de la cuenta para la organización o que no puede añadir una cuenta porque la organización sigue inicializándose, espere a que pase una hora desde que creó la organización e inténtelo de nuevo. Si el error persiste, póngase en contacto con AWS

Support.

-

A efectos de este tutorial, ahora tiene que aceptar su propia invitación. Realice alguna de las siguientes acciones para ir a la página Invitations en la consola:

-

Abre el correo electrónico AWS enviado desde la cuenta de administración y elige el enlace para aceptar la invitación. Cuando se le pida que inicie sesión, hágalo como administrador de la cuenta miembro invitada.

-

Abra la consola de AWS Organizations y navegue hasta la página de Invitaciones.

-

En la página Cuentas de AWS , elija Aceptar y, a continuación, elija Confirmar.

La recepción de la invitación podría retrasarse y es posible que tenga que esperar antes de poder aceptarla.

-

Cierre la sesión de la cuenta miembro e inicie sesión de nuevo como administrador en la cuenta de administración.

Creación de una cuenta de miembro

En los pasos de esta sección, crearás una Cuenta de AWS que sea automáticamente miembro de la organización. En este tutorial, a esta cuenta la llamaremos 333333333333.

- AWS Management Console

-

Para crear una cuenta miembro

-

En la AWS Organizations consola, en la Cuentas de AWSpágina, selecciona Añadir Cuenta de AWS.

-

En la páginaAgregar un Cuenta de AWS, elija Crear un Cuenta de AWS.

-

En Nombre Cuenta de AWS , ingrese un nombre para la cuenta, como MainApp

Account.

-

En Dirección de correo electrónico del usuario del nodo raíz de la cuenta, ingrese la dirección de correo electrónico de la persona que va a recibir las comunicaciones en nombre de la cuenta. Este valor debe ser único de forma global. Dos cuentas no pueden tener la misma dirección de correo electrónico. Por ejemplo, puede escribir un correo como mainapp@example.com.

-

En IAM role name, puede dejar este campo en blanco para que se use automáticamente el nombre de rol predeterminado de OrganizationAccountAccessRole o puede proporcionar su propio nombre. Este rol le permite tener acceso a la nueva cuenta miembro cuando inicie sesión como un usuario de IAM en la cuenta de administración. En este tutorial, déjelo en blanco para indicar a AWS Organizations

que va a crear la función con el nombre predeterminado.

-

Seleccione Crear Cuenta de AWS. Es posible que tenga que esperar un rato y actualizar la página para ver la nueva cuenta en la página Cuentas de AWS.

Si obtiene un error que indica que ha excedido los límites de la cuenta para la organización o que no puede añadir una cuenta porque la organización sigue inicializándose, espere a que pase una hora desde que creó la organización e inténtelo de nuevo. Si el error persiste, póngase en contacto con AWS

Support.

Paso 2: Crear las unidades organizativas

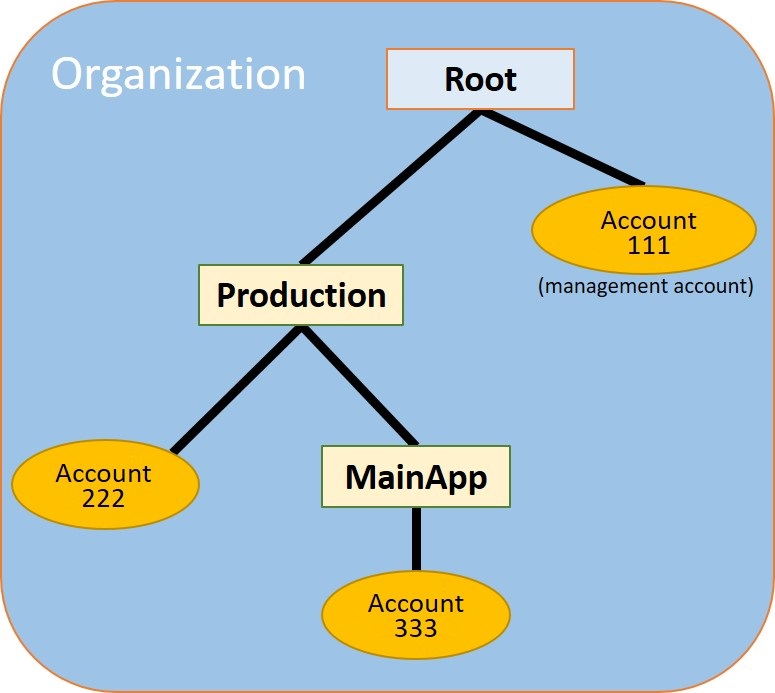

En los pasos de esta sección, crea unidades organizativas e incluye en ellas sus cuentas miembro. Cuando haya finalizado, su jerarquía tendrá un aspecto similar al de la siguiente ilustración. La cuenta de administración permanece en el nodo raíz. Una cuenta de miembro se mueve a la OU de producción y la otra cuenta de miembro se mueve a la MainApp OU, que es una cuenta secundaria de Production.

- AWS Management Console

-

Para crear y rellenar las unidades organizativas

En los pasos siguientes, interactúa con objetos para los que puede elegir el nombre del objeto en sí o el botón de opción situado junto al objeto.

-

Si elige el nombre del objeto, abra una nueva página que muestre los detalles de los objetos.

-

Si elige el botón de opción situado junto al objeto, está identificando ese objeto para actuar mediante otra acción, como elegir una opción de menú.

Los pasos que siguen le permiten elegir el botón de opción para que pueda actuar sobre el objeto asociado mediante la elección del menú.

-

En la consola de AWS Organizations, vaya a la página Cuentas de AWS.

-

Active la casilla de verificación

junto al contenedor de Nodo raíz.

junto al contenedor de Nodo raíz.

-

Seleccione el menú desplegable Acciones y, a continuación, en la unidad organizativa, seleccione Crear nueva.

-

En la página Crear unidad organizativa en Nodo raíz, para el Nombre de la unidad organizativa, ingrese Production y luego Crear unidad organizativa.

-

Active la casilla de verificación

junto a su nueva OU de Producción.

junto a su nueva OU de Producción.

-

Seleccionar Acciones y, a continuación, en Unidad organizativa, elija Crear nuevo.

-

En la página Crear unidad organizativa en Producción, para el nombre de la segunda OU, ingrese MainApp y luego elija Crear unidad organizativa.

Ahora puede mover sus cuentas miembro a estas unidades organizativas.

-

Vuelva a la página Cuentas de AWS y, a continuación, expanda el árbol bajo la unidad organizativa Production (Producción) eligiendo el triángulo

situado junto a ella. Esto muestra la MainAppOU como un elemento secundario de la producción.

situado junto a ella. Esto muestra la MainAppOU como un elemento secundario de la producción.

-

Junto a 333333333333, elija la casilla de verificación

(no su nombre), elija Acciones y, a continuación, en Cuenta de AWS, elija Mover.

(no su nombre), elija Acciones y, a continuación, en Cuenta de AWS, elija Mover.

-

En la página Mover Cuenta de AWS «333333333333», elija el triángulo situado junto a Producción para expandirlo. Junto a él MainApp, selecciona el botón de radio

(no su nombre) y, a continuación, selecciona Move. Cuenta de AWS

(no su nombre) y, a continuación, selecciona Move. Cuenta de AWS

-

Junto a 222222222222, elija la casilla de verificación

(no su nombre), elija Acciones y, a continuación, en Cuenta de AWS, elija Mover.

(no su nombre), elija Acciones y, a continuación, en Cuenta de AWS, elija Mover.

-

En la página Mover Cuenta de AWS «222222222222», junto a Producción, selecciona el botón de radio (no su nombre) y, a continuación, selecciona Mover. Cuenta de AWS

Paso 3: Crear las políticas de control de servicios

En los pasos de esta sección, crearemos tres políticas de control de servicios (SCP) y las asocia al nodo raíz y a las unidades organizativas para restringir lo que los usuarios de cuentas de la organización pueden hacer. El primer SCP impide que cualquier usuario de las cuentas de los miembros cree o modifique AWS CloudTrail los registros que usted configure. La cuenta de administración no se ve afectada por ningún SCP, por lo que, después de aplicar el CloudTrail SCP, debe crear todos los registros a partir de la cuenta de administración.

Habilitar el tipo de política de control de servicios para la organización

Antes de asociar una política de cualquier tipo a un nodo raíz o unidad organizativa dentro de un nodo raíz, debe habilitar el tipo de política para esa organización. Los tipos de políticas no están habilitados predeterminado. Los pasos de esta sección le indican cómo habilitar el tipo de política de control de servicios (SCP) para su organización.

- AWS Management Console

-

Para habilitar SCP para su organización.

-

Vaya a la página de Políticas y, a continuación, elija Políticas de control de servicios.

-

En la página Políticas de control de servicios, elija Habilitar políticas de control de servicios.

Aparece un banner verde para informarle que ahora puede crear SCP en su organización.

Cree sus SCP

Ahora que las políticas de control de servicios están habilitadas en su organización, puede crear las tres políticas que necesita para este tutorial.

- AWS Management Console

-

Para crear el primer SCP que bloquee las acciones de configuración CloudTrail

-

Vaya a la página de Políticas y, a continuación, elija Políticas de control de servicios.

-

En la página Políticas de control de servicios, seleccione Crear política.

-

Para Policy name (Nombre de política), introduzca Block

CloudTrail Configuration Actions.

-

En la sección Política, en la lista de servicios de la derecha, seleccione CloudTrail el servicio. A continuación, elija las siguientes acciones: AddTagsCreateTrailDeleteTrail, RemoveTags, StartLogging, StopLogging, y UpdateTrail.

-

Aún en el panel derecho, selecciona Agregar recurso y especificar CloudTraily Todos los recursos. A continuación, elija Add resource (Añadir recurso).

La declaración de la política ubicada a la izquierda tendrá un aspecto similar a la siguiente.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1234567890123",

"Effect": "Deny",

"Action": [

"cloudtrail:AddTags",

"cloudtrail:CreateTrail",

"cloudtrail:DeleteTrail",

"cloudtrail:RemoveTags",

"cloudtrail:StartLogging",

"cloudtrail:StopLogging",

"cloudtrail:UpdateTrail"

],

"Resource": [

"*"

]

}

]

}

-

Elija Crear política.

La segunda política define una lista de permitidos de todos los servicios y acciones que desea permitir para los usuarios y roles de la unidad organizativa Production. Cuando haya finalizado, los usuarios de la unidad organizativa Production (Producción) podrán obtener acceso solo a los servicios y acciones enumerados.

- AWS Management Console

-

Para crear la segunda política que permite usar los servicios aprobados para la unidad organizativa de producción

-

En la página Políticas de control de servicios, seleccione Crear política.

-

Para Policy name (Nombre de política), introduzca Allow

List for All Approved Services.

-

Sitúe el cursor en el panel derecho de la sección Policy (Política) y pegue una política como la siguiente.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1111111111111",

"Effect": "Allow",

"Action": [

"ec2:*",

"elasticloadbalancing:*",

"codecommit:*",

"cloudtrail:*",

"codedeploy:*"

],

"Resource": [ "*" ]

}

]

}

-

Elija Crear política.

La política final proporciona una lista de denegación de los servicios cuyo uso está bloqueado en la MainApp OU. En este tutorial, bloqueará el acceso a Amazon DynamoDB en todas las cuentas que se encuentren en la OU. MainApp

- AWS Management Console

-

Para crear la tercera política que deniegue el acceso a los servicios que no se pueden utilizar en la OU MainApp

-

En la página Políticas de control de servicios, seleccione Crear política.

-

Para Policy name (Nombre de política), introduzca Deny

List for MainApp Prohibited Services.

-

En la sección Policy (Política) de la izquierda, seleccione el servicio Amazon DynamoDB. Para la acción, elija All actions (Todas las acciones).

-

En el panel de la izquierda, elija Add resource (Agregar recurso) y especifique DynamoDB y All Resources (Todos los recursos). A continuación, elija Add resource (Añadir recurso).

La instrucción de la política de la derecha se actualizará y tendrá un aspecto similar al siguiente.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": [ "dynamodb:*" ],

"Resource": [ "*" ]

}

]

}

-

Elija Create policy para guardar la SCP.

Asociar las políticas SCP a sus unidades organizativas

Ahora que las SCP están disponibles y habilitadas para su nodo raíz, puede asociarlas al nodo raíz y a las unidades organizativas.

- AWS Management Console

-

Para asociar las políticas al nodo raíz y a las unidades organizativas

-

Vaya a la página Cuentas de AWS.

-

En la página Cuentas de AWS, elija Root (Raíz) (su nombre, no el botón de opción) para desplazarse a su página de detalles.

-

En la página de detalles de Nodo raíz, elija la pestaña Políticas y, a continuación, en Políticas de control de servicios, elija Adjuntar.

-

En la página Adjuntar una política de control de servicios, elija el botón de opción situado al lado del SCP denominado Block

CloudTrail Configuration Actions, y luego elija Adjuntar. En este tutorial, la debe adjuntar a la raíz para que afecte a todas las cuentas de los miembros y evitar que alguien modifique la forma en que la configuró CloudTrail.

La página de detalles del Nodo raíz, la pestana Políticas muestra ahora que hay dos SCP asociadas al nodo raíz: la que acaba de asociar y la predeterminada FullAWSAccess SCP.

-

Vuelva a la página Cuentas de AWS y elija la unidad organizativa Production (Producción) (su nombre, no el botón de opción) para desplazarse a su página de detalles.

-

En la página de detalles de la OU de Producción, elija la pestaña Políticas.

-

Bajo Políticas de control de servicios, elija Adjuntar.

-

En la página Adjuntar una política de control de servicios, elija el botón de opción situado al lado de Allow List for All

Approved Services, y luego elija Adjuntar. Esto le permite a los usuarios o roles de las cuentas miembro en la unidad organizativa de Producción tener acceso a los servicios aprobados.

-

Elija la pestaña Políticas nuevamente para ver que hay dos SCP asociadas a la OU: la que acaba de asociar y la SCP FullAWSAccess predeterminada. Sin embargo, como la política SCP FullAWSAccess también permite todos los servicios y acciones, ahora debe desconectar esta política SCP para asegurarse de que solo se permitan los servicios aprobados.

-

Para eliminar la política predeterminada de la unidad organizativa de producción, pulse el botón de opción Completa AWSAccess, elija Separar y, a continuación, en el cuadro de diálogo de confirmación, elija Separar política.

Después de eliminar esta política predeterminada, todas las cuentas miembro bajo la OU de Producción pierden inmediatamente el acceso a todas las acciones y servicios que no estén en la política SCP de lista de permitidos que se ha asociado en el paso anterior. Cualquier solicitud para utilizar acciones que no estén incluidas en la SCP Allow List for All Approved Services (Lista de permitidos para todos los servicios aprobados) se deniega. Esto es así incluso si un administrador de una cuenta concede acceso a otro servicio asociando una política de permisos de IAM a un usuario de una de las cuentas miembro.

-

Ahora puede adjuntar el SCP nombrado Deny List for MainApp

Prohibited services para impedir que cualquier persona de las cuentas de la MainApp OU utilice alguno de los servicios restringidos.

Para ello, navegue hasta la Cuentas de AWSpágina, elija el icono triangular para expandir la rama de la unidad organizativa de producción y, a continuación, elija la MainAppunidad organizativa (su nombre, no el botón de opción) para acceder a su contenido.

-

En la página de MainAppdetalles, seleccione la pestaña Políticas.

-

En Políticas de control de servicios, selecciona Adjuntar y, a continuación, en la lista de políticas disponibles, pulsa el botón de radio situado junto a Denegar la lista de servicios MainApp prohibidos y, a continuación, selecciona Adjuntar política.

Paso 4: Probar las políticas de la organización

Ahora puede iniciar sesión como usuario en cualquiera de las cuentas miembro e intentar realizar diversas acciones de AWS :

-

Si inicia sesión como un usuario de la cuenta de administración, puede realizar cualquier operación permitida por las políticas de permisos de IAM. Las SCP no afectan a ningún usuario o rol de la cuenta de administración, independientemente de en qué nodo raíz o unidad organizativa se encuentre la cuenta.

-

Si inicias sesión como usuario en la cuenta 222222222222, puedes realizar cualquier acción permitida en la lista de permitidos. AWS Organizations deniega cualquier intento de realizar una acción en cualquier servicio que no esté en la lista de permitidos. Además, AWS Organizations deniega cualquier intento de realizar una de las acciones de CloudTrail configuración.

-

Si inicia sesión como un usuario en la cuenta 333333333333, puede realizar cualquier acción permitida por la lista de permitidos y que no esté bloqueada por la lista de denegación. AWS Organizations deniega cualquier intento de realizar una acción en cualquier servicio que no esté en la política de la lista de permitidos y cualquier acción que esté en la de la lista de denegación. Además, AWS Organizations niega cualquier intento de realizar una de las acciones de CloudTrail configuración.