Conectividad de AWS Outposts con las regiones de AWS

AWS Outposts admite la conectividad de una red de área extendida (WAN) a través de la conexión del enlace de servicio.

nota

No puede utilizar una conectividad privada para la conexión del enlace de servicio que conecta el servidor de Outposts con su región de AWS o región de origen de AWS Outposts.

Contenido

Conectividad a través de enlace de servicio

Durante el aprovisionamiento de AWS Outposts, usted o AWS crean una conexión de enlace de servicio que conecta de nuevo sus Outposts a la región de AWS elegida o la región de origen. El enlace de servicio es un conjunto cifrado de conexiones VPN que se utilizan siempre que el Outpost se comunica con la región de origen elegida. Debe utilizar una LAN virtual (VLAN) para segmentar el tráfico en el enlace de servicio. La VLAN de enlace de servicio permite la comunicación entre el Outpost y la región de AWS, tanto para la administración del tráfico del Outpost como dentro de la VPC entre la región AWS y el Outpost.

El Outpost puede crear la VPN del enlace de servicio a la región mediante la conectividad pública de la región de AWS. Para ello, el Outpost necesita conectividad con los rangos de IP públicas de la región de AWS, ya sea a través de Internet pública o de una interfaz virtual de AWS Direct Connect pública. Esta conectividad puede realizarse a través de rutas específicas en la VLAN del enlace de servicio o a través de una ruta predeterminada de 0.0.0.0/0. Para obtener más información sobre los rangos públicos para AWS, consulte Rangos de direcciones IP de AWS.

Una vez establecido el enlace de servicio, el Outpost está en servicio y es administrado por AWS. El enlace de servicio se utiliza para el siguiente tráfico:

-

Tráfico de administración que llega al Outpost a través del enlace de servicio, incluido el tráfico del plano de control interno, la supervisión de los recursos internos y las actualizaciones del firmware y el software.

-

Tráfico entre el Outpost y cualquier VPC asociada, incluido el tráfico del plano de datos de los clientes.

Requisitos de unidad de transmisión máxima (MTU) del enlace de servicio

La unidad de transmisión máxima (MTU) de una conexión de red es el tamaño, en bytes, del mayor paquete permitido que se puede transferir a través de la conexión. La red debe admitir una MTU de 1500 bytes entre el Outpost y los puntos de conexión del enlace de servicio en la región de AWS principal.

El tráfico que va de una instancia en Outposts a una instancia en la región tiene una MTU de 1300.

Recomendaciones de ancho de banda para el enlace de servicio

Para una experiencia y una resiliencia óptimas, AWS requiere que utilice una conectividad redundante de al menos 500 Mbps y una latencia de ida y vuelta máxima de 175 ms para la conexión del enlace de servicio a la región de AWS. La utilización máxima de cada servidor de Outposts es de 500 Mbps. Para aumentar la velocidad de conexión, utilice varios servidores de Outposts. Por ejemplo, si tiene tres servidores de AWS Outposts, la velocidad máxima de conexión aumentará a 1,5 Gbps (1500 Mbps). Para obtener más información, consulte Tráfico de enlace de servicio para servidores.

Los requisitos de ancho de banda para el enlace de servicio de AWS Outposts varían en función de las características de la carga de trabajo, como el tamaño de la AMI, la elasticidad de las aplicaciones, las necesidades de velocidad de ráfaga y el tráfico de Amazon VPC a la región. Tenga en cuenta que los servidores de AWS Outposts no almacenan las AMI en caché. Las AMI se descargan de la región cada vez que se lanza una instancia.

Para recibir una recomendación personalizada sobre el ancho de banda para el enlace de servicio requerido para sus necesidades, póngase en contacto con su representante de ventas de AWS o un socio de APN.

Firewalls y enlace de servicio

En esta sección, se describen las configuraciones del firewall y la conexión del enlace de servicio.

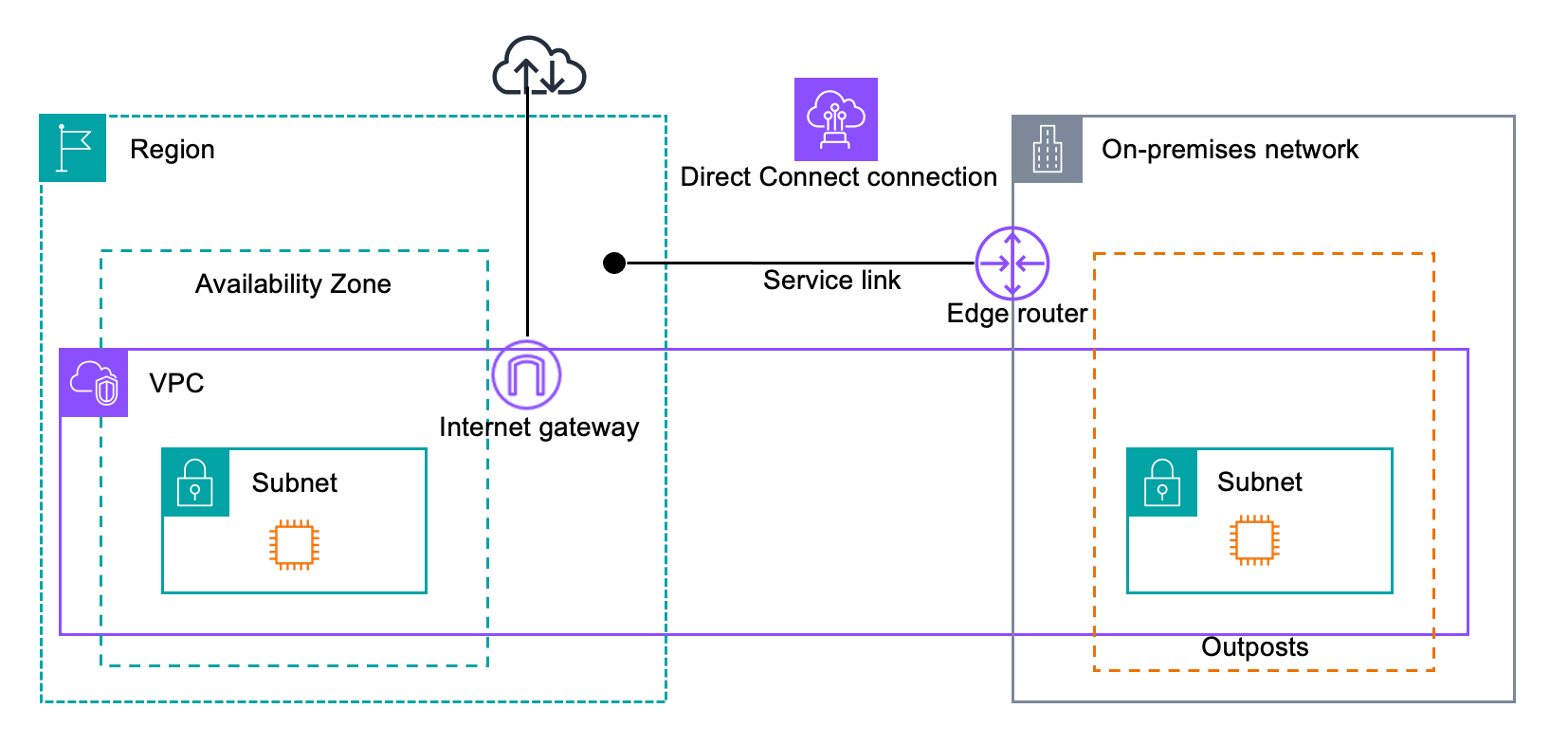

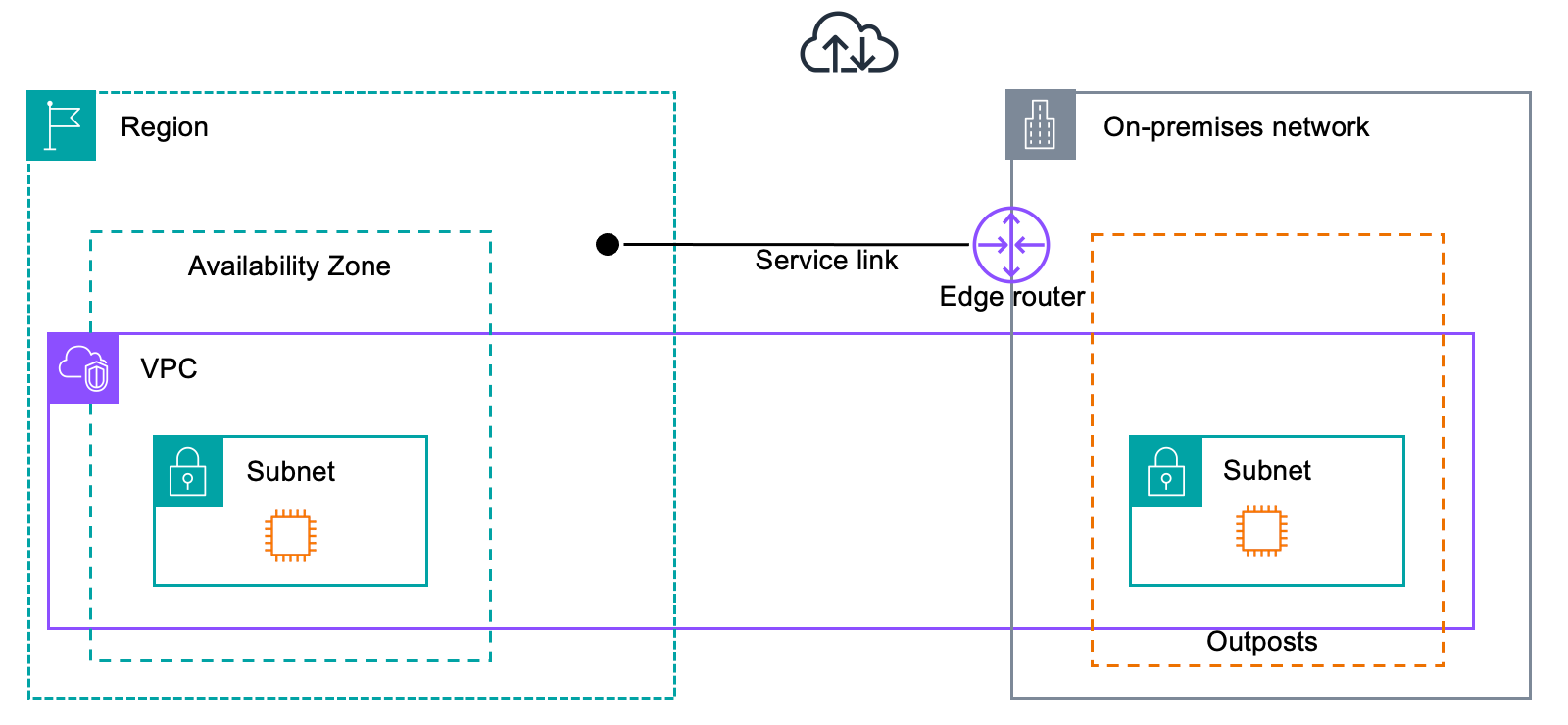

En el siguiente diagrama, la configuración extiende la Amazon VPC desde la región de AWS hasta el Outpost. Una interfaz virtual pública de AWS Direct Connect es la conexión del enlace de servicio. El siguiente tráfico pasa por el enlace de servicio y la conexión de AWS Direct Connect:

-

Tráfico de administración al Outpost a través del enlace de servicio

-

Tráfico entre el Outpost y cualquier VPC asociada

Si utiliza un firewall activo en su conexión a Internet para limitar la conectividad de la Internet pública a la VLAN del enlace de servicio, puede bloquear todas las conexiones entrantes que se inicien desde Internet. Esto se debe a que la VPN del enlace de servicio se inicia solo desde el Outpost a la región, y no desde la región al Outpost.

Si utiliza un firewall para limitar la conectividad desde la VLAN de enlace de servicio, puede bloquear todas las conexiones entrantes. Debe permitir que las conexiones salientes regresen al Outpost desde la región de AWS, como se indica en la siguiente tabla. Si el firewall está activo, las conexiones salientes del Outpost que estén permitidas, es decir, las que se iniciaron desde el Outpost, deberían poder volver a entrar.

| Protocolo | Puerto de origen | Dirección de origen | Puerto de destino | Dirección de destino |

|---|---|---|---|---|

|

UDP |

1024 - 65535 |

IP del enlace de servicio |

53 |

Servidor DNS proporcionado por DHCP |

|

UDP |

443, 1024-65535 |

IP del enlace de servicio |

443 |

Puntos de conexión del enlace de servicio de AWS Outposts |

|

TCP |

1024 - 65535 |

IP del enlace de servicio |

443 |

Puntos de conexión del registro de AWS Outposts |

nota

Las instancias de un Outpost no pueden usar el enlace de servicio para comunicarse con instancias de otro Outpost. Aproveche el enrutamiento a través de la puerta de enlace local o la interfaz de red local para comunicarse entre Outposts.

Actualizaciones y enlace de servicio

AWS mantiene una conexión de red segura entre su servidor de Outposts y su región de AWS principal. Esta conexión de red, denominada enlace de servicio, es esencial para administrar el Outpost, ya que proporciona tráfico dentro de la VPC entre el Outpost y la región de AWS. AWS Las mejores prácticas de Well-Architected

El enlace de servicio se actualiza periódicamente para mantener la calidad y el rendimiento operativos. Durante el mantenimiento, es posible que observe breves períodos de latencia y pérdida de paquetes en esta red, lo que repercute en las cargas de trabajo que dependen de la conectividad de la VPC con los recursos alojados en la región. Sin embargo, el tráfico que atraviesa las interfaces de red local (LNI) no se verá afectado. Puede evitar el impacto en su aplicación si sigue las mejores prácticas de AWSWell-Architected

Conexiones de Internet redundantes

Al desarrollar la conectividad entre su Outpost y la región de AWS, le recomendamos que cree varias conexiones para aumentar la disponibilidad y la resiliencia. Para obtener más información, consulte Recomendaciones de resiliencia de AWS Direct Connect

Si necesita conectividad a la Internet pública, puede usar conexiones a Internet redundantes y diversos proveedores de Internet, tal como lo haría con sus cargas de trabajo en las instalaciones existentes.