Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Conectividad de red local para bastidores de Outposts

Necesita los siguientes componentes para conectar su bastidor de Outposts a su red en las instalaciones:

-

Conectividad física desde el panel de conexiones de Outpost a los dispositivos de la red local del cliente.

-

Protocolo de control de agregación de enlaces (LACP) para establecer dos conexiones de grupos de agregación de enlaces (LAG) a sus dispositivos de red Outpost y a sus dispositivos de red local.

-

Conectividad LAN virtual (VLAN) entre el Outpost y los dispositivos de la red local del cliente.

-

point-to-pointConectividad de capa 3 para cada VLAN.

-

Protocolo de puerta de enlace fronteriza (BGP) para el anuncio de ruta entre el Outpost y el enlace de servicio en las instalaciones.

-

BGP para el anuncio de ruta entre el Outpost y su dispositivo de red local en las instalaciones para la conectividad con la puerta de enlace local.

Contenido

Conectividad física

Un bastidor de Outposts tiene dos dispositivos de red físicos que se conectan a la red local.

Un Outpost requiere un mínimo de dos enlaces físicos entre estos dispositivos de red Outpost y sus dispositivos de red local. Un Outpost admite las siguientes velocidades y cantidades de enlace ascendente para cada dispositivo de red Outpost.

| Velocidad de enlace ascendente | Número de enlaces ascendentes |

|---|---|

|

1 Gbps |

1, 2, 4, 6 o 8 |

|

10 Gbps |

1, 2, 4, 8, 12 o 16 |

|

40 Gbps o 100 Gbps |

1, 2 o 4 |

La velocidad y la cantidad del enlace ascendente son simétricas en cada dispositivo de red Outpost. Si utiliza 100 Gbps como velocidad de enlace ascendente, debe configurar el enlace con la corrección de errores de reenvío (FEC). CL91

Los racks Outposts admiten fibra monomodo (SMF) con Lucent Connector (LC), fibra multimodo (MMF) o MMF con LC. OM4 AWS proporciona la óptica compatible con la fibra que se proporciona en la posición del bastidor.

En el siguiente diagrama, la demarcación física es el panel de conexiones de fibra de cada Outpost. Usted proporciona los cables de fibra necesarios para conectar el Outpost al panel de conexiones.

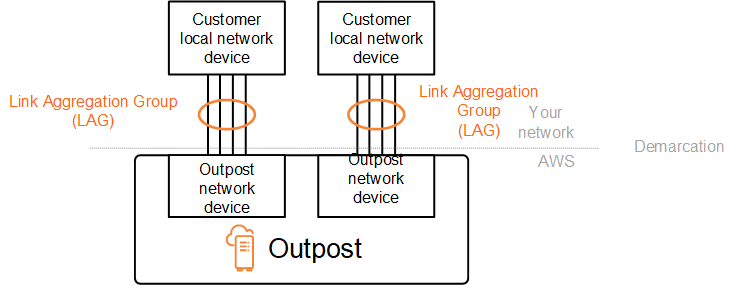

Agregación de enlaces

AWS Outposts utiliza el Protocolo de control de agregación de enlaces (LACP) para establecer dos conexiones de grupos de agregación de enlaces (LAG), una desde cada dispositivo de red Outpost a cada dispositivo de red local. Los enlaces de cada dispositivo de red Outpost se agregan en un LAG Ethernet para representar una única conexión de red. LAGs Utilizan el LACP con temporizadores rápidos estándar. No se puede configurar LAGs para usar temporizadores lentos.

Para habilitar la instalación de Outpost en su sitio, debe configurar su lado de las conexiones LAG en sus dispositivos de red.

Desde una perspectiva lógica, ignore los paneles de conexiones de Outpost como punto de demarcación y utilice los dispositivos de red de Outpost.

Para las implementaciones que tienen varios racks, un Outpost debe tener cuatro LAGs entre la capa de agregación de los dispositivos de la red Outpost y los dispositivos de la red local.

El siguiente diagrama muestra cuatro conexiones físicas entre cada dispositivo de red Outpost y su dispositivo de red local conectado. Usamos Ethernet LAGs para agregar los enlaces físicos que conectan los dispositivos de la red Outpost y los dispositivos de la red local del cliente.

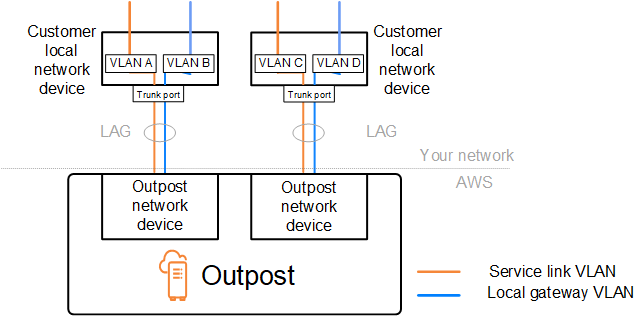

Virtual LANs

Cada LAG entre un dispositivo de red Outpost y un dispositivo de red local debe configurarse como un enlace troncal Ethernet IEEE 802.1q. Esto permite el uso de varios VLANs para la segregación de redes entre rutas de datos.

Cada Outpost tiene lo siguiente VLANs para comunicarse con los dispositivos de su red local:

-

VLAN de enlace de servicio: permite la comunicación entre su Outpost y los dispositivos de la red local para establecer una ruta de enlace de servicio para la conectividad del enlace de servicio. Para obtener más información, consulte Conectividad de AWS Outposts a las regiones de AWS.

-

VLAN de puerta de enlace local: permite la comunicación entre su Outpost y los dispositivos de la red local para establecer una ruta de puerta de enlace local que conecte sus subredes de Outpost y su red de área local. La puerta de enlace local de Outpost usa esta VLAN para proporcionar a sus instancias la conectividad con la red en las instalaciones, lo que puede incluir el acceso a Internet a través de la red. Para obtener más información, consulte Puerta de enlace local.

Puede configurar la VLAN de enlace de servicio y la VLAN de puerta de enlace local solo entre el Outpost y los dispositivos de la red local del cliente.

Un Outpost está diseñado para separar las rutas de datos del enlace de servicio y de la puerta de enlace local en dos redes aisladas. Esto le permite elegir cuáles de sus redes se pueden comunicar con los servicios que se ejecutan en el Outpost. También le permite vincular el servicio a una red aislada de la red de puerta de enlace local mediante una tabla de enrutamiento múltiple en el dispositivo de la red local del cliente, lo que se conoce comúnmente como instancias de enrutamiento y reenvío virtuales (VRF). La línea de demarcación existe en el puerto de los dispositivos de red de Outpost. AWS administra cualquier infraestructura del AWS lado de la conexión y usted administra cualquier infraestructura del lado de la línea.

Para integrar su Outpost con su red local durante la instalación y el funcionamiento continuo, debe asignar lo VLANs utilizado entre los dispositivos de la red Outpost y los dispositivos de la red local del cliente. Debe proporcionar esta información antes de la instalación. AWS Para obtener más información, consulte Lista de verificación de disponibilidad de red.

Conectividad de capa de red

Para establecer la conectividad a nivel de red, cada dispositivo de red Outpost se configura con interfaces virtuales (VIFs) que incluyen la dirección IP de cada VLAN. A través de ellas VIFs, los dispositivos de AWS Outposts red pueden configurar la conectividad IP y las sesiones de BGP con su equipo de red local.

Le recomendamos lo siguiente:

-

Utilice una subred dedicada, con un CIDR /30 o /31, para representar esta conectividad lógica. point-to-point

-

No cree puentes VLANs entre los dispositivos de la red local.

Para la conectividad de la capa de red, debe establecer dos rutas:

-

Ruta de enlace de servicio: para establecer esta ruta, especifique una subred de VLAN con un rango de /30 o /31 y una dirección IP para la VLAN de enlace de servicio en el dispositivo de red de AWS Outposts . Las interfaces virtuales de enlace de servicio (VIFs) se utilizan en esta ruta para establecer la conectividad IP y las sesiones de BGP entre su Outpost y los dispositivos de la red local para la conectividad de enlace de servicio. Para obtener más información, consulte Conectividad de AWS Outposts a las regiones de AWS.

-

Ruta de puerta de enlace local: para establecer esta ruta, especifique una subred de VLAN con un rango de /30 o /31 y una dirección IP para la VLAN de puerta de enlace local en el dispositivo de red de AWS Outposts . La puerta de enlace local VIFs se utiliza en esta ruta para establecer la conectividad IP y las sesiones de BGP entre su Outpost y los dispositivos de la red local para la conectividad de los recursos locales.

El siguiente diagrama muestra las conexiones desde cada dispositivo de red Outpost al dispositivo de red local del cliente para la ruta del enlace de servicio y la ruta de la puerta de enlace local. VLANsPara este ejemplo, hay cuatro:

-

La VLAN A es la ruta de enlace de servicio que conecta el dispositivo de red Outpost 1 con el dispositivo de red local 1 del cliente.

-

La VLAN B para la puerta de enlace local que conecta el dispositivo de red Outpost 1 con el dispositivo de red local 1 del cliente.

-

La VLAN C es la ruta de enlace de servicio que conecta el dispositivo de red Outpost 2 con el dispositivo de red local 2 del cliente.

-

La VLAN D para la puerta de enlace local que conecta el dispositivo de red Outpost 2 con el dispositivo de red local 2 del cliente.

La siguiente tabla muestra valores de ejemplo para las subredes que conectan el dispositivo de red Outpost 1 con el dispositivo de red local 1 del cliente.

| VLAN | Subred | Dispositivo 1 del cliente IP | AWS UNO (1 IP) |

|---|---|---|---|

| A |

10.0.0.0/30 |

10.0.0.2 | 10.0.0.1 |

| B | 172.16.0.0/30 |

17216.0.2 |

172216,01 |

La siguiente tabla muestra valores de ejemplo para las subredes que conectan el dispositivo de red Outpost 2 con el dispositivo de red local 2 del cliente.

| VLAN | Subred | Dispositivo 2 del cliente IP | AWS UNA IP DE 2 |

|---|---|---|---|

| C |

10.0.0.4/30 |

10.0.0.6 | 10.0.0.5 |

| D | 172.16.0.4/30 |

172.16.0.6 |

172.16.0.5 |

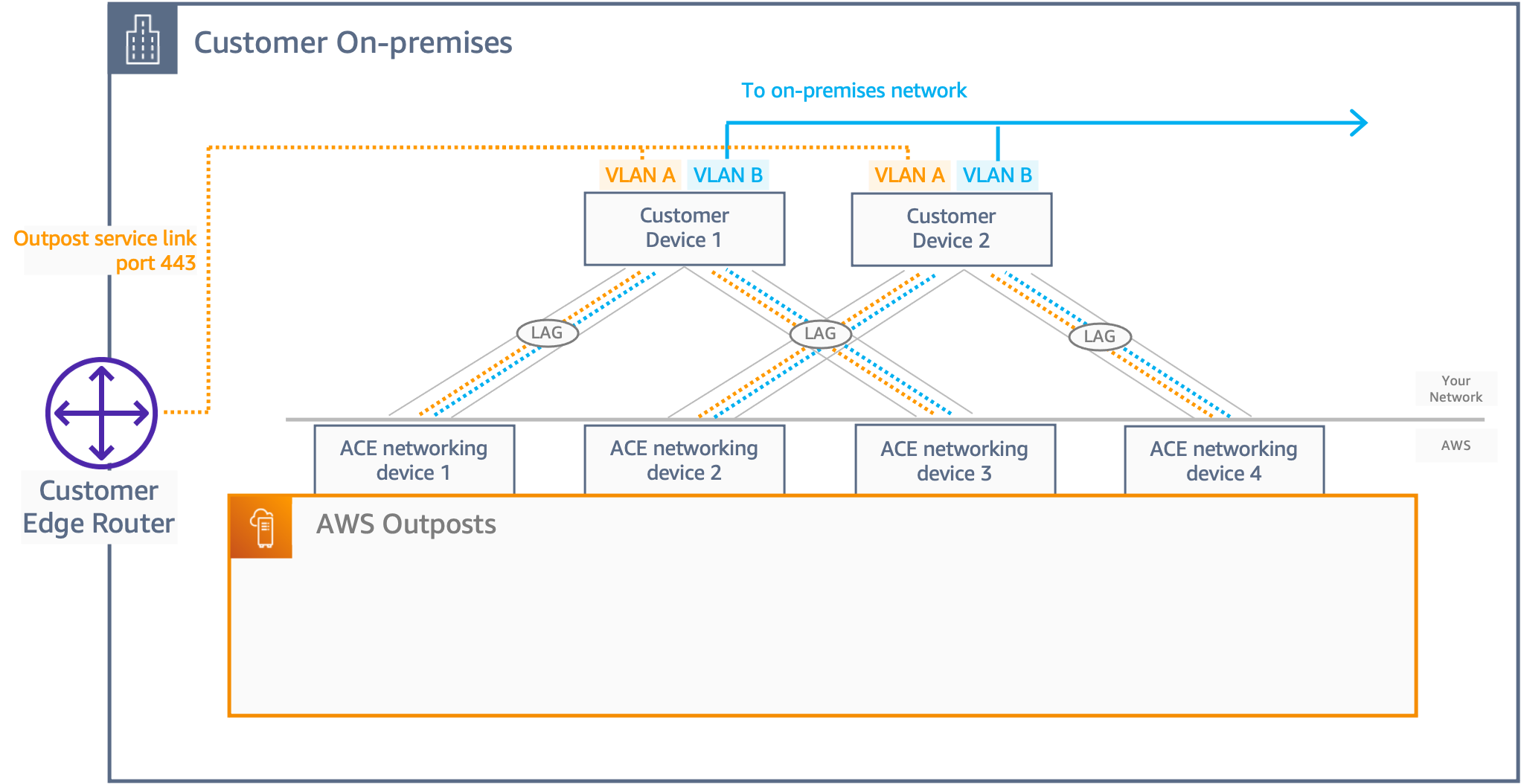

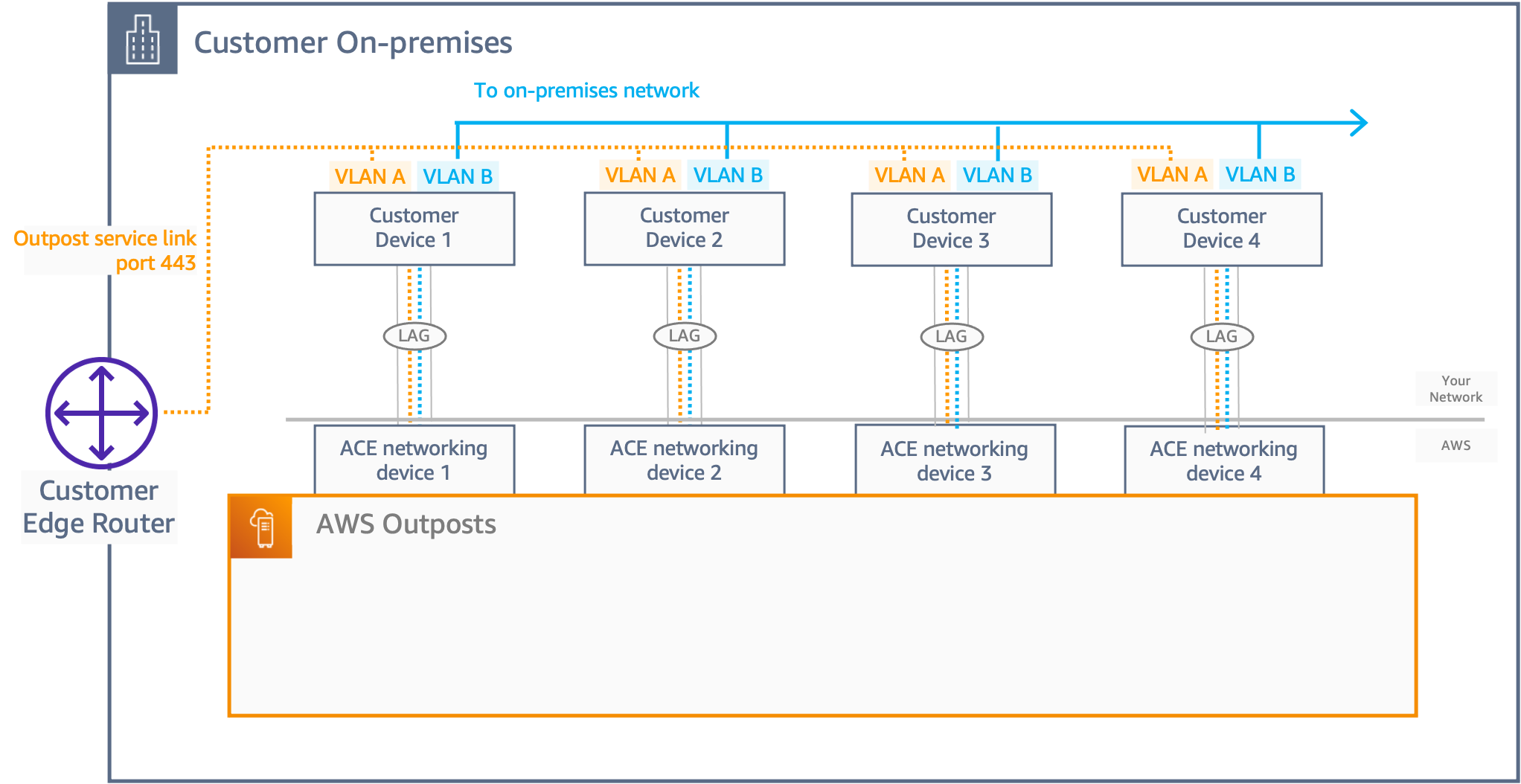

Conectividad de bastidor ACE

nota

Omita esta sección si no necesita un bastidor ACE.

Un bastidor Aggregation, Core, Edge (ACE) actúa como punto de agregación de red para implementaciones de Outpost con varios bastidores. Debe usar un bastidor ACE si tiene cuatro o más bastidores de computación. Si tiene menos de cuatro bastidores de computación pero planea ampliarlos a cuatro o más en el futuro, le recomendamos que instale un bastidor ACE lo antes posible.

Con un bastidor ACE, los dispositivos de red de Outposts ya no se conectan directamente a los dispositivos de red en las instalaciones. En su lugar, se conectan al bastidor ACE, que proporciona conectividad a los bastidores de Outposts. En esta topología, AWS es propietario de la asignación y configuración de la interfaz VLAN entre los dispositivos de red Outposts y los dispositivos de red ACE.

Un bastidor ACE incluye cuatro dispositivos de red que se pueden conectar a dos dispositivos de cliente ascendentes en la red en las instalaciones del cliente o a cuatro dispositivos de cliente ascendentes para obtener la máxima resiliencia.

En las siguientes imágenes se muestran las dos topologías de red.

La siguiente imagen muestra los cuatro dispositivos de red de ACE del bastidor ACE conectados a dos dispositivos de cliente ascendentes:

La siguiente imagen muestra los cuatro dispositivos de red de ACE del bastidor ACE conectados a cuatro dispositivos de cliente ascendentes:

Conectividad BGP de Service Link

El Outpost establece una sesión de interconexión BGP externa entre cada dispositivo de red Outpost y el dispositivo de red local del cliente para la conectividad del enlace de servicio a través de la VLAN del enlace de servicio. La sesión de emparejamiento BGP se establece entre las direcciones IP /30 o /31 proporcionadas para la VLAN. point-to-point Cada sesión de interconexión BGP utiliza un número de sistema autónomo (ASN) privado en el dispositivo de red Outpost y un ASN que usted elija para los dispositivos de la red local del cliente. AWS configura los atributos como parte del proceso de instalación.

Considere el escenario en el que tiene un Outpost con dos dispositivos de red Outpost conectados mediante una VLAN de enlace de servicio a dos dispositivos de la red local del cliente. Debe configurar la siguiente infraestructura y los atributos ASN BGP del dispositivo de red local del cliente para cada enlace de servicio:

-

El enlace de servicio BGP ASN. 2 bytes (16 bits) o 4 bytes (32 bits). Los valores válidos son 64512-65535 o 4200000000-4294967294.

-

La infraestructura CIDR. Debe ser un CIDR de /26 por bastidor.

-

El dispositivo de red local del cliente 1 enlaza la dirección IP del servicio de par BGP.

-

El dispositivo de red local del cliente 1 enlaza el ASN del servicio de par BGP. Los valores válidos son 1-4294967294.

-

El dispositivo de red local del cliente 2 enlaza la dirección IP del servicio de par BGP.

-

El dispositivo de red local del cliente 2 enlaza el ASN del servicio de par BGP. Los valores válidos son 1-4294967294. Para obtener más información, consulte RFC4893

.

El Outpost establece una sesión de emparejamiento BGP externa a través de la VLAN del enlace de servicio mediante el siguiente proceso:

-

Cada dispositivo de red Outpost utiliza la ASN para establecer una sesión de emparejamiento BGP con su dispositivo de red local conectado.

-

Los dispositivos de red Outpost anuncian el rango CIDR de /26 como dos rangos de CIDR de /27 para detectar fallos de enlace y dispositivo. Como respaldo, cada OND publica su propio prefijo /27 con una longitud AS-Path de 1, además de los prefijos /27 de todos los demás ONDs con una longitud AS-Path de 4.

-

La subred se utiliza para la conectividad entre el puesto de avanzada y la región. AWS

Le recomendamos que configure el equipo de red del cliente para recibir anuncios de BGP de Outposts sin cambiar los atributos de BGP. La red de clientes debería preferir las rutas de Outposts con una longitud de AS-Path de 1 a las rutas con una longitud de AS-Path de 4.

La red del cliente debe anunciar prefijos BGP iguales con los mismos atributos para todas las redes. ONDs El equilibrador de carga de red de Outpost equilibra el tráfico saliente entre todos los enlaces ascendentes de forma predeterminada. Las políticas de enrutamiento se utilizan en el Outpost para desviar el tráfico de un OND si es necesario realizar tareas de mantenimiento. Este cambio de tráfico requiere que todos los clientes tengan los mismos prefijos de BGP. ONDs Si es necesario realizar tareas de mantenimiento en la red del cliente, le recomendamos que utilice AS-Path para desplazar temporalmente la matriz de tráfico desde enlaces ascendentes específicos.

Infraestructura de enlace de servicio, publicidad de subredes y rango de IP

Debe proporcionar un rango de CIDR de /26 durante el proceso de preinstalación de la subred de infraestructura de Service Link. La infraestructura de Outpost utiliza este rango para establecer la conectividad con la región a través del enlace de servicio. La subred del enlace de servicio es la fuente de Outpost, que inicia la conectividad.

Los dispositivos de red Outpost anuncian el rango CIDR de /26 como dos bloques de CIDR de /27 para detectar fallos de enlace y dispositivo.

Debe proporcionar un enlace de servicio BGP ASN y una subred de infraestructura CIDR (/26) para el Outpost. Para cada dispositivo de red Outpost, proporcione la dirección IP de emparejamiento BGP en la VLAN del dispositivo de red local y el ASN BGP del dispositivo de red local.

Si tiene una implementación de varios bastidores, debe tener una subred /26 por bastidor.

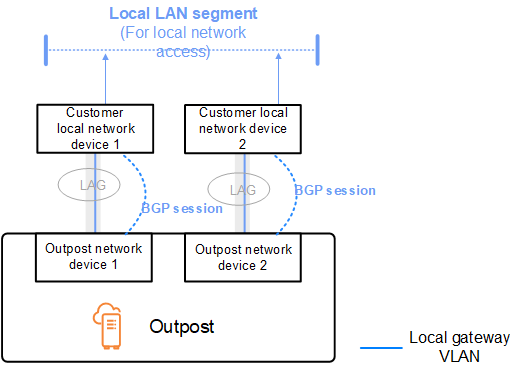

Conectividad del BGP de la puerta de enlace local

El Outpost establece un emparejamiento BGP externo desde cada dispositivo de red Outpost a un dispositivo de red local para la conectividad con la puerta de enlace local. Utiliza un número de sistema autónomo (ASN) privado que usted asigna para establecer las sesiones BGP externas. Cada dispositivo de red Outpost tiene un único BGP externo que se conecta a un dispositivo de red local mediante la VLAN de su puerta de enlace local.

El Outpost establece una sesión de interconexión BGP externa a través de la VLAN de la puerta de enlace local entre cada dispositivo de red Outpost y el dispositivo de red local del cliente conectado. La sesión de emparejamiento se establece entre el /30 o el /31 IPs que proporcionó al configurar la conectividad de red y utiliza la point-to-point conectividad entre los dispositivos de red de Outpost y los dispositivos de la red local del cliente. Para obtener más información, consulte Conectividad de capa de red.

Cada sesión de BGP utiliza el ASN privado en el dispositivo de red de Outpost y un ASN que usted elija en el dispositivo de red local del cliente. AWS configura los atributos como parte del proceso previo a la instalación.

Considere el escenario en el que tiene un Outpost con dos dispositivos de red Outpost conectados mediante una VLAN de enlace de servicio a dos dispositivos de la red local del cliente. Debe configurar los siguientes atributos BGP ASN de la puerta de enlace local y del dispositivo de red local del cliente para cada enlace de servicio:

-

El cliente proporciona la puerta de enlace local BGP ASN. 2 bytes (16 bits) o 4 bytes (32 bits). Los valores válidos son 64512-65535 o 4200000000-4294967294.

-

(Opcional) Debe proporcionar el CIDR propiedad del cliente que se anuncia (público o privado, /26 como mínimo).

-

Usted proporciona al dispositivo de red local del cliente 1 puertas de enlace locales BGP par de dirección IP.

-

Usted proporciona al dispositivo de red local del cliente 1 puertas de enlace locales BGP par ASN. Los valores válidos son 1-4294967294. Para obtener más información, consulte RFC4893

. -

Usted proporciona al dispositivo de red local del cliente 2 puertas de enlace locales BGP par de dirección IP.

-

Usted proporciona al dispositivo de red local del cliente 2 puertas de enlace locales BGP par ASN. Los valores válidos son 1-4294967294. Para obtener más información, consulte RFC4893

.

Le recomendamos que configure el equipo de red del cliente para recibir anuncios de BGP de Outposts sin cambiar los atributos de BGP y que habilite el equilibrador de multiruta y de carga del BGP para lograr flujos de tráfico entrante óptimos. El prefijo AS-Path se utiliza para desviar el tráfico de los prefijos de las puertas de enlace locales si es necesario realizar tareas de mantenimiento. ONDs La red de clientes debería preferir las rutas de Outposts con una longitud de AS-Path de 1 a las rutas con una longitud de AS-Path de 4.

La red del cliente debe anunciar a todas ellas prefijos BGP iguales con los mismos atributos. ONDs El equilibrador de carga de red de Outpost equilibra el tráfico saliente entre todos los enlaces ascendentes de forma predeterminada. Las políticas de enrutamiento se utilizan en el Outpost para desviar el tráfico de un OND si es necesario realizar tareas de mantenimiento. Este cambio de tráfico requiere que todos los clientes tengan los mismos prefijos de BGP. ONDs Si es necesario realizar tareas de mantenimiento en la red del cliente, le recomendamos que utilice AS-Path para desplazar temporalmente la matriz de tráfico desde enlaces ascendentes específicos.

Anuncio de subred IP propiedad del cliente de la puerta de enlace local

Por defecto, la puerta de enlace local utiliza las direcciones IP privadas de las instancias de su VPC para facilitar la comunicación con su red en las instalaciones. Sin embargo, puede proporcionar un grupo de direcciones IP (CoIP) que son propiedad del cliente (CoIP).

Si elige CoIP, AWS crea el pool a partir de la información que proporcione durante el proceso de instalación. Puede crear direcciones IP elásticas a partir de este grupo y, a continuación, asignarlas a los recursos de su Outpost, como EC2 las instancias.

La puerta de enlace local traduce la dirección IP elástica a una dirección del grupo propiedad del cliente. La puerta de enlace local anuncia la dirección traducida en la red en las instalaciones y en cualquier otra red que se comunique con el Outpost. Las direcciones se anuncian en las dos sesiones BGP de la puerta de enlace local y se envían a los dispositivos de la red local.

sugerencia

Si no utiliza CoIP, BGP anuncia las direcciones IP privadas de cualquier subred de su Outpost que tenga una ruta en la tabla de enrutamiento que se dirija a la puerta de enlace local.

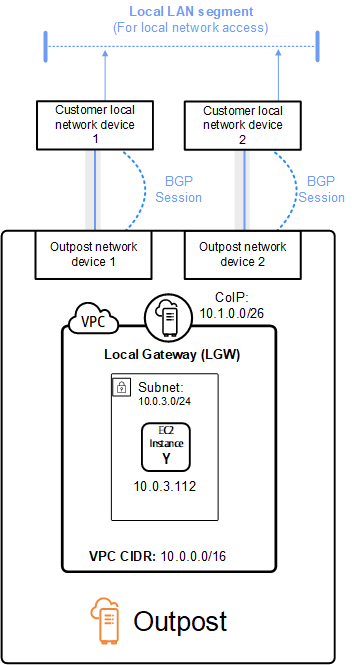

Considere el escenario en el que tiene un Outpost con dos dispositivos de red Outpost conectados mediante una VLAN de enlace de servicio a dos dispositivos de la red local del cliente. Se configura lo siguiente:

-

Una VPC con un bloque CIDR 10.0.0.0/16.

-

Una subred en la VPC con un bloque CIDR 10.0.3.0/24.

-

Una EC2 instancia en la subred con una dirección IP privada 10.0.3.112.

-

Un grupo de IP propiedad del cliente (10.1.0.0/26).

-

Una asociación de direcciones IP elásticas que asigna de 10.0.3.112 a 10.1.0.2.

-

Una puerta de enlace local que utiliza BGP para anunciar la versión 10.1.0.0/26 en la red en las instalaciones a través de los dispositivos locales.

-

La comunicación entre el Outpost y la red local utilizará el CoIP Elastic IPs para abordar las instancias del Outpost, no se utilizará el rango CIDR de VPC.