Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Proteja y agilice el acceso de los usuarios a una base de datos de federación de DB2 AWS mediante el uso de contextos confiables

Creado por Sai Parthasaradhi () AWS

Entorno: PoC o piloto | Tecnologías: bases de datos, seguridad, identidad, conformidad | Carga de trabajo: IBM |

AWSservicios: Amazon EC2 |

Resumen

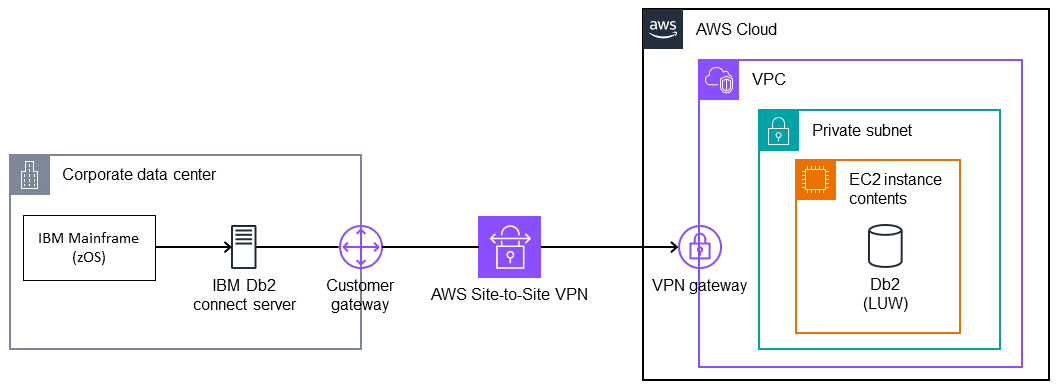

Muchas empresas están migrando sus cargas de trabajo de mainframe heredadas a Amazon Web Services (). AWS Esta migración incluye el cambio de las bases de datos de IBM Db2 for z/OS a Db2 para Linux, Unix y Windows () LUW en Amazon Elastic Compute Cloud (Amazon). EC2 Durante una migración gradual de una versión local a otraAWS, es posible que los usuarios necesiten acceder a los datos en IBM Db2 z/OS y en Db2 en LUW Amazon EC2 hasta que todas las aplicaciones y bases de datos se hayan migrado completamente a Db2. LUW En estos escenarios de acceso remoto a los datos, la autenticación de los usuarios puede resultar difícil porque las diferentes plataformas utilizan diferentes mecanismos de autenticación.

Este patrón explica cómo configurar un servidor de federación en Db2 for LUW con Db2 for z/OS como base de datos remota. El patrón utiliza un contexto confiable para propagar la identidad de un usuario de Db2 a Db2 z/OS sin volver LUW a autenticarse en la base de datos remota. Para obtener más información sobre los contextos de confianza, consulte la sección Información adicional.

Requisitos previos y limitaciones

Requisitos previos

Una cuenta activa AWS

Una instancia de Db2 que se ejecuta en una instancia de Amazon EC2

Una base de datos remota de Db2 para z/OS que se ejecuta en las instalaciones

La red local a la que se conecta AWS mediante AWSSite-to-Site VPN

o Direct Connect AWS

Arquitectura

Arquitectura de destino

Herramientas

AWSservicios

Amazon Elastic Compute Cloud (AmazonEC2) proporciona capacidad informática escalable en la AWS nube. Puede lanzar tantos servidores virtuales como necesite y escalarlos o reducirlos con rapidez.

AWSDe sitio a sitio le VPN ayuda a transferir el tráfico entre las instancias que lanza AWS y su propia red remota.

Otros servicios

db2cli

es el comando de la interfaz de línea de comandos interactiva () de Db2. CLI

Epics

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Habilite la federación en la DB2 LUW base de datos. | Para activar la federación DB2LUW, ejecute el siguiente comando.

| DBA |

Reinicie la base de datos. | Para reiniciar la base de datos, ejecute el comando siguiente:

| DBA |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Catalogue el subsistema remoto Db2 z/OS. | Para catalogar la base de datos remota de Db2 z/OS en Db2 en LUW ejecuciónAWS, utilice el siguiente comando de ejemplo.

| DBA |

Catalogue la base de datos remota. | Para catalogar la base de datos remota, utilice el siguiente comando de ejemplo.

| DBA |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Recopile las credenciales de usuario para la base de datos remota de Db2 z/OS. | Antes de continuar con los siguientes pasos, recopile la siguiente información:

| DBA |

Cree el contenedor. DRDA | Para crear el DRDA contenedor, ejecute el siguiente comando.

| DBA |

Cree la definición del servidor. | Para crear la definición del servidor, ejecute el siguiente comando de ejemplo.

En esta definición, | DBA |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Cree un asignación de usuarios para el usuario proxy. | Para crear un asignación de usuarios para el usuario proxy, ejecute el siguiente comando.

| DBA |

Cree mapeos de usuarios para cada usuario de Db2. LUW | Cree mapeos de usuarios para todos los usuarios de la base de datos de Db2 AWS que necesiten acceder a LUW datos remotos a través del usuario proxy. Ejecute el siguiente comando para crear las asignaciones de usuario.

La declaración especifica que un usuario de Db2 LUW ( | DBA |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Cree el objeto de contexto de confianza. | Para crear el objeto de contexto de confianza en la base de datos remota de Db2 z/OS, utilice el siguiente comando de ejemplo.

En esta definición, | DBA |

Recursos relacionados

Información adicional

Contextos de confianza de Db2

Un contexto de confianza es un objeto de base de datos de Db2 que define una relación de confianza entre un servidor federado y un servidor de base de datos remoto. Para definir una relación de confianza, el contexto de confianza especifica los atributos de confianza. Existen tres tipos de atributos de confianza:

El ID de autorización del sistema que realiza la solicitud de conexión inicial a la base de datos

La dirección IP o el nombre de dominio desde los que se realiza la conexión

La configuración de cifrado para las comunicaciones de datos entre el servidor de la base de datos y el cliente de la base de datos

Se establece una conexión de confianza cuando todos los atributos de una solicitud de conexión coinciden con los atributos especificados en cualquier objeto de contexto de confianza definido en el servidor. Existen dos tipos diferentes de conexiones de confianza: implícitas y explícitas. Una vez establecida una conexión de confianza implícita, el usuario hereda un rol que no está disponible para él fuera del ámbito de esa definición de conexión de confianza. Una vez establecida una conexión de confianza explícita, los usuarios pueden conectarse a la misma conexión física, con o sin autenticación. Además, a los usuarios de Db2 se les pueden asignar roles que especifiquen privilegios que solo se utilizarán dentro de la conexión de confianza. Este patrón utiliza una conexión de confianza explícita.

Contexto de confianza en este patrón

Una vez completado el patrón, PERSON1 en Db2 LUW accede a los datos remotos de Db2 z/OS mediante un contexto de confianza federado. La conexión para PERSON1 se establece a través de un usuario proxy si la conexión se origina en la dirección IP o el nombre de dominio que se especifica en la definición del contexto de confianza. Una vez establecida la conexión, el ID PERSON1 de usuario de Db2 z/OS correspondiente se cambia sin necesidad de volver a autenticarse, y el usuario puede acceder a los datos u objetos en función de los privilegios de Db2 configurados para ese usuario.

Ventajas de los contextos de confianza federados

Este enfoque mantiene el principio del privilegio mínimo al eliminar el uso de un ID de usuario o de aplicación común, que requeriría un conjunto de todos los privilegios que requieren todos los usuarios.

La identidad real del usuario que realiza la transacción tanto en la base de datos federada como en la remota siempre se conoce y se puede auditar.

El rendimiento mejora porque la conexión física se reutiliza entre los usuarios sin necesidad de que el servidor federado vuelva a autenticarse.