Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cuenta Security OU - Log Archive

| Influya en el futuro de la arquitectura de referencia de AWS seguridad (AWS SRA) realizando una breve encuesta |

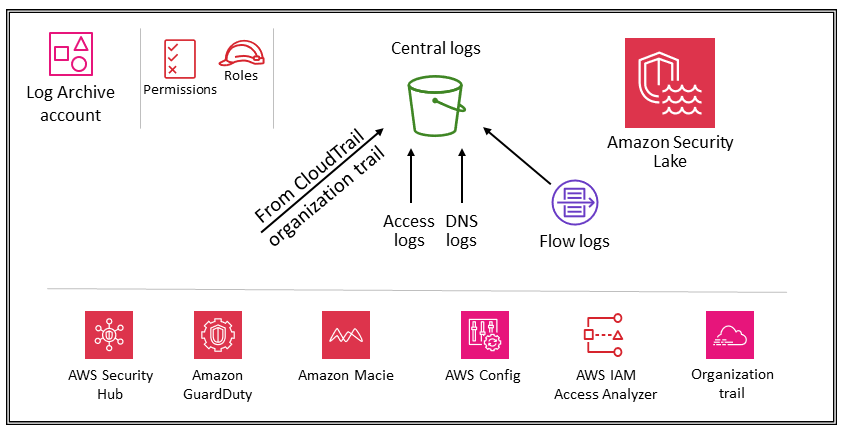

El siguiente diagrama ilustra los servicios de seguridad de AWS que están configurados en la cuenta de Log Archive.

La cuenta Log Archive se dedica a ingerir y archivar todos los registros y copias de seguridad relacionados con la seguridad. Con los registros centralizados, puede supervisar, auditar y emitir alertas sobre el acceso a objetos de Amazon S3, la actividad no autorizada por identidades, los cambios en las políticas de IAM y otras actividades críticas realizadas en recursos confidenciales. Los objetivos de seguridad son sencillos: debe ser un almacenamiento inmutable, al que solo se pueda acceder mediante mecanismos controlados, automatizados y monitoreados, y diseñado para ser duradero (por ejemplo, mediante el uso de los procesos de replicación y archivo adecuados). Los controles se pueden implementar en profundidad para proteger la integridad y la disponibilidad de los registros y del proceso de administración de registros. Además de los controles preventivos, como la asignación de roles con privilegios mínimos para su uso en el acceso y el cifrado de los registros con una clave de AWS KMS controlada, utilice controles de detección como AWS Config para supervisar (alertar y corregir) este conjunto de permisos en caso de cambios inesperados.

Consideración del diseño

-

Los datos de registro operativos que utilizan sus equipos de infraestructura, operaciones y carga de trabajo a menudo se superponen con los datos de registro que utilizan los equipos de seguridad, auditoría y conformidad. Le recomendamos que consolide los datos de registro operativos en la cuenta Log Archive. En función de sus requisitos específicos de seguridad y gobierno, es posible que necesite filtrar los datos del registro operativo guardados en esta cuenta. Es posible que también tengas que especificar quién tiene acceso a los datos del registro operativo de la cuenta de Log Archive.

Tipos de registros

Los registros principales que se muestran en la SRA de AWS incluyen CloudTrail (registro de organización), registros de flujo de Amazon VPC, registros de acceso de CloudFront Amazon y AWS WAF y registros de DNS de Amazon Route 53. Estos registros proporcionan una auditoría de las acciones realizadas (o intentadas) por un usuario, función, servicio de AWS o entidad de red (identificadas, por ejemplo, mediante una dirección IP). También se pueden capturar y archivar otros tipos de registros (por ejemplo, registros de aplicaciones o registros de bases de datos). Para obtener más información sobre las fuentes de registro y las prácticas recomendadas de registro, consulte la documentación de seguridad de cada servicio.

Amazon S3 como almacén de registros central

Muchos servicios de AWS registran información en Amazon S3, ya sea de forma predeterminada o exclusiva. AWS CloudTrail, Amazon VPC Flow Logs, AWS Config y Elastic Load Balancing son algunos ejemplos de servicios que registran información en Amazon S3. Esto significa que la integridad del registro se logra mediante la integridad de los objetos de S3; la confidencialidad del registro se logra mediante los controles de acceso a los objetos de S3; y la disponibilidad del registro se logra mediante el bloqueo de objetos de S3, las versiones de los objetos de S3 y las reglas de ciclo de vida de S3. Al registrar la información en un depósito de S3 dedicado y centralizado que reside en una cuenta dedicada, puede gestionar estos registros en unos pocos depósitos y aplicar estrictos controles de seguridad, acceso y separación de funciones.

En la SRA de AWS, los registros principales almacenados en Amazon S3 provienen CloudTrail, por lo que en esta sección se describe cómo proteger esos objetos. Esta guía también se aplica a cualquier otro objeto de S3 creado por sus propias aplicaciones o por otros servicios de AWS. Aplique estos patrones siempre que tenga datos en Amazon S3 que necesiten una alta integridad, un control de acceso sólido y una retención o destrucción automatizadas.

Todos los objetos nuevos (incluidos los CloudTrail registros) que se cargan en los buckets de S3 se cifran de forma predeterminada mediante el cifrado del lado del servidor de Amazon con claves de cifrado administradas por Amazon S3 (SSE-S3). Esto ayuda a proteger los datos en reposo, pero el control de acceso está controlado exclusivamente por las políticas de IAM. Para proporcionar una capa de seguridad administrada adicional, puede usar el cifrado del lado del servidor con las claves de AWS KMS que administra (SSE-KMS) en todos los buckets de seguridad de S3. Esto añade un segundo nivel de control de acceso. Para leer los archivos de registro, un usuario debe tener permisos de lectura de Amazon S3 para el objeto de S3 y una política o función de IAM aplicada que le permita descifrar mediante la política de claves asociada.

Dos opciones le ayudan a proteger o verificar la integridad de los objetos de CloudTrail registro que se almacenan en Amazon S3. CloudTrail proporciona una validación de la integridad del archivo de registro para determinar si un archivo de registro se modificó o eliminó después de CloudTrail entregarlo. La otra opción es S3 Object Lock.

Además de proteger el propio depósito de S3, puedes seguir el principio de privilegios mínimos para los servicios de registro (por ejemplo CloudTrail) y para la cuenta de Log Archive. Por ejemplo, los usuarios con permisos concedidos por la política de IAM gestionada por AWS AWSCloudTrail_FullAccess pueden deshabilitar o volver a configurar las funciones de auditoría más sensibles e importantes de sus cuentas de AWS. Limite la aplicación de esta política de IAM al menor número posible de personas.

Utilice controles de detección, como los que ofrecen AWS Config y AWS IAM Access Analyzer, para supervisar (y alertar y corregir) este conjunto más amplio de controles preventivos en caso de cambios inesperados.

Para obtener más información sobre las mejores prácticas de seguridad para los buckets S3, consulte la documentación de Amazon S3, las charlas técnicas en línea

Ejemplo de implementación

La biblioteca de códigos SRA de AWS

Amazon Security Lake

AWS SRA recomienda utilizar la cuenta Log Archive como cuenta de administrador delegado de Amazon Security Lake. Al hacerlo, Security Lake recopila los registros compatibles en depósitos S3 dedicados en la misma cuenta que otros registros de seguridad recomendados por la SRA.

Para proteger la disponibilidad de los registros y el proceso de administración de registros, solo el servicio Security Lake o las funciones de IAM administradas por Security Lake para las fuentes o los suscriptores deben acceder a los depósitos de S3 de Security Lake. Además de utilizar controles preventivos, como asignar funciones de acceso con privilegios mínimos y cifrar los registros con una clave controlada de AWS Key Management Services (AWS KMS), utilice controles de detección, como AWS Config, para supervisar (alertar y corregir) este conjunto de permisos en caso de cambios inesperados.

El administrador de Security Lake puede habilitar la recopilación de registros en toda su organización de AWS. Estos registros se almacenan en depósitos regionales de S3 en la cuenta de Log Archive. Además, para centralizar los registros y facilitar el almacenamiento y el análisis, el administrador de Security Lake puede elegir una o más regiones acumulativas en las que se consoliden y almacenen los registros de todos los depósitos regionales de S3. Los registros de los servicios de AWS compatibles se convierten automáticamente en un esquema estandarizado de código abierto denominado Open Cybersecurity Schema Framework (OCSF) y se guardan en formato Apache Parquet en depósitos de Security Lake S3. Con el soporte de OCSF, Security Lake normaliza y consolida de manera eficiente los datos de seguridad de AWS y otras fuentes de seguridad empresarial para crear un repositorio unificado y confiable de información relacionada con la seguridad.

Security Lake puede recopilar registros asociados a eventos de CloudTrail administración y eventos de CloudTrail datos de AWS para Amazon S3 y AWS Lambda. Para recopilar los eventos CloudTrail de administración en Security Lake, debe tener al menos un registro organizativo CloudTrail multirregional que recopile los eventos de CloudTrail administración de lectura y escritura. El registro debe estar habilitado para el registro de seguimiento. Un registro multirregional entrega los archivos de registro de varias regiones a un único bucket de S3 para una sola cuenta de AWS. Si las regiones se encuentran en diferentes países, tenga en cuenta los requisitos de exportación de datos para determinar si se pueden habilitar los registros multirregionales.

AWS Security Hub es una fuente de datos nativa compatible con Security Lake, y debe añadir las conclusiones del Security Hub a Security Lake. Security Hub genera conclusiones a partir de muchos servicios diferentes de AWS e integraciones de terceros. Estas conclusiones le ayudan a obtener una visión general de su postura de conformidad y de si sigue las recomendaciones de seguridad para las soluciones de AWS y de los socios de AWS.

Para obtener visibilidad e información procesable a partir de registros y eventos, puede consultar los datos mediante herramientas como Amazon Athena, Amazon Service, OpenSearch Amazon Quicksight y soluciones de terceros. Los usuarios que necesiten acceder a los datos de registro de Security Lake no deberían acceder directamente a la cuenta de Log Archive. Solo deben acceder a los datos desde la cuenta de Security Tooling. O bien, pueden usar otras cuentas de AWS o ubicaciones locales que proporcionen herramientas de análisis, como OpenSearch Service, o herramientas de terceros QuickSight, como herramientas de administración de eventos e información de seguridad (SIEM). Para proporcionar acceso a los datos, el administrador debe configurar los suscriptores de Security Lake en la cuenta de Log Archive y configurar la cuenta que necesita acceder a los datos como suscriptor de acceso por consulta. Para obtener más información, consulte Amazon Security Lake en la sección de cuentas Security OU — Security Tooling de esta guía.

Security Lake proporciona una política gestionada por AWS que le ayuda a gestionar el acceso de los administradores al servicio. Para obtener más información, consulte la Guía del usuario de Security Lake. Como práctica recomendada, le recomendamos que restrinja la configuración de Security Lake a través de los procesos de desarrollo e impida los cambios de configuración a través de las consolas de AWS o la AWS Command Line Interface (AWS CLI). Además, debe configurar políticas de IAM y políticas de control de servicios (SCPs) estrictas para proporcionar únicamente los permisos necesarios para administrar Security Lake. Puede configurar las notificaciones para detectar cualquier acceso directo a estos depósitos de S3.