Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cuenta de gestión de la organización

| Influya en el futuro de la arquitectura de referencia de AWS seguridad (AWS SRA) realizando una breve encuesta |

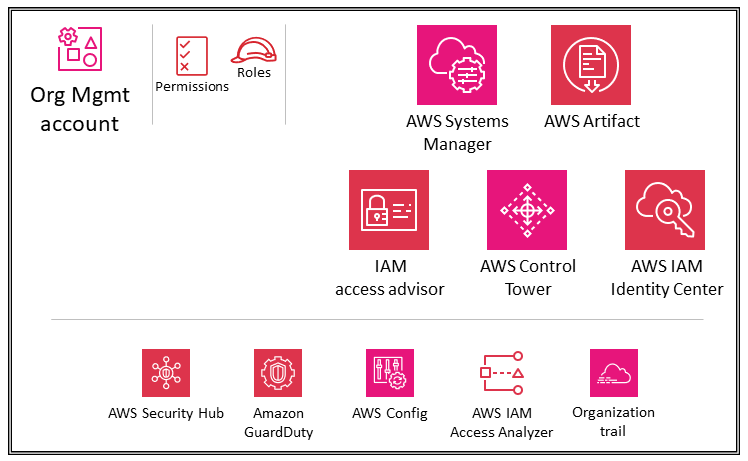

El siguiente diagrama ilustra los servicios AWS de seguridad que están configurados en la cuenta de administración de la organización.

En las secciones Uso de AWS las organizaciones para la seguridad y La cuenta de administración, el acceso de confianza y los administradores delegados que aparecen anteriormente en esta guía se analizan en profundidad el propósito y los objetivos de seguridad de la cuenta de administración de la organización. Siga las prácticas recomendadas de seguridad para su cuenta de administración de la organización. Estas incluyen utilizar una dirección de correo electrónico gestionada por su empresa, mantener la información de contacto administrativa y de seguridad correcta (por ejemplo, adjuntar un número de teléfono a la cuenta en caso de que AWS necesite contactar con el propietario de la cuenta), habilitar la autenticación multifactorial (MFA) para todos los usuarios y revisar periódicamente quién tiene acceso a la cuenta de gestión de la organización. Los servicios implementados en la cuenta de administración de la organización deben configurarse con las funciones, políticas de confianza y otros permisos adecuados para que los administradores de esos servicios (que deben acceder a ellos en la cuenta de administración de la organización) tampoco puedan acceder de manera inapropiada a otros servicios.

Políticas de control de servicios

Con AWSOrganizations

Si usa AWS Control Tower para administrar su AWS organización, implementará un conjunto de barandas preventivas (clasificadas SCPs como obligatorias, altamente recomendadas u optativas). Estas barreras le ayudan a controlar sus recursos al aplicar controles de seguridad en toda la organización. Utilizan SCPs automáticamente una aws-control-tower etiqueta que tiene un valor de. managed-by-control-tower

Consideración del diseño

-

SCPsafectan únicamente a las cuentas de los miembros de la AWS organización. Aunque se aplican desde la cuenta de administración de la organización, no afectan a los usuarios ni a las funciones de esa cuenta. Para obtener información sobre cómo funciona la lógica de SCP evaluación y ver ejemplos de estructuras recomendadas, consulte la entrada del AWS blog How to Use Service Control Policies in AWS Organizations

.

IAMCentro de identidad

AWSIAMIdentity Center

IAMIdentity Center se integra de forma nativa con AWS Organizations y se ejecuta en la cuenta de administración de la organización de forma predeterminada. Sin embargo, para tener el mínimo de privilegios y controlar estrictamente el acceso a la cuenta de administración, la administración de IAM Identity Center se puede delegar en una cuenta de miembro específica. En la AWSSRA, la cuenta de Shared Services es la cuenta de administrador delegado de IAM Identity Center. Antes de habilitar la administración delegada en IAM Identity Center, revise estas

En la consola de IAM Identity Center, las cuentas se muestran por su unidad organizativa encapsulada. Esto le permite descubrir rápidamente sus AWS cuentas, aplicar conjuntos de permisos comunes y administrar el acceso desde una ubicación central.

IAMEl Centro de identidad incluye un almacén de identidades en el que se debe almacenar información específica del usuario. Sin embargo, IAM Identity Center no tiene por qué ser la fuente autorizada de información sobre la fuerza laboral. En los casos en que su empresa ya cuente con una fuente autorizada, IAM Identity Center admite los siguientes tipos de proveedores de identidad ()IdPs.

-

IAMAlmacén de identidades de Identity Center: elija esta opción si las dos opciones siguientes no están disponibles. Se crean los usuarios, se realizan las asignaciones de grupos y se asignan los permisos en el almacén de identidades. Incluso si la fuente autorizada es externa a IAM Identity Center, se almacenará una copia de los atributos principales en el almacén de identidades.

-

Microsoft Active Directory (AD): elija esta opción si desea seguir administrando los usuarios en el directorio de AWS Directory Service para Microsoft Active Directory o en el directorio autoadministrado de Active Directory.

-

Proveedor de identidad externo: elija esta opción si prefiere administrar los usuarios en un IdP externo SAML basado en un tercero.

Puede confiar en un IdP existente que ya existe en su empresa. Esto facilita la administración del acceso a múltiples aplicaciones y servicios, ya que se crea, administra y revoca el acceso desde una única ubicación. Por ejemplo, si alguien deja tu equipo, puedes revocar su acceso a todas las aplicaciones y servicios (incluidas las AWS cuentas) desde un solo lugar. Esto reduce la necesidad de tener varias credenciales y te brinda la oportunidad de integrarte con tus procesos de recursos humanos (RRHH).

Consideración del diseño

-

Utilice un IdP externo si esa opción está disponible para su empresa. Si su IdP es compatible con el Sistema de gestión de identidades entre dominios (SCIM), aproveche la SCIM capacidad de IAM Identity Center para automatizar el aprovisionamiento (sincronización) de usuarios, grupos y permisos. Esto permite que el AWS acceso se mantenga sincronizado con el flujo de trabajo corporativo para los nuevos empleados, los empleados que se mudan a otro equipo y los empleados que se van de la empresa. En un momento dado, solo puede tener un directorio o un proveedor de identidades SAML 2.0 conectado a IAM Identity Center. Sin embargo, puede cambiar a otro proveedor de identidad.

IAMasesor de acceso

IAMaccess advisor proporciona datos de trazabilidad en forma de información sobre el servicio al que accedió por última vez para sus AWS cuentas yOUs. Utilice este control detectivesco para contribuir a una estrategia de privilegios mínimos. En el IAM caso de las entidades, puede ver dos tipos de información a la que se accedió por última vez: la información sobre los AWS servicios permitidos y la información sobre las acciones permitidas. Esta información incluye la fecha y la hora en que se realizó el intento.

IAMel acceso desde la cuenta de administración de la organización le permite ver los datos del servicio al que se accedió por última vez para la cuenta de administración de la organización, la unidad organizativa, la cuenta de miembro o la IAM política de su AWS organización. Esta información está disponible en la IAM consola de la cuenta de administración y también se puede obtener mediante programación mediante el asesor APIs de IAM acceso de la interfaz de línea de AWS comandos (AWSCLI) o un cliente programático. Se indica qué entidades principales de una organización o cuenta intentaron acceder por última vez al servicio y cuándo lo hicieron. La información consultada por última vez proporciona información sobre el uso real del servicio (consulte los escenarios de ejemplo), por lo que puede reducir IAM los permisos únicamente a los servicios que realmente se utilizan.

AWS Systems Manager

Tanto Quick Setup como Explorer, que son capacidades de AWSSystems Manager

La configuración rápida es una función de automatización de Systems Manager. Permite que la cuenta de administración de la organización defina fácilmente las configuraciones para que Systems Manager interactúe en su nombre en todas las cuentas de su AWS organización. Puede activar la configuración rápida en toda AWS la organización o elegir una específicaOUs. Quick Setup puede programar el Agente de AWS Systems Manager (SSMAgente) para que ejecute actualizaciones quincenales en sus EC2 instancias y puede configurar un análisis diario de esas instancias para identificar los parches faltantes.

Explorer es un panel de operaciones personalizable que proporciona información sobre sus AWS recursos. Explorer muestra una vista agregada de los datos de operaciones de sus AWS cuentas y de todas AWS las regiones. Esto incluye datos sobre sus EC2 instancias y detalles sobre el cumplimiento de los parches. Tras completar la configuración integrada (que también incluye Systems Manager OpsCenter) en AWS Organizations, puede agregar datos en Explorer por unidad organizativa o para toda AWS la organización. Systems Manager agrega los datos a la cuenta de administración de la AWS organización antes de mostrarlos en el Explorador.

En la sección Workloads OU, que aparece más adelante en esta guía, se analiza el uso del agente de Systems Manager (SSMagente) en las EC2 instancias de la cuenta de aplicación.

AWS Control Tower

AWSControl Tower

AWSControl Tower tiene un conjunto amplio y flexible de funciones. Una característica clave es su capacidad para organizar las capacidades de varios otros AWSservicios, incluidos AWS Organizations, AWS Service Catalog e IAM Identity Center, para crear una landing zone. Por ejemplo, de forma predeterminada, AWS Control Tower utiliza, AWS CloudFormation para establecer una línea base, AWS las políticas de control de servicios de Organizations (SCPs) para evitar cambios en la configuración y las reglas de AWS Config para detectar continuamente las no conformidades. AWS Control Tower emplea planos que le ayudan a alinear rápidamente su AWS entorno de múltiples cuentas con los principios de diseño básicos de seguridad de AWS Well Architected. Entre las características de gobierno, la Torre de AWS Control ofrece barreras que impiden el despliegue de recursos que no se ajustan a las políticas seleccionadas.

Puede empezar a implementar la AWS SRA orientación con AWS Control Tower. Por ejemplo, AWS Control Tower establece una AWS organización con la arquitectura de cuentas múltiples recomendada. Proporciona planes para gestionar la identidad, proporcionar acceso federado a las cuentas, centralizar el registro, establecer auditorías de seguridad entre cuentas, definir un flujo de trabajo para el aprovisionamiento de nuevas cuentas e implementar líneas base de cuentas con configuraciones de red.

En el AWSSRA, AWS Control Tower se encuentra dentro de la cuenta de administración de la organización porque AWS Control Tower usa esta cuenta para configurar una AWS organización automáticamente y designa esa cuenta como cuenta de administración. Esta cuenta se utiliza para facturar en toda AWS la organización. También se usa para el aprovisionamiento de cuentas en Account Factory, para administrar OUs y administrar barandas. Si va a lanzar AWS Control Tower en una AWS organización existente, puede usar la cuenta de administración existente. AWS Control Tower usará esa cuenta como la cuenta de administración designada.

Consideración del diseño

-

Si quieres establecer una base adicional de controles y configuraciones en tus cuentas, puedes usar Customizations for AWS Control Tower (

cFCT). Con cFCT, puedes personalizar tu zona de aterrizaje de la Torre de AWS Control mediante una AWS CloudFormation plantilla y políticas de control de servicios (SCPs). Puede implementar la plantilla y las políticas personalizadas en cuentas individuales y OUs dentro de su organización. cFCT se integra con los eventos del ciclo de vida de la Torre de AWS Control Tower para garantizar que los despliegues de recursos estén sincronizados con tu landing zone.

AWS Artifact

AWSArtifact

AWSLos Artifact Agreements le permiten revisar, aceptar y realizar un seguimiento del estado de AWS los acuerdos, como el Business Associate Addendum (BAA), para una cuenta individual y para las cuentas que forman parte de su organización en Organizations. AWS

Puede proporcionar los artefactos de AWS auditoría a sus auditores o reguladores como prueba de los controles de AWS seguridad. También puede utilizar la guía de responsabilidad proporcionada por algunos de los dispositivos de AWS auditoría para diseñar su arquitectura de nube. Esta guía ayuda a determinar los controles de seguridad adicionales que puede implementar para respaldar los casos de uso específicos de su sistema.

AWSArtifacts está alojado en la cuenta de administración de la organización para proporcionar una ubicación central en la que puede revisar, aceptar y gestionar los acuerdosAWS. Esto se debe a que los acuerdos que se aceptan en la cuenta de administración se transfieren a las cuentas de los miembros.

Consideración del diseño

-

Los usuarios de la cuenta de administración de la organización deben estar restringidos a usar únicamente la función Acuerdos de AWS Artifact y nada más. Para implementar la segregación de funciones, AWS Artifact también está alojado en la cuenta Security Tooling, donde puede delegar permisos a las partes interesadas en el cumplimiento y a los auditores externos para acceder a los artefactos de auditoría. Puede implementar esta separación IAM definiendo políticas de permisos detalladas. Para ver ejemplos, consulte los ejemplos de IAMpolíticas en la documentación. AWS

Barandillas de servicio de seguridad distribuidas y centralizadas

En AWS Security Hub AWSSRA, Amazon GuardDuty, AWS Config, IAM Access Analyzer, las rutas de AWS CloudTrail organización y, a menudo, Amazon Macie se implementan con la administración delegada adecuada o la agregación a la cuenta de Security Tooling. Esto permite disponer de un conjunto uniforme de barreras de protección en todas las cuentas y, además, proporciona supervisión, administración y gobierno centralizados en toda la organización. AWS Encontrará este grupo de servicios en todos los tipos de cuentas representadas en el. AWS SRA Estos deben formar parte de los AWS servicios que se deben aprovisionar como parte del proceso de incorporación y creación de bases de la cuenta. El repositorio GitHub de código

Además de estos servicios, AWS SRA incluye dos servicios centrados en la seguridad, Amazon Detective y AWS Audit Manager, que permiten la integración y la funcionalidad de administrador delegado en Organizations. AWS Sin embargo, no se incluyen como parte de los servicios recomendados para la creación de cuentas de referencia. Hemos visto que estos servicios se utilizan mejor en los siguientes escenarios:

-

Cuenta con un equipo o grupo de recursos dedicados que realizan esas funciones de análisis forense digital y auditoría de TI. Los equipos de analistas de seguridad utilizan mejor Amazon Detective, y AWS Audit Manager es útil para sus equipos de auditoría interna o cumplimiento.

-

Desea centrarse en un conjunto básico de herramientas, como GuardDuty un Security Hub, al principio del proyecto y, después, desarrollarlas mediante el uso de servicios que proporcionan capacidades adicionales.