Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Seguridad perimetral

| Influya en el futuro de la arquitectura de referencia de AWS seguridad (AWS SRA) realizando una breve encuesta |

En esta sección se amplía la AWS SRA guía para ofrecer recomendaciones sobre cómo construir un perímetro seguroAWS. Profundiza en los servicios AWS perimetrales y en cómo encajan en los definidos por los AWSSRA. OUs

En el contexto de esta guía, un perímetro se define como el límite en el que las aplicaciones se conectan a Internet. La seguridad del perímetro incluye la entrega segura de contenido, la protección a nivel de aplicación y la mitigación de la denegación de servicio distribuida (DDoS). AWSLos servicios perimetrales incluyen Amazon CloudFront AWSWAF, AWS Shield, Amazon Route 53 y AWS Global Accelerator. Estos servicios están diseñados para proporcionar un acceso seguro, de baja latencia y alto rendimiento a AWS los recursos y la entrega de contenido. Puede usar estos servicios perimetrales con otros servicios de seguridad, como Amazon GuardDuty y AWS Firewall Manager, para ayudar a crear un perímetro seguro para sus aplicaciones.

Hay disponibles varios patrones de arquitectura para la seguridad perimetral para satisfacer las diferentes necesidades de la organización. Esta sección se centra en dos patrones comunes: la implementación de los servicios perimetrales en una cuenta central (red) y la implementación de algunos de los servicios perimetrales en cuentas de carga de trabajo individuales (aplicación). En esta sección se describen las ventajas de ambas arquitecturas y sus principales consideraciones.

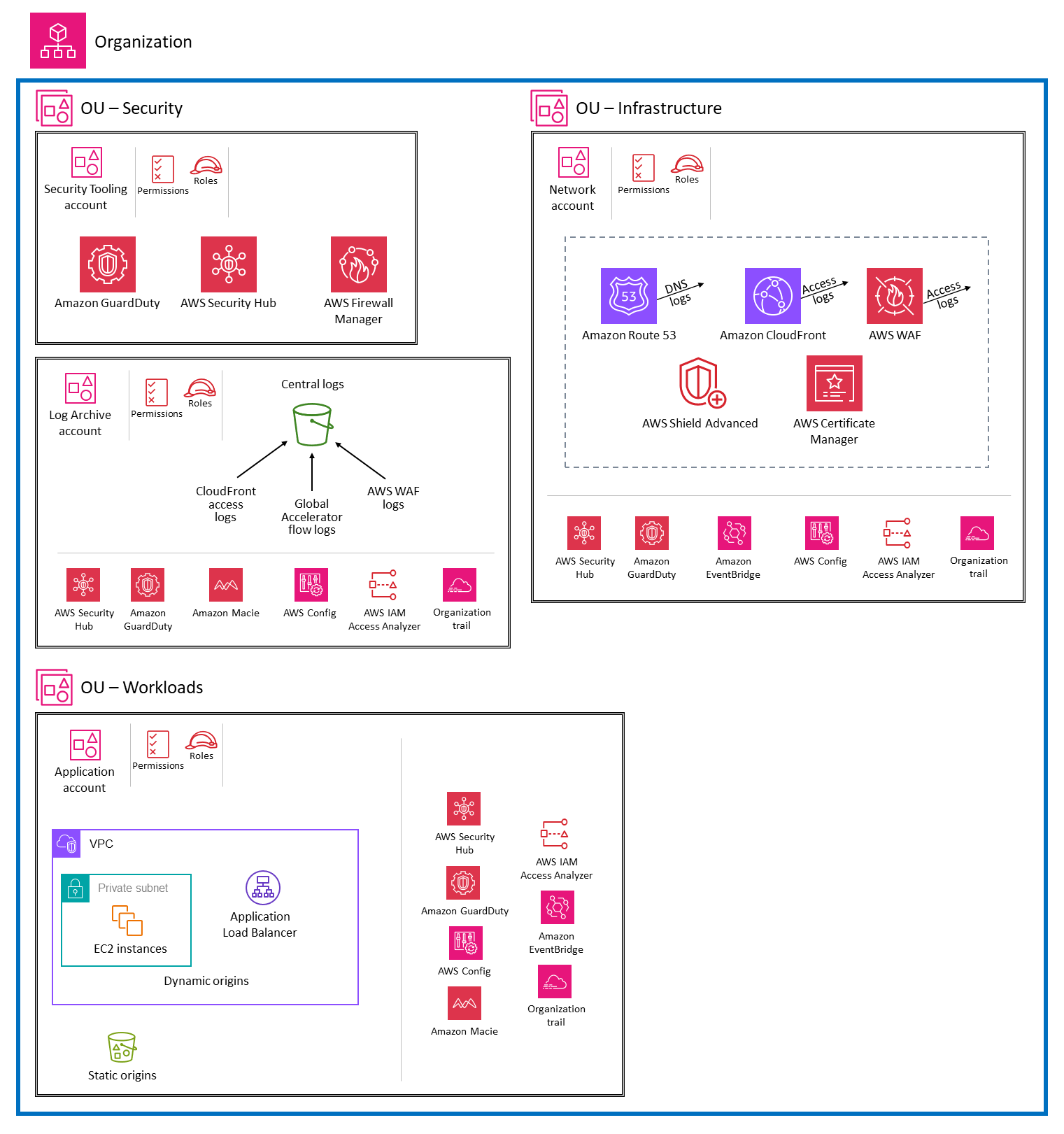

Implementación de servicios perimetrales en una sola cuenta de Red

El siguiente diagrama se basa en la línea base AWS SRA para ilustrar la arquitectura en la que se implementan los servicios perimetrales en la cuenta de red.

La implementación de los servicios perimetrales en una sola cuenta de Red tiene varias ventajas:

-

Este patrón admite casos de uso, como los de sectores altamente regulados, en los que se desea restringir la administración de los servicios perimetrales en toda la organización a un único equipo especializado.

-

Simplifica la configuración necesaria para limitar la creación, modificación y eliminación de componentes de red.

-

Simplifica la detección, ya que la inspección se realiza en un solo lugar, lo que conduce a menos puntos de agregación de registros.

-

Puede crear recursos personalizados de mejores prácticas, como CloudFront políticas y funciones periféricas, y compartirlos en todas las distribuciones de la misma cuenta.

-

Simplifica la administración de los recursos fundamentales para la empresa que son sensibles a los errores de configuración, como la configuración de la caché de la red de entrega de contenido (CDN) o los DNS registros, al reducir las ubicaciones en las que se implementa ese cambio.

En las siguientes secciones se profundiza en cada servicio y se describen las consideraciones arquitectónicas.

Amazon CloudFront

Amazon CloudFront

En esta arquitectura de implementación, todas las CloudFront configuraciones, incluidas las funciones periféricas, se implementan en la cuenta de red y son administradas por un equipo de redes centralizado. Solo los empleados autorizados del equipo de redes deben tener acceso a esta cuenta. Los equipos de aplicaciones que deseen realizar cambios en su CloudFront configuración o en su lista de control de acceso a la web (webACL) AWS WAF deben solicitarlos al equipo de redes. Le recomendamos que establezca un flujo de trabajo, como un sistema de tickets, para que los equipos de aplicaciones soliciten cambios de configuración.

En este patrón, tanto los orígenes dinámicos como los estáticos se encuentran en las cuentas individuales de la aplicación, por lo que el acceso a estos orígenes requiere permisos y funciones multicuentas. Los registros de CloudFront las distribuciones están configurados para enviarse a la cuenta de Log Archive.

AWS WAF

AWSWAFes un firewall de aplicaciones web que le permite supervisar las HTTPS solicitudes que se reenvían a los recursos de aplicaciones web protegidas HTTP y las solicitudes que se reenvían a ellos. Este servicio puede ayudarle a proteger sus recursos contra las vulnerabilidades web y las amenazas volumétricas más comunes, así como contra amenazas más sofisticadas, como el fraude en la creación de cuentas, el acceso no autorizado a cuentas de usuarios y los bots que intentan evadir la detección. AWSWAFpuede ayudar a proteger los siguientes tipos de recursos: CloudFront distribuciones, Amazon API Gateway, Application Load Balancers RESTAPIs, AWS AppSync GraphQL, grupos de usuarios de Amazon APIs Cognito, servicios de AWS App Runner e instancias de Verified Access. AWS

En esta arquitectura de implementación, AWS WAF se adjunta a CloudFront las distribuciones que están configuradas en la cuenta de red. Cuando se configura AWS WAF con CloudFront, la superficie perimetral se extiende a las ubicaciones de CloudFront borde en lugar de a la aplicaciónVPC. Esto hace que el filtrado del tráfico malicioso se acerque a la fuente de ese tráfico y ayuda a restringir el tráfico malicioso para que no ingrese a su red central.

Aunque la web ACLs se implementa en la cuenta de red, le recomendamos que utilice el AWS Firewall Manager para administrar la web de forma centralizada ACLs y asegurarse de que todos los recursos cumplen con las normas. Configure la cuenta de herramientas de seguridad como la cuenta de administrador de Firewall Manager. Implemente políticas de Firewall Manager con corrección automática para garantizar que todas las CloudFront distribuciones (o algunas de ellas) de su cuenta tengan una web conectada. ACL

Puede enviar AWS WAF registros completos a un depósito de S3 de la cuenta de Log Archive configurando el acceso multicuenta al depósito de S3. Para obtener más información, consulte el artículo de AWS Re:post sobre este tema

AWSChequeos de salud de Shield y AWS Route 53

AWSShield

Esta sección se centra en las configuraciones de Shield Avanzado, ya que Shield Estándar no es configurable por el usuario.

Para configurar Shield Advanced para proteger sus CloudFront distribuciones, suscriba la cuenta de red a Shield Advanced. En la cuenta, añade el soporte de Shield Response Team (SRT) y proporciona los permisos necesarios para que el SRT equipo acceda a tu web ACLs durante un DDoS evento. Puedes ponerte en contacto con SRT ellos en cualquier momento para crear y gestionar mitigaciones personalizadas para tu aplicación durante un evento activoDDoS. La configuración del acceso por adelantado ofrece SRT la flexibilidad de depurar y revisar la web ACLs sin tener que gestionar los permisos durante un evento.

Utilice Firewall Manager con corrección automática para añadir sus CloudFront distribuciones como recursos protegidos. Si tiene otros recursos con acceso a Internet, como los Equilibradores de carga de aplicaciones, podría considerar la posibilidad de agregarlos como recursos protegidos de Shield Avanzado. Sin embargo, si tiene varios recursos protegidos de Shield Advanced en el flujo de datos (por ejemplo, su Application Load Balancer es el origen CloudFront), le recomendamos que utilice solo el punto de entrada como recurso protegido para reducir las tarifas de transferencia de datos duplicados (DTO) para Shield Advanced.

Active la función de participación proactiva para que puedan supervisar de SRT forma proactiva sus recursos protegidos y ponerse en contacto con usted cuando sea necesario. Para configurar la función de participación proactiva de forma eficaz, cree comprobaciones de estado de Route 53 para su aplicación y asócielas a las CloudFront distribuciones. Shield Avanzado utiliza las comprobaciones de estado como un punto de datos adicional cuando evalúa un evento. Las comprobaciones de estado deben definirse adecuadamente para reducir los falsos positivos con la detección. Para obtener más información sobre cómo identificar las métricas correctas para los controles de estado, consulte Prácticas recomendadas para usar los controles de estado con Shield Advanced en la AWS documentación. Si detecta un DDoS intento, puede ponerse en contacto con el SRT y elegir la gravedad más alta disponible para su plan de asistencia.

AWSCertificate Manager y AWS Route 53

AWSCertificate Manager (ACM)

ACMse implementa en la cuenta de red para generar un TLS certificado público para CloudFront las distribuciones. TLSse necesitan certificados para establecer una HTTPS conexión entre los espectadores y CloudFront. Para obtener más información, consulte la CloudFront documentación. ACMproporciona una DNS validación por correo electrónico para validar la propiedad del dominio. Le recomendamos que utilice la DNS validación en lugar de la validación por correo electrónico, ya que si utiliza Route 53 para administrar sus DNS registros públicos, puede actualizarlos ACM directamente. ACMrenueva automáticamente los certificados DNS validados mientras el certificado siga en uso y el DNS registro esté en su lugar.

CloudFront registros de acceso y registros AWS WAF

De forma predeterminada, los registros de CloudFront acceso se almacenan en la cuenta de red y AWS WAF los registros se agregan en la cuenta de Security Tooling mediante la opción de registro de Firewall Manager. Le recomendamos que replique estos registros en la cuenta Registro de Archivos para que los equipos de seguridad centralizados puedan acceder a ellos con fines de supervisión.

Consideraciones sobre el diseño

-

En esta arquitectura, la gran cantidad de dependencias de un solo equipo de red puede afectar a su capacidad de realizar cambios rápidamente.

-

Supervise las cuotas de servicio de cada cuenta. Las cuotas de servicio, también denominadas límites, son la cantidad máxima de recursos u operaciones de servicio para su AWS cuenta. Para obtener más información, consulta las cuotas de AWS servicio en la AWS documentación.

-

Proporcionar métricas específicas a los equipos de carga de trabajo puede introducir complejidades.

-

Los equipos de aplicaciones tienen acceso restringido a las configuraciones, lo que puede suponer una sobrecarga de espera para que los equipos de redes implementen cambios en su nombre.

-

Los equipos que comparten recursos en una sola cuenta pueden competir por los mismos recursos y presupuestos, lo que puede dar lugar a desafíos en la asignación de recursos. Le recomendamos que implemente mecanismos para cobrar a los equipos de aplicaciones que usan los servicios perimetrales implementados en la cuenta de Red.

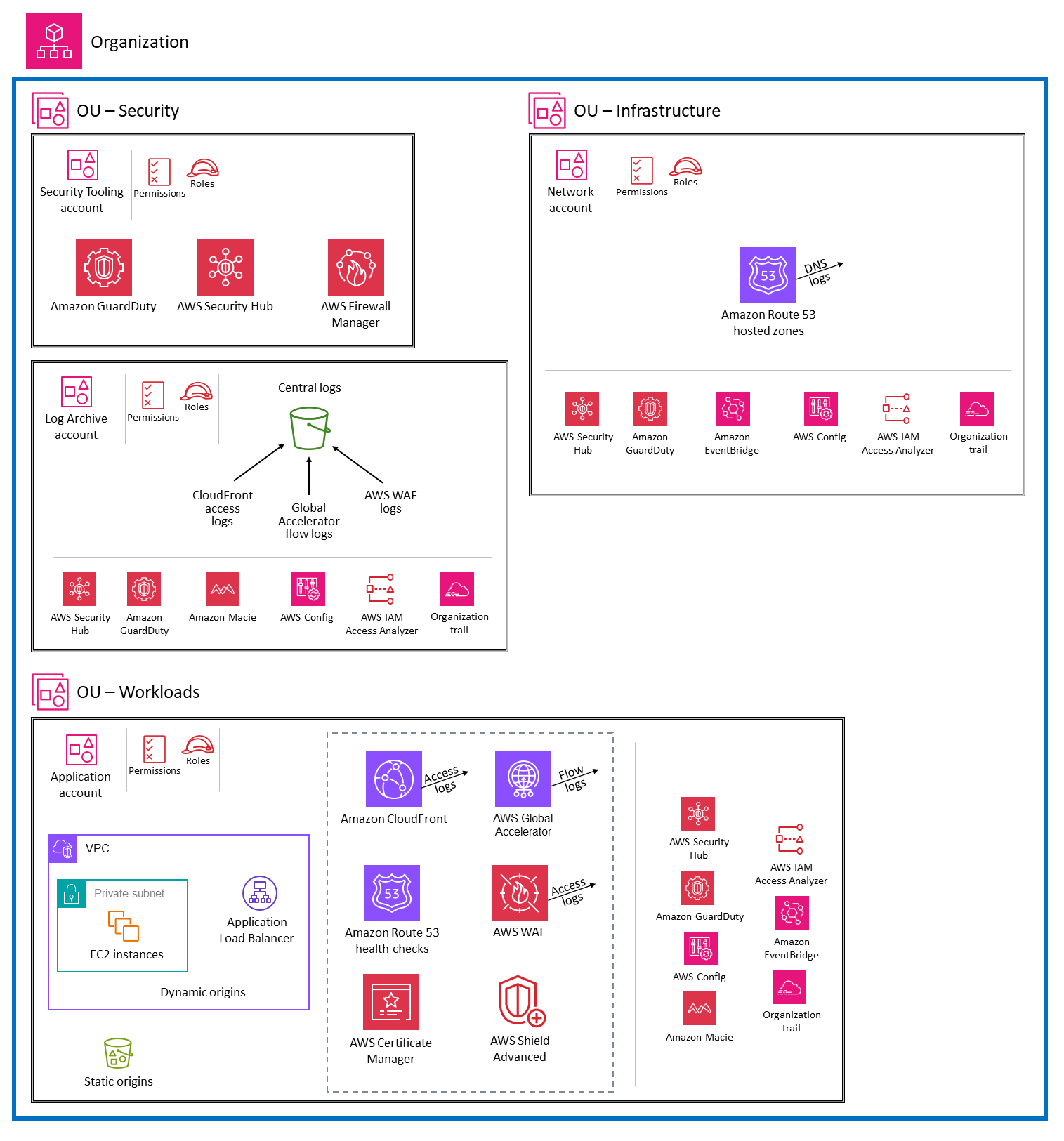

Implementación de servicios perimetrales en cuentas de aplicaciones individuales

El diagrama siguiente ilustra el patrón de arquitectura en el que los servicios perimetrales se implementan y administran de forma independiente en cuentas de aplicaciones individuales.

Hay varias ventajas de implementar los servicios perimetrales en las cuentas de aplicación:

-

Este diseño proporciona autonomía para que las cuentas de carga de trabajo individuales personalicen las configuraciones de servicio en función de sus necesidades. Este enfoque elimina la dependencia de un equipo especializado para implementar cambios en los recursos de una cuenta compartida y permite a los desarrolladores de cada equipo administrar las configuraciones de forma independiente.

-

Cada cuenta tiene sus propias cuotas de servicio, por lo que los propietarios de las aplicaciones no tienen que trabajar dentro de las cuotas de una cuenta compartida.

-

Este diseño ayuda a contener el impacto de la actividad maliciosa limitándola a una cuenta concreta y evitando que el ataque se propague a otras cargas de trabajo.

-

Elimina los riesgos de cambio, ya que el alcance del impacto se limita solo a la carga de trabajo en cuestión. También se puede utilizar IAM para limitar el número de equipos que pueden implementar cambios, de forma que haya una separación lógica entre los equipos de carga de trabajo y el equipo central de redes.

-

Al descentralizar la implementación de la entrada y salida de la red, pero al disponer de controles lógicos comunes (mediante el uso de servicios como el AWS Firewall Manager), puede ajustar los controles de la red a cargas de trabajo específicas sin dejar de cumplir con un estándar mínimo de objetivos de control.

En las siguientes secciones se profundiza en cada servicio y se describen las consideraciones arquitectónicas.

Amazon CloudFront

En esta arquitectura de despliegue, CloudFront las configuraciones de Amazon

Los orígenes dinámicos y estáticos se encuentran en la misma cuenta de la aplicación y CloudFront las distribuciones tienen acceso a estos orígenes a nivel de cuenta. Los registros de CloudFront las distribuciones se almacenan localmente en cada cuenta de aplicación. Los registros se pueden replicar en la cuenta de registro de archivos para satisfacer las necesidades normativas y de conformidad.

AWS WAF

En esta arquitectura de despliegue, AWSWAF

Además de las reglas que impone el Firewall Manager, cada propietario de la aplicación puede añadir en la web AWS WAF reglas que sean relevantes para la seguridad de sus aplicacionesACL. Esto permite flexibilidad en cada cuenta de aplicación y, al mismo tiempo, conserva el control general en la cuenta de herramientas de seguridad.

Utilice la opción de registro de Firewall Manager para centralizar los registros y enviarlos a un bucket de S3 en la cuenta de herramientas de seguridad. Cada equipo de aplicaciones tiene acceso para revisar los AWS WAF paneles de control de su aplicación. Puedes configurar el panel de control mediante un servicio como Amazon QuickSight. Si se identifica algún falso positivo o se necesitan otras actualizaciones de las AWS WAF reglas, puede añadir a la web AWS WAF reglas de nivel de aplicación implementadas por ACL Firewall Manager. Los registros se replican en la cuenta de registro de archivos y se archivan para investigaciones de seguridad.

AWS Global Accelerator

AWSGlobal Accelerator

Global Accelerator actualmente no admite orígenes entre cuentas. Por lo tanto, se implementa en la misma cuenta que el punto de conexión de origen. Implemente los aceleradores en cada cuenta de aplicación y agréguelos como recursos protegidos para AWS Shield Advanced en la misma cuenta. Las mitigaciones de Shield Avanzado permitirán que solo el tráfico válido llegue a los puntos de enlace de escucha de Global Accelerator.

AWSControles de estado de Shield Advanced y AWS Route 53

Para configurar AWSShield

Zonas de Amazon Route 53 y ACM

Cuando utiliza servicios como Amazon CloudFront

CloudFront registros de acceso, registros de flujo de Global Accelerator y registros AWS WAF

En este patrón, configuramos los registros de CloudFront acceso y los registros de flujo de Global Accelerator en depósitos de S3 en cuentas de aplicaciones individuales. Los desarrolladores que deseen analizar los registros para ajustar el rendimiento o reducir los falsos positivos tendrán acceso directo a estos registros sin tener que solicitar acceso a un registro de archivos central. Los registros almacenados localmente también pueden cumplir con los requisitos de conformidad regionales, como la residencia o PII la ofuscación de los datos.

Los AWS WAF registros completos se almacenan en los depósitos S3 de la cuenta Log Archive mediante el registro de Firewall Manager. Los equipos de aplicaciones pueden ver los registros mediante paneles que se configuran mediante un servicio como Amazon QuickSight. Además, cada equipo de aplicaciones tiene acceso a los AWSWAFregistros muestreados desde su propia cuenta para una rápida depuración.

Le recomendamos que replique los registros en un lago de datos centralizado que se encuentre en la cuenta de registro de archivos. La agregación de los registros en un lago de datos centralizado le brinda una visión completa de todo el tráfico a sus AWS WAF recursos y distribuciones. Esto ayuda a los equipos de seguridad a analizar y responder de forma centralizada a los patrones de amenazas de seguridad globales.

Consideraciones sobre el diseño

-

Este patrón traslada la responsabilidad de la administración de la red y la seguridad a los propietarios y desarrolladores de cuentas, lo que podría agregar sobrecarga al proceso de desarrollo.

-

Puede haber inconsistencias en la toma de decisiones. Debe establecer comunicaciones, plantillas y capacitación eficaces para asegurarse de que los servicios estén configurados correctamente y sigan las recomendaciones de seguridad.

-

Existe una dependencia de la automatización y expectativas claras sobre los controles de seguridad básicos combinados con los controles específicos de aplicación.

-

Utilice servicios como Firewall Manager y AWS Config para asegurarse de que la arquitectura implementada cumpla con las mejores prácticas de seguridad. Además, configure la AWS CloudTrail supervisión para detectar cualquier error de configuración.

-

La agregación de registros y métricas en un lugar central para el análisis puede generar complejidades.

AWSServicios adicionales para las configuraciones de seguridad perimetral

Orígenes dinámicos: Equilibradores de carga de aplicaciones

Puedes configurar Amazon CloudFront para que utilice los orígenes de Application Load Balancer

Los orígenes del Equilibrador de carga de aplicación se implementan en la cuenta de la aplicación. Si sus CloudFront distribuciones están en la cuenta de red, debe configurar permisos entre cuentas para que la CloudFront distribución acceda al origen de Application Load Balancer. Los registros del Equilibrador de carga de aplicación se envían a la cuenta de registro de archivos.

Para evitar que los usuarios accedan directamente a un Application Load Balancer sin pasar por él CloudFront, complete estos pasos de alto nivel:

-

Configure CloudFront para agregar un HTTP encabezado personalizado a las solicitudes que envíe al Application Load Balancer y configure el Application Load Balancer para que reenvíe solo las solicitudes que contengan el encabezado personalizado. HTTP

-

Utilice una lista AWS de prefijos administrada para el grupo CloudFront de seguridad Application Load Balancer. Esto limita el HTTPS tráficoHTTP/entrante a su Application Load Balancer solo desde las direcciones IP que pertenecen CloudFront a los servidores de origen.

Para obtener más información, consulte Restringir el acceso a los balanceadores de carga de aplicaciones en la documentación. CloudFront

Orígenes estáticos: Amazon S3 y AWS Elemental MediaStore

Puede configurar CloudFront el uso de Amazon S3 o AWS Elemental MediaStore Origins para la entrega de contenido estático. Estos orígenes se implementan en la cuenta de la aplicación. Si sus CloudFront distribuciones están en la cuenta de red, debe configurar permisos entre cuentas para que la CloudFront distribución en la cuenta de red pueda acceder a los orígenes.

Para comprobar que solo se accede a sus puntos finales de origen estáticos a través de la Internet pública, CloudFront y no directamente a través de ella, puede utilizar las configuraciones de control de acceso de Origin ()OAC. Para obtener más información sobre cómo restringir el acceso, consulte Restringir el acceso a un origen de Amazon S3 y Restringir el acceso a un MediaStore origen en la CloudFront documentación.

AWS Firewall Manager

AWSFirewall Manager simplifica las tareas de administración y mantenimiento en varias cuentas y recursos, incluidos AWS Shield Advanced AWSWAF, los grupos de VPC seguridad de Amazon, AWS Network Firewall y Amazon Route 53 Resolver DNS Firewall, para una variedad de protecciones.

Delegue la cuenta Security Tooling como cuenta de administrador predeterminada de Firewall Manager y utilícela para gestionar de forma centralizada AWS WAF las reglas y las protecciones de Shield Advanced en todas las cuentas de su organización. Utilice Firewall Manager para gestionar de forma centralizada AWS WAF las reglas comunes y, al mismo tiempo, ofrecer a cada equipo de aplicaciones la flexibilidad necesaria para añadir reglas específicas de cada aplicación a la web. ACL Esto ayuda a aplicar políticas de seguridad en toda la organización, como la protección contra las vulnerabilidades comunes, al tiempo que permite a los equipos de aplicaciones añadir AWS WAF reglas específicas para su aplicación.

Utilice el registro de Firewall Manager para centralizar AWS WAF los registros en un bucket de S3 de la cuenta de Security Tooling y replique los registros en la cuenta de Log Archive para archivarlos para investigaciones de seguridad. Además, integre Firewall Manager con AWS Security Hub para visualizar de forma centralizada los detalles de configuración y DDoS las notificaciones en Security Hub.

Para obtener recomendaciones adicionales, consulte AWSFirewall Manager en la sección de cuentas de herramientas de seguridad de esta guía.

AWS Security Hub

La integración entre Firewall Manager y Security Hub envía cuatro tipos de resultados a Security Hub:

-

Recursos que no están debidamente protegidos por reglas AWS WAF

-

Recursos que AWS Shield Advanced no protege adecuadamente

-

Shield: hallazgos avanzados que indican que se está produciendo un DDoS ataque

-

Grupos de seguridad que se utilizan de forma incorrecta

Estos resultados de todas las cuentas de los miembros de la organización se agregan a la cuenta de administrador delegado de Security Hub (Security Tooling). La cuenta de herramientas de seguridad agrega, organiza y prioriza las alertas de seguridad o los resultados en un solo lugar. Usa las reglas de Amazon CloudWatch Events para enviar los resultados a los sistemas de venta de entradas o crea soluciones automáticas, como bloquear los rangos de IP maliciosos.

Para obtener recomendaciones adicionales, consulte AWSSecurity Hub en la sección de cuentas de herramientas de seguridad de esta guía.

Amazon GuardDuty

Puede utilizar la información sobre amenazas proporcionada por Amazon GuardDuty para actualizar automáticamente

Para obtener recomendaciones adicionales, consulta Amazon GuardDuty en la sección de cuentas de Security Tooling de esta guía.

AWSConfig

AWSConfig es un requisito previo para el Firewall Manager y se implementa en AWS las cuentas, incluidas la cuenta de red y la cuenta de aplicación. Además, use las reglas de AWS Config para verificar que los recursos implementados cumplan con las mejores prácticas de seguridad. Por ejemplo, puede usar una regla de AWS Config para comprobar si todas las CloudFront distribuciones están asociadas a una web ACL o exigir que todas CloudFront las distribuciones se configuren para entregar los registros de acceso a un bucket de S3.

Para obtener recomendaciones generales, consulte AWSConfig en la sección de cuentas de Security Tooling de esta guía.