Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Defina la propiedad de los hallazgos de seguridad

Definir un modelo de propiedad para clasificar los hallazgos de seguridad puede ser difícil, pero no tiene por qué serlo. El panorama de la seguridad cambia constantemente y los profesionales deben ser flexibles para adaptarse a estos cambios. Adopte un enfoque flexible para desarrollar su modelo de propiedad para los hallazgos de seguridad. Su modelo inicial debería permitir a sus equipos actuar de inmediato. Recomendamos empezar con una lógica de propiedad básica y afinar esa lógica con el tiempo. Si se demora en definir los criterios de propiedad perfectos, el número de hallazgos de seguridad seguirá aumentando.

Para facilitar la asignación de los hallazgos a los equipos y recursos adecuados, recomendamos AWS Security Hub integrarlos con cualquier sistema existente que sus equipos utilicen para gestionar sus tareas diarias. Por ejemplo, puede integrar Security Hub con sistemas de gestión de eventos e información de seguridad (SIEM) o con sistemas de registro de productos y venta de entradas. Para obtener más información, consulte la sección Prepárese para asignar las conclusiones de seguridad de esta guía.

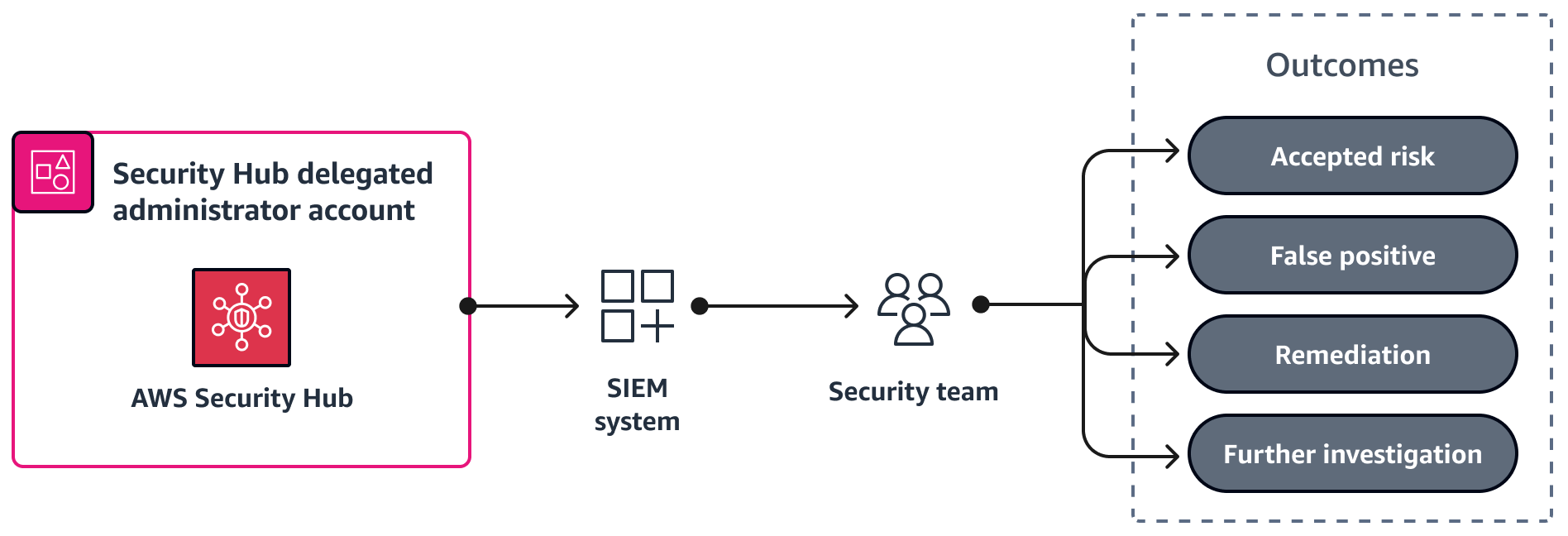

El siguiente es un ejemplo de un modelo de propiedad que puede utilizar como punto de partida:

-

El equipo de seguridad analiza las posibles amenazas activas y ayuda a evaluar y priorizar los hallazgos de seguridad. El equipo de seguridad tiene la experiencia y las herramientas para evaluar adecuadamente el contexto. Comprenden los datos adicionales relacionados con la seguridad que les ayudan a evaluar y priorizar las vulnerabilidades e investigar los eventos de detección de amenazas. Si es necesario determinar la gravedad o realizar ajustes adicionales, consulte la Evalúe y priorice los hallazgos de seguridad sección de esta guía. Para ver un ejemplo, consulte Ejemplo de un equipo de seguridad esta guía.

-

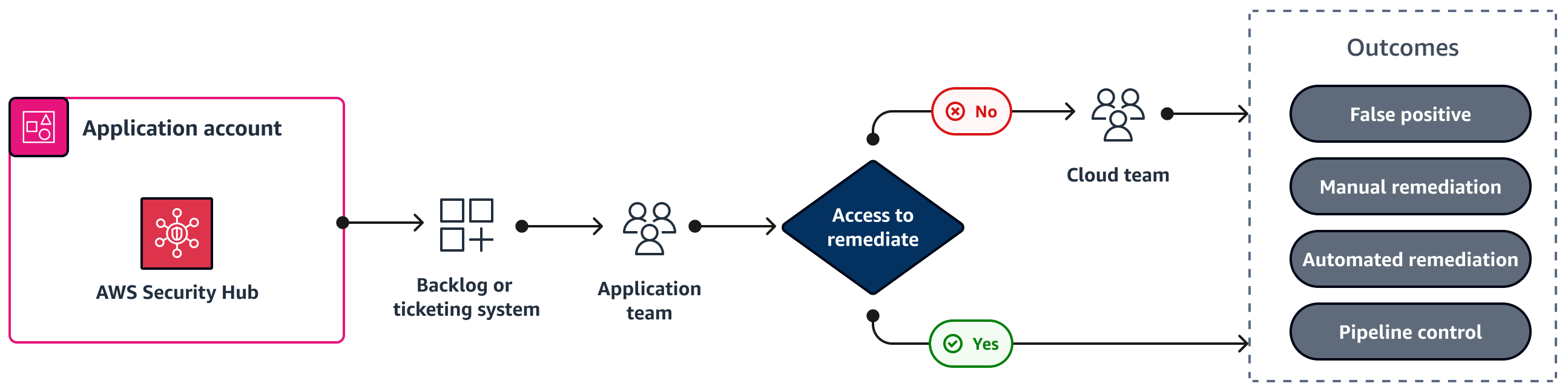

Distribuya las conclusiones de seguridad entre los equipos de nube y de aplicaciones: como se explica en la Distribuya la propiedad de la seguridad sección, el equipo que tiene acceso para configurar el recurso es responsable de su configuración segura. Los equipos de aplicaciones son responsables de las conclusiones de seguridad relacionadas con los recursos que crean y configuran, y el equipo de la nube es responsable de las conclusiones de seguridad relacionadas con las configuraciones de amplio alcance. En la mayoría de los casos, los equipos de aplicaciones no tienen acceso a cambiar configuraciones de gran alcance Servicios de AWS, como las políticas de control de servicios (SCP) AWS Control Tower, las configuraciones de VPC relacionadas con la red y el Centro de identidad de IAM. AWS OrganizationsAWS

En el caso de entornos con varias cuentas que separan las aplicaciones en cuentas dedicadas, normalmente se pueden integrar las conclusiones relacionadas con la seguridad de la cuenta en el sistema de gestión de solicitudes pendientes o de registro de la aplicación. Desde ese sistema, el equipo de la nube o el equipo de aplicaciones pueden abordar el hallazgo. Para ver ejemplos, consulte Ejemplo de equipo en la nube o Ejemplo de equipo de aplicaciones consulte esta guía.

-

Asigna al equipo de la nube las conclusiones restantes que no se hayan resuelto. Las conclusiones residuales pueden estar relacionadas con la configuración predeterminada o con configuraciones de gran alcance que el equipo de la nube pueda abordar. Es probable que este equipo sea el que tenga más conocimientos históricos y acceso para resolver el hallazgo. En general, este suele ser un subconjunto significativamente menor del total de los hallazgos.