Otorgar a QuickSight acceso a Secrets Manager y a secretos seleccionados

Si es administrador y tiene secretos en Secrets Manager, puede conceder a Amazon QuickSight acceso de solo lectura a información confidencial seleccionada.

Concesión de acceso de QuickSight a Secrets Manager y a secretos seleccionados

-

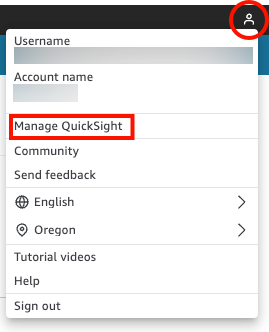

En QuickSight, elija el icono de usuario en la esquina superior derecha y, a continuación, seleccione Administrar QuickSight.

-

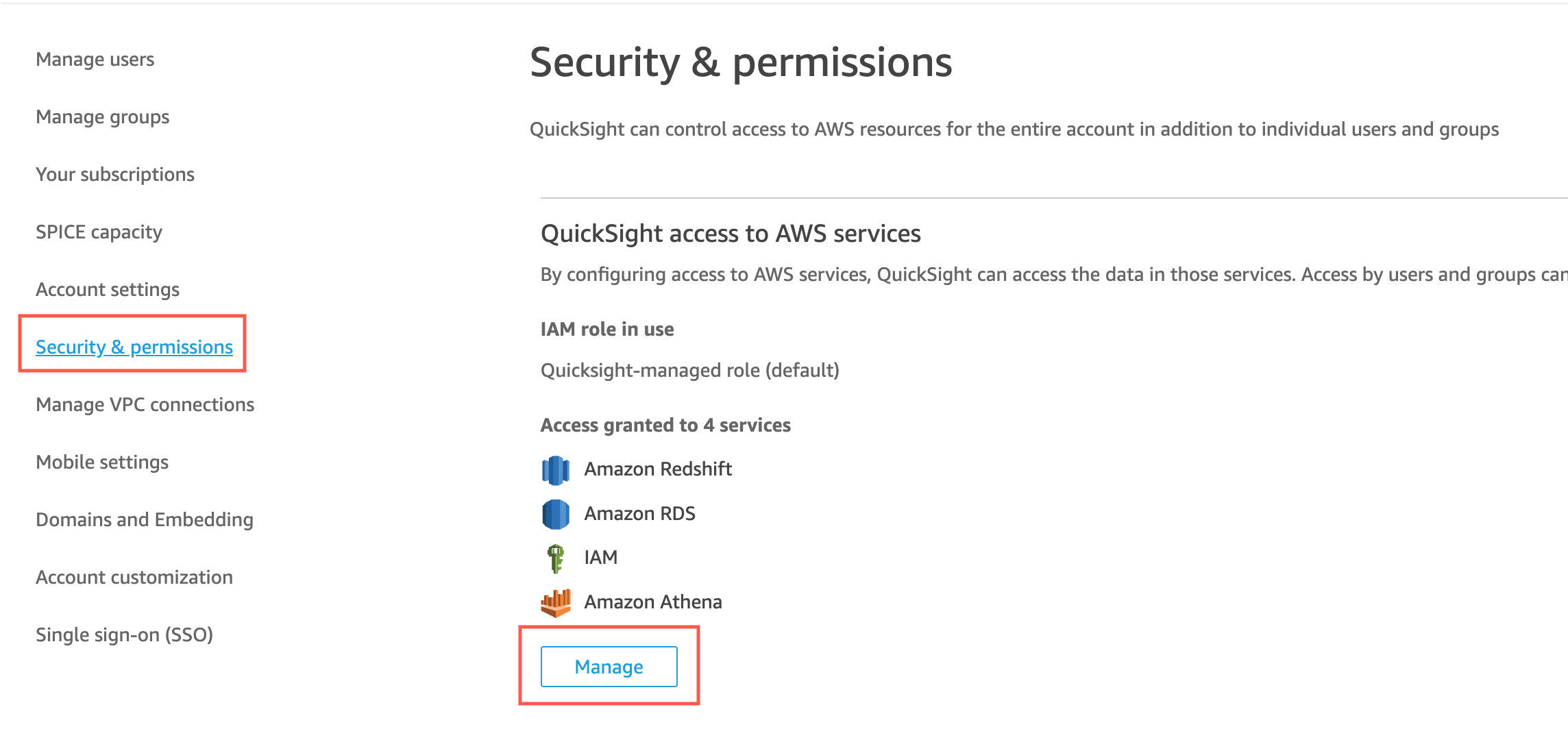

Seleccione Seguridad y permisos a la izquierda.

-

Elija Administrar en Acceso de QuickSight a los recursos de AWS.

-

En Permitir el acceso y la detección automática de estos recursos, elija AWS Secrets Manager, Seleccionar secretos.

Se abre la página Secretos de AWS Secrets Manager.

-

Seleccione los secretos a los que desee conceder a QuickSight acceso de solo lectura.

Los secretos de su región de registro de QuickSight se muestran automáticamente. Para seleccionar secretos fuera de su región de origen, elija Secretos en otras regiones de AWS y, a continuación, ingrese los nombres de recursos de Amazon (ARN) correspondientes a esos secretos.

-

Cuando haya terminado, seleccione Finalizar.

QuickSight crea un rol de IAM llamado

aws-quicksight-secretsmanager-role-v0en su cuenta. Otorga a los usuarios de la cuenta acceso de solo lectura a los secretos especificados y tiene un aspecto similar al siguiente:{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": [ "arn:aws:secretsmanager:region:accountId:secret:secret_name" ] } ] }Cuando los usuarios de QuickSight crean análisis o ven paneles de control que utilizan un origen de datos con secretos, QuickSight asume el rol de IAM de Secrets Manager. Para obtener más información sobre las políticas de permisos secretos, consulte Autenticación y control de acceso de AWS Secrets Manager en la Guía del usuario de AWS Secrets Manager.

El secreto especificado en el rol de IAM de QuickSight puede tener una política de recursos adicional que deniegue el acceso. Para obtener más información, consulte Adición de una política de permisos a un secreto en la Guía del usuario de AWS Secrets Manager.

Si utiliza una clave de AWS KMS administrada por AWS para cifrar su secreto, QuickSight no requiere la configuración de permisos adicionales en Secrets Manager.

Si utiliza una clave administrada por el cliente para cifrar su secreto, asegúrese de que el rol de IAM de QuickSight,

aws-quicksight-secretsmanager-role-v0, tenga permisoskms:Decrypt. Para obtener más información, consulte Permisos para la clave de KMS en la Guía del usuario de AWS Secrets Manager.Para obtener más información sobre los tipos de claves que se utilizan en AWS Key Management Service, consulte Claves de cliente y claves de AWS en la guía de AWS Key Management Service.