Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Conéctese a la SageMaker IA desde su VPC

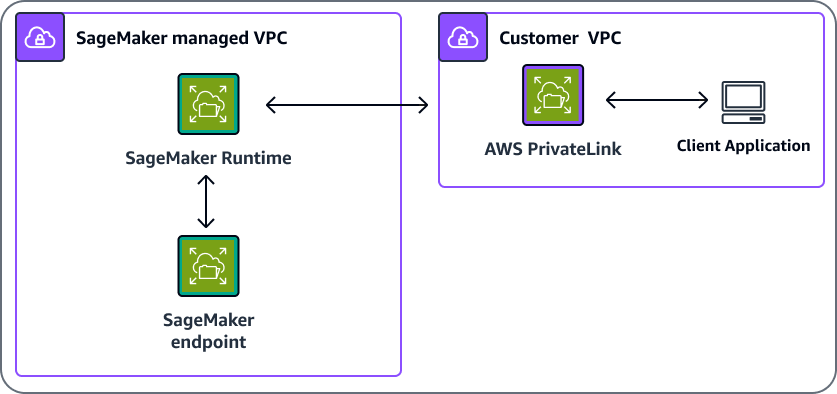

Puede conectarse directamente a la SageMaker API o a Amazon SageMaker Runtime a través de un punto de enlace de interfaz en su nube privada virtual (VPC) en lugar de conectarse a través de Internet. Cuando utiliza un punto final de interfaz de VPC, la comunicación entre su VPC y la API de SageMaker IA o el tiempo de ejecución se lleva a cabo de forma completa y segura dentro de una red. AWS

Conéctese a la SageMaker IA a través de un punto final de interfaz de VPC

La SageMaker API y SageMaker AI Runtime son compatibles con los puntos de conexión de la interfaz Amazon Virtual Private Cloud (Amazon VPC) que funcionan con la tecnología. AWS PrivateLink

El punto final de la interfaz de VPC conecta su VPC directamente a la SageMaker API o SageMaker AI Runtime AWS PrivateLink sin utilizar una puerta de enlace a Internet, un dispositivo NAT, una conexión VPN o una conexión. AWS Direct Connect Las instancias de su VPC no necesitan conectarse a la Internet pública para comunicarse con la SageMaker API o SageMaker AI Runtime.

Puede crear un punto final de AWS PrivateLink interfaz para conectarse a SageMaker AI o SageMaker AI Runtime mediante AWS Management Console o AWS Command Line Interface (AWS CLI). Para obtener instrucciones, consulte Acceder a un AWS servicio mediante un punto final de VPC de interfaz.

Si no ha habilitado un nombre de host del Sistema de nombres de dominio (DNS) privado para su punto de enlace de VPC, después de crear un punto de enlace de VPC, especifique la URL del punto de conexión de Internet a SageMaker la API o AI Runtime. SageMaker A continuación, se muestra un ejemplo de código con AWS CLI comandos para especificar el parámetroendpoint-url.

aws sagemaker list-notebook-instances --endpoint-urlVPC_Endpoint_ID.api.sagemaker.Region.vpce.amazonaws.com aws sagemaker list-training-jobs --endpoint-urlVPC_Endpoint_ID.api.sagemaker.Region.vpce.amazonaws.com aws sagemaker-runtime invoke-endpoint --endpoint-url https://VPC_Endpoint_ID.runtime.sagemaker.Region.vpce.amazonaws.com \ --endpoint-nameEndpoint_Name\ --body "Endpoint_Body" \ --content-type "Content_Type" \Output_File

Si habilitas los nombres de host de DNS privados para tu punto de enlace de VPC, no es necesario que especifiques la URL del punto de enlace porque es el nombre de host predeterminado (https://api.sagemaker). Region.amazon.com) se resuelve en tu punto de enlace de VPC. Del mismo modo, el nombre de host DNS predeterminado de SageMaker AI Runtime (https://runtime.sagemaker). Region.amazonaws.com) también se resuelve en tu punto de conexión de VPC.

La SageMaker API y SageMaker AI Runtime admiten puntos de enlace de VPC en todos los lugares en los que Regiones de AWS Amazon VPC y AI estén disponibles. SageMaker SageMaker La IA permite realizar llamadas a todas las que están Operationsdentro de su VPC. Si utilizas el AuthorizedUrl del

CreatePresignedNotebookInstanceUrlcomando, su tráfico pasará por la red pública de Internet. No puede utilizar únicamente un punto de conexión de VPC para acceder a la URL prefirmada; la solicitud debe pasar por la puerta de enlace de Internet.

De forma predeterminada, los usuarios pueden compartir la URL prefirmada con personas que están fuera de la red corporativa. Para mejorar la seguridad, debe añadir permisos de IAM para que la URL solo pueda utilizarse en su red. Para obtener información sobre los permisos de IAM, consulta Cómo AWS PrivateLink funciona con IAM.

nota

Al configurar un punto final de interfaz de VPC para el servicio SageMaker AI Runtime (https://runtime.sagemaker). Region

Para obtener más información AWS PrivateLink, consulte la documentación.AWS PrivateLink Consulte Precios de AWS PrivateLink

Uso de la SageMaker formación y el alojamiento con recursos dentro de su VPC

SageMaker La IA utiliza su función de ejecución para descargar y cargar información de un bucket de Amazon S3 y del Amazon Elastic Container Registry (Amazon ECR), de forma aislada de su contenedor de entrenamiento o inferencia. Si tiene recursos que se encuentran dentro de su VPC, aún puede conceder a la SageMaker IA acceso a esos recursos. En las siguientes secciones se explica cómo poner sus recursos a disposición de la SageMaker IA con o sin aislamiento de red.

Sin aislamiento de redes habilitado

Si no has establecido el aislamiento de la red en tu trabajo o modelo de formación, la SageMaker IA puede acceder a los recursos mediante cualquiera de los siguientes métodos.

-

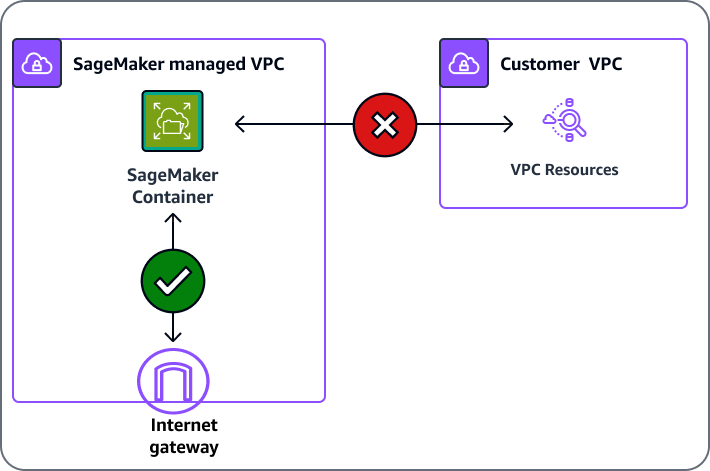

SageMaker Los contenedores de inferencia de formación e implementados pueden acceder a Internet de forma predeterminada. SageMaker Los contenedores de IA pueden acceder a servicios y recursos externos en la Internet pública como parte de sus cargas de trabajo de formación e inferencia. SageMaker Los contenedores de IA no pueden acceder a los recursos de la VPC sin una configuración de VPC, como se muestra en la siguiente ilustración.

-

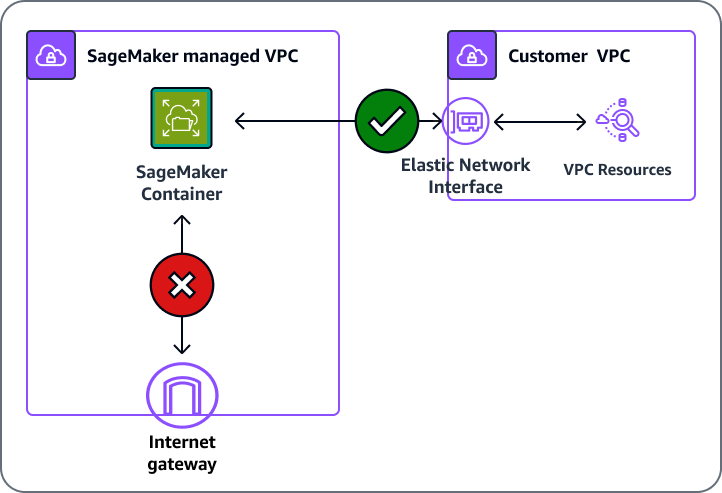

Utilice una configuración de VPC para comunicarse con los recursos de su VPC mediante una interfaz de red elástica (ENI). La comunicación entre el contenedor y los recursos de la VPC se lleva a cabo de forma segura dentro de la red de VPC, como se muestra en la siguiente ilustración. En este caso, usted administra el acceso de red a los recursos de su VPC e Internet.

Con aislamiento de redes

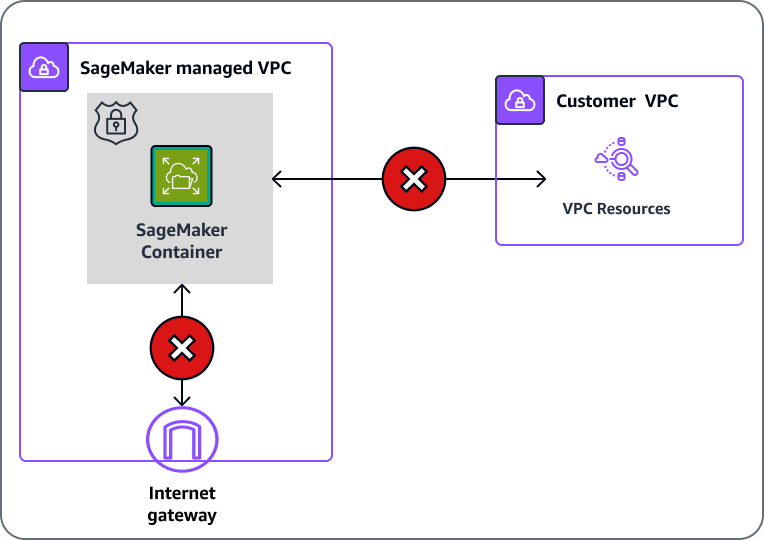

Si emplea el aislamiento de red, el contenedor de SageMaker IA no puede comunicarse con los recursos de la VPC ni realizar llamadas de red, como se muestra en la siguiente ilustración. Si proporciona una configuración de VPC, las operaciones de descarga y carga se ejecutarán a través de su VPC. Para obtener más información sobre el alojamiento y el entrenamiento con aislamiento de redes mientras se utiliza una VPC, consulte Aislamiento de red.

Cree una política de puntos finales de VPC para IA SageMaker

Puede crear una política para los puntos de enlace de Amazon VPC para SageMaker IA con el fin de especificar lo siguiente:

-

La entidad principal que puede realizar acciones.

-

Las acciones que se pueden realizar.

-

Los recursos en los que se pueden llevar a cabo las acciones.

Para obtener más información, consulte Controlar el acceso a servicios con puntos de conexión de VPC en la Guía del usuario de Amazon VPC.

nota

Las políticas de puntos finales de VPC no son compatibles con los puntos de enlace de tiempo de ejecución de SageMaker IA del Estándar Federal de Procesamiento de Información (FIPS) para runtime_InvokeEndpoint.

El siguiente ejemplo de política de punto final de VPC especifica que todos los usuarios que tienen acceso al punto final de la interfaz de VPC pueden invocar el SageMaker punto final hospedado por IA denominado. myEndpoint

{ "Statement": [ { "Action": "sagemaker:InvokeEndpoint", "Effect": "Allow", "Resource": "arn:aws:sagemaker:us-west-2:123456789012:endpoint/myEndpoint", "Principal": "*" } ] }

En este ejemplo, los siguientes se deniegan:

-

Otras acciones SageMaker de la API, como y.

sagemaker:CreateEndpointsagemaker:CreateTrainingJob -

Invocar puntos finales alojados en SageMaker IA distintos de.

myEndpoint

nota

En este ejemplo, los usuarios aún pueden realizar otras acciones de SageMaker API desde fuera de la VPC. Para obtener información acerca de cómo restringir las llamadas a la API a estos desde la VPC, consulte Controle el acceso a la API de SageMaker IA mediante políticas basadas en la identidad.

Cree una política de puntos de conexión de VPC para Amazon Feature Store SageMaker

Para crear un punto de enlace de VPC para Amazon SageMaker Feature Store, utilice la siguiente plantilla de punto de enlace y sustituya la suya por: VPC_Endpoint_ID.api Region

VPC_Endpoint_ID.api.featurestore-runtime.sagemaker.Region.vpce.amazonaws.com

Conexión de su red privada a su VPC

Para llamar a la SageMaker API y a SageMaker AI Runtime a través de su VPC, debe conectarse desde una instancia que esté dentro de la VPC o conectar su red privada a su VPC mediante un () o. AWS Virtual Private Network AWS VPN AWS Direct Connect Para obtener más información AWS VPN, consulte Conexiones VPN en la Guía del usuario de Amazon Virtual Private Cloud. Para obtener más información AWS Direct Connect, consulte Creación de una conexión en la Guía del usuario de AWS Direct Connect.