Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

¿Qué hay en un secreto de Secrets Manager?

En Secrets Manager, un secreto comprende la información secreta, el valor secreto, además de los metadatos sobre ese secreto. Un valor secreto puede ser de tipo cadena o binario.

Para almacenar varios valores de tipo cadena en un secreto, se recomienda utilizar una cadena de texto JSON con pares clave-valor, por ejemplo:

{ "host" : "ProdServer-01.databases.example.com", "port" : "8888", "username" : "administrator", "password" : "EXAMPLE-PASSWORD", "dbname" : "MyDatabase", "engine" : "mysql" }

Si desea activar la rotación automática para un secreto de base de datos, este debe contener la información de conexión a la base de datos en la estructura JSON correcta. Para obtener más información, consulte Estructura JSON de los secretos de AWS Secrets Manager.

Metadatos

Entre los metadatos de un secreto se encuentran los siguientes:

-

Un Nombre de recurso de Amazon (ARN) con el siguiente formato:

arn:aws:secretsmanager:<Region>:<AccountId>:secret:SecretName-6RandomCharactersSecrets Manager incluye seis caracteres de asignación al azar al final del nombre del secreto para garantizar que el ARN del secreto sea único. Si se elimina el secreto original y, a continuación, se crea un secreto nuevo con el mismo nombre, ambos tendrán ARN diferentes debido a estos caracteres. Los usuarios con acceso al secreto anterior no tienen acceso automático al secreto nuevo porque los ARN son diferentes.

-

El nombre del secreto, una descripción, una política de recursos y las etiquetas.

-

El ARN para una clave de cifrado, una AWS KMS key que Secrets Manager utiliza para cifrar y descifrar el valor del secreto. Secrets Manager almacena texto secreto en un formato cifrado y cifra el secreto en tránsito. Consulte Cifrado y descifrado de secretos en AWS Secrets Manager.

-

Información sobre cómo rotar el secreto, si configura la rotación. Consulte Rotar secretos de AWS Secrets Manager.

Secrets Manager utiliza políticas de permisos de IAM para garantizar que solo los usuarios autorizados tengan acceso al secreto y puedan modificarlo. Consulte Autenticación y control de acceso para AWS Secrets Manager.

Un secreto tiene versiones que tienen copias del valor cifrado del secreto. Cuando se cambia el valor secreto, o el secreto es rotado, el Secrets Manager crea una nueva versión. Consulte Versiones de un secreto.

Puede usar un secreto en varias Regiones de AWS por replicación. Cuando se replica un secreto, se crea una copia del secreto original o secreto principal llamada secreto réplica. El secreto réplica permanece vinculado al secreto principal. Consulte Replicar secretos de AWS Secrets Manager en todas las regiones.

Consulte Administrar secretos con AWS Secrets Manager.

Versiones de un secreto

Un secreto tiene versiones que tienen copias del valor cifrado del secreto. Cuando se cambia el valor secreto, o el secreto es rotado, el Secrets Manager crea una nueva versión.

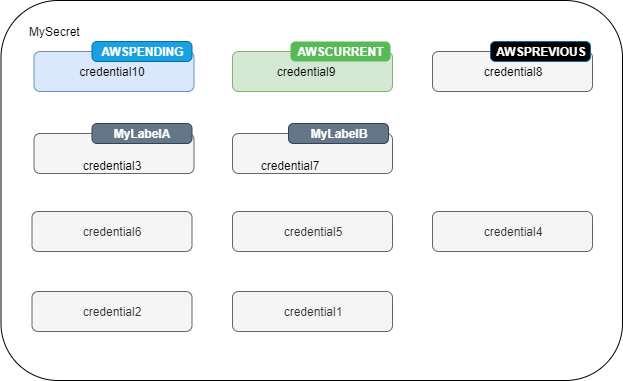

Secrets Manager no almacena ningún historial lineal de secretos junto con las versiones. En cambio, etiqueta tres versiones específicas para hacer un seguimiento de ellas:

Versión actual:

AWSCURRENTVersión anterior:

AWSPREVIOUSVersión pendiente (durante la rotación):

AWSPENDING

Un secreto siempre tiene una versión con la etiqueta AWSCURRENT y Secrets Manager devuelve esa versión de forma predeterminada cuando se recupera el valor del secreto.

Para etiquetar versiones con sus propias etiquetas, llame a update-secret-version-stage en la AWS CLI. Puede adjuntar hasta 20 etiquetas a versiones en un secreto. Dos versiones de un secreto no puede tener la misma etiqueta provisional. Las versiones pueden tener varias etiquetas.

Secrets Manager nunca elimina las versiones etiquetadas, pero las versiones sin etiquetar se consideran obsoletas. Secrets Manager elimina las versiones obsoletas cuando hay más de 100. Secrets Manager no elimina versiones creadas hace menos de 24 horas.

En la siguiente ilustración, se muestra un secreto que tiene versiones etiquetadas por AWS y versiones etiquetadas por el cliente. Las versiones sin etiquetas se consideran obsoletas y Secrets Manager las eliminará en algún momento.