Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración de un emisor de tokens de confianza

Para permitir la propagación de identidad confiable para una aplicación que se autentica externamente en IAM Identity Center, uno o más administradores deben configurar un emisor de token de confianza. Un emisor de tokens de confianza es un servidor de autorización OAuth 2.0 que emite tokens a las aplicaciones que inician solicitudes (solicitudes de solicitudes). Los tokens autorizan a estas aplicaciones a iniciar solicitudes en nombre de sus usuarios a una aplicación receptora (un AWS servicio).

Temas

- Coordinación de los roles y responsabilidades de administración

- Tareas para configurar un emisor de tokens de confianza

- ¿Cómo añadir un emisor de token de confianza a la consola de IAM Identity Center

- Cómo ver o editar la configuración del emisor de token de confianza en la consola de IAM Identity Center

- Proceso de configuración y flujo de solicitud para las aplicaciones que utilizan un emisor de tokens de confianza

Coordinación de los roles y responsabilidades de administración

En algunos casos, un único administrador puede realizar todas las tareas necesarias para configurar un emisor de tokens de confianza. Si varios administradores realizan estas tareas, es necesario que haya una estrecha coordinación. En la siguiente tabla se describe cómo varios administradores pueden coordinarse para configurar un emisor de token de confianza y configurar un AWS servicio para usarlo.

nota

La aplicación puede ser cualquier AWS servicio que esté integrado con IAM Identity Center y permita la propagación de identidades confiables.

Para obtener más información, consulte Tareas para configurar un emisor de tokens de confianza.

| Rol | Realiza estas tareas | Se coordina con |

|---|---|---|

| IAMAdministrador de Identity Center |

Agrega el IdP externo como emisor de token de confianza a la consola de IAM Identity Center. Ayuda a configurar el mapeo de atributos correcto entre IAM Identity Center y el IdP externo. Notifica al administrador del AWS servicio cuando el emisor del token de confianza se agrega a la consola de IAM Identity Center. |

Administrador del IdP externo (emisor de tokens de confianza) AWS administrador del servicio |

| Administrador del IdP externo (emisor de tokens de confianza) |

Configura el IdP externo para emitir los tokens. Ayuda a configurar el mapeo de atributos correcto entre IAM Identity Center y el IdP externo. Proporciona el nombre de la audiencia (notificación de audiencia) al administrador del servicio de AWS . |

IAMAdministrador del Centro de Identidad AWS administrador de servicios |

| AWS administrador de servicios |

Busca en la consola AWS de servicio el emisor del token de confianza. El emisor del token de confianza estará visible en la consola de AWS servicio después de que el administrador de IAM Identity Center lo agregue a la consola de IAM Identity Center. Configura el AWS servicio para que utilice el emisor de token de confianza. |

IAMAdministrador del Centro de Identidad Administrador del IdP externo (emisor de tokens de confianza) |

Tareas para configurar un emisor de tokens de confianza

Para configurar un emisor de token de confianza, un administrador del Centro de IAM Identidad, un administrador de IdP externo (emisor de token de confianza) y un administrador de aplicaciones deben realizar las siguientes tareas.

nota

La aplicación puede ser cualquier AWS servicio que esté integrado con IAM Identity Center y permita la propagación de identidades de forma fiable.

-

Agregue el emisor de token de confianza a IAM Identity Center: el administrador de IAM Identity Center agrega el emisor de token de confianza mediante la consola de IAM Identity Center o. APIs Esta configuración requiere especificar lo siguiente:

-

El nombre del emisor de tokens de confianza.

-

El punto final de OIDC detección URL (en la consola de IAM Identity Center, URL se denomina emisor URL). Solo se debe poder acceder al punto de conexión de detección a través de los puertos 80 y 443.

-

Asignación de atributos para la búsqueda de usuarios. Esta asignación de atributos se utiliza en una notificación del token que ha generado el emisor de tokens de confianza. El valor de la reclamación se utiliza para buscar en IAM Identity Center. La búsqueda utiliza el atributo especificado para recuperar un único usuario en IAM Identity Center.

-

-

Conectar el AWS servicio a IAM Identity Center: el administrador del AWS servicio debe conectar la aplicación a IAM Identity Center mediante la consola de la aplicación o la aplicaciónAPIs.

Una vez que el emisor del token de confianza se agrega a la consola de IAM Identity Center, también está visible en la consola de AWS servicio y disponible para que el administrador del AWS servicio lo seleccione.

-

Configure el uso del intercambio de tokens: en la consola de AWS servicio, el administrador del AWS servicio configura el AWS servicio para que acepte los tokens emitidos por el emisor de token de confianza. Estos tokens se intercambian por tokens generados por IAM Identity Center. Para ello, es necesario especificar el nombre del emisor de los tokens de confianza del paso 1 y el valor reclamado en AUD que corresponde al AWS servicio.

El emisor de tokens de confianza coloca el valor de la notificación de audiencia en el token que emite para indicar que el token está destinado a que lo utilice el servicio de AWS . Para obtener este valor, póngase en contacto con el administrador del emisor de tokens de confianza.

¿Cómo añadir un emisor de token de confianza a la consola de IAM Identity Center

En una organización que tiene varios administradores, esta tarea la realiza un administrador de IAM Identity Center. Si es el administrador del Centro de IAM Identidad, debe elegir qué IdP externo usar como emisor de token de confianza.

Para añadir un emisor de token de confianza a la consola de Identity Center IAM

-

Abra la consola de IAM Identity Center.

-

Elija Configuración.

-

En la página de configuración, seleccione la pestaña Autenticación.

-

En Emisores de tokens de confianza, seleccione Crear emisor de tokens de confianza.

-

En la página Configurar un IdP externo para emitir tokens de confianza, en Detalles del emisor del token de confianza, haga lo siguiente:

-

En el caso del emisor URL, especifique la OIDC detección URL del IdP externo que emitirá los tokens para la propagación de identidades confiables. Debe especificar el punto final URL de detección hasta el punto final y el punto final.

.well-known/openid-configurationEl administrador del IdP externo puede proporcionarlo. URLnota

Nota: Esto URL debe coincidir con la afirmación del emisor (iss) URL en los tokens que se emiten con el fin de propagar la identidad de forma fiable.

-

En el nombre del emisor de token de confianza, introduzca un nombre para identificar a este emisor de token de confianza en IAM Identity Center y en la consola de aplicaciones.

-

-

En Asignar atributos, haga lo siguiente:

-

En el campo Atributo de proveedor de identidad, seleccione un atributo de la lista para asignarlo a un atributo del almacén de identidades de IAM Identity Center.

-

En el IAMcaso del atributo Identity Center, seleccione el atributo correspondiente para la asignación de atributos.

-

-

En Etiquetas (opcional), seleccione Agregar etiqueta nueva y especifique un valor para Clave y, si lo desea, para Valor.

Para obtener más información acerca de las etiquetas, consulte Etiquetado de recursos de AWS IAM Identity Center.

-

Seleccione Crear emisor de tokens de confianza.

-

Cuando termine de crear el emisor de tokens de confianza, póngase en contacto con el administrador de la aplicación para que sepa el nombre del emisor de tokens de confianza y así pueda confirmar que está visible en la consola correspondiente.

-

El administrador de la aplicación debe seleccionar este emisor de tokens de confianza en la consola correspondiente para permitir que los usuarios accedan a la aplicación desde las aplicaciones que están configuradas para la propagación de identidades de confianza.

Cómo ver o editar la configuración del emisor de token de confianza en la consola de IAM Identity Center

Tras añadir un emisor de token de confianza a la consola de IAM Identity Center, puede ver y editar la configuración correspondiente.

Si tiene previsto editar la configuración del emisor de tokens de confianza, tenga en cuenta que si lo hace, los usuarios podrían perder el acceso a cualquier aplicación que esté configurada para utilizar el emisor de tokens de confianza. Para evitar interrumpir el acceso de los usuarios, le recomendamos que se ponga en contacto con los administradores de cualquier aplicación que esté configurada para usar el emisor de tokens de confianza antes de editar la configuración.

Para ver o editar la configuración del emisor de token de confianza en la consola de IAM Identity Center

-

Abra la consola de IAM Identity Center.

-

Elija Configuración.

-

En la página de configuración, seleccione la pestaña Autenticación.

-

En Emisores de tokens de confianza, seleccione el emisor de tokens de confianza que desee ver o editar.

-

Seleccione Acciones y, a continuación, Editar.

-

En la página Editar emisor de tokens de confianza, consulte o edite la configuración según sea necesario. Puede editar el nombre del emisor de tokens de confianza, las asignaciones de atributos y las etiquetas.

-

Elija Guardar cambios.

-

En el cuadro de diálogo Editar emisor de tokens de confianza, se le pedirá que confirme que desea realizar cambios. Elija Confirmar.

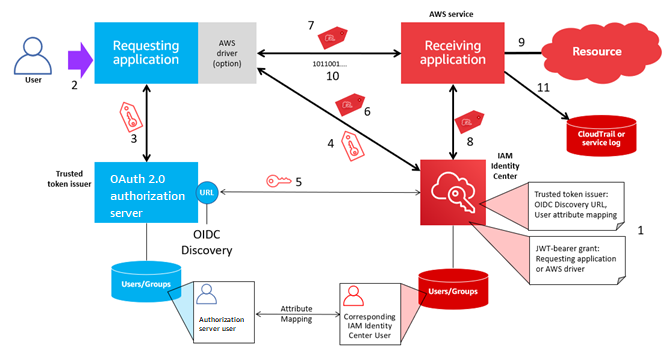

Proceso de configuración y flujo de solicitud para las aplicaciones que utilizan un emisor de tokens de confianza

En esta sección se describe el proceso de configuración y el flujo de solicitud para las aplicaciones que utilizan un emisor de tokens de confianza para la propagación de identidades de confianza. En el diagrama siguiente se proporciona una descripción general de este proceso.

En los pasos siguientes tiene más información sobre este proceso.

-

Configure IAM Identity Center y la aplicación AWS gestionada de recepción para utilizar un emisor de token de confianza. Para obtener más información, consulte Tareas para configurar un emisor de tokens de confianza.

-

El flujo de solicitud comienza cuando un usuario abre la aplicación solicitante.

-

La aplicación solicitante solicita un token al emisor del token de confianza para iniciar las solicitudes a la aplicación AWS gestionada receptora. Si el usuario aún no se ha autenticado, este proceso desencadena un flujo de autenticación. El token contiene la siguiente información:

-

El asunto del usuario.

-

El atributo que IAM Identity Center usa para buscar al usuario correspondiente en IAM Identity Center.

-

Una notificación de audiencia que contiene un valor que el emisor de tokens de confianza asocia a la aplicación administrada por AWS receptora. Si hay otras afirmaciones, IAM Identity Center no las utiliza.

-

-

La aplicación solicitante, o el AWS controlador que utiliza, pasa el token a IAM Identity Center y solicita que se cambie por un token generado por IAM Identity Center. Si usa un AWS controlador, es posible que deba configurarlo para este caso de uso. Para obtener más información, consulte la documentación de la aplicación AWS gestionada correspondiente.

-

IAMIdentity Center usa el punto final de OIDC Discovery para obtener la clave pública que puede usar para verificar la autenticidad del token. IAM A continuación, Identity Center hace lo siguiente:

-

Verifica el token.

-

Busca en el directorio de Identity Center. Para ello, IAM Identity Center utiliza el atributo mapeado especificado en el token.

-

Verifica que el usuario está autorizado para acceder a la aplicación receptora. Si la aplicación AWS gestionada está configurada para requerir asignaciones a usuarios y grupos, el usuario debe tener una asignación directa o basada en grupos a la aplicación; de lo contrario, se deniega la solicitud. Si la aplicación administrada por AWS está configurada para no requerir asignaciones de usuarios ni grupos, el procesamiento continúa.

nota

AWS los servicios tienen una configuración predeterminada que determina si las asignaciones son necesarias para los usuarios y los grupos. Le recomendamos que no modifique la configuración Requerir asignaciones de estas aplicaciones si tiene previsto utilizarlas con la propagación de identidades de confianza. Incluso si ha configurado permisos detallados que permiten a los usuarios acceder a recursos de la aplicación específica, la modificación de la configuración Requerir asignaciones puede provocar un comportamiento inesperado, como la interrupción del acceso de los usuarios a estos recursos.

-

Comprueba que la aplicación solicitante esté configurada para utilizar ámbitos válidos para la aplicación AWS gestionada receptora.

-

-

Si los pasos de verificación anteriores se realizan correctamente, IAM Identity Center crea un nuevo token. El nuevo token es un token opaco (cifrado) que incluye la identidad del usuario correspondiente en IAM Identity Center, la audiencia (Aud) de la aplicación AWS gestionada receptora y los ámbitos que la aplicación solicitante puede utilizar al realizar solicitudes a la aplicación AWS gestionada receptora.

-

La aplicación solicitante, o el controlador que utiliza, inicia una solicitud de recursos a la aplicación receptora y pasa el token que IAM Identity Center generó a la aplicación receptora.

-

La aplicación receptora realiza llamadas a IAM Identity Center para obtener la identidad del usuario y los ámbitos codificados en el token. También puede realizar solicitudes para obtener los atributos del usuario o la pertenencia del usuario a grupos desde el directorio de Identity Center.

-

La aplicación receptora utiliza su configuración de autorización para determinar si el usuario está autorizado a acceder al recurso de la aplicación solicitado.

-

Si el usuario está autorizado a acceder al recurso de la aplicación solicitado, la aplicación receptora responde a la solicitud.

-

La identidad del usuario, las acciones realizadas en su nombre y otros eventos registrados en los registros de la aplicación receptora y los eventos de CloudTrail. La forma específica en que se registra esta información varía en función de la aplicación.