Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Acceder a los recursos en otras funciones de Cuentas de AWS in Step Functions

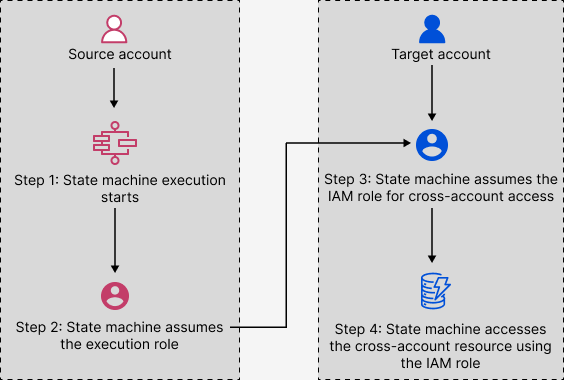

Step Functions proporciona acceso multicuenta a los recursos configurados Cuentas de AWS en diferentes flujos de trabajo. Con las integraciones de servicios de Step Functions, puedes invocar cualquier AWS recurso multicuenta, incluso si Servicio de AWS no es compatible con políticas basadas en recursos o llamadas entre cuentas.

Por ejemplo, supongamos que tiene dos, denominados Desarrollo y Cuentas de AWS Pruebas, al mismo tiempo. Región de AWS Al utilizar el acceso entre cuentas, el flujo de trabajo de la cuenta Desarrollo puede acceder a recursos, como los buckets de Amazon S3, las tablas de Amazon DynamoDB y las funciones de Lambda, que estén disponibles en la cuenta Pruebas.

importante

IAMlas funciones y las políticas basadas en recursos delegan el acceso a las cuentas únicamente dentro de una única partición. Suponga, por ejemplo, que tiene una cuenta en EE. UU. Oeste (Norte de California) en la partición estándar aws. También tiene una cuenta en China (Pekín) en la partición aws-cn. No puede utilizar una política de Amazon S3 basada en recursos en su cuenta en China (Pekín) para permitir el acceso a los usuarios de su cuenta aws estándar.

Para obtener más información sobre el acceso entre cuentas, consulte la Lógica de evaluación de políticas entre cuentas en la Guía del usuario. IAM

Aunque cada una Cuenta de AWS mantiene el control total sobre sus propios recursos, con Step Functions, puede reorganizar, intercambiar, añadir o eliminar pasos de sus flujos de trabajo sin necesidad de personalizar ningún código. Puede hacerlo incluso cuando cambien los procesos o evolucionen las aplicaciones.

También puede invocar ejecuciones de máquinas de estado anidadas para que estén disponibles entre diferentes cuentas. Al hacerlo así, separa y aísla los flujos de trabajo de manera eficiente. Cuando se utiliza el patrón de integración de servicios .sync en los flujos de trabajo que acceden a otro flujo de trabajo de Step Functions en una cuenta diferente, Step Functions utiliza un sondeo que consume la cuota asignada. Para obtener más información, consulte Ejecutar un trabajo (.sync).

nota

Actualmente, la AWS SDK integración entre regiones y el acceso a los AWS recursos entre regiones no están disponibles en Step Functions.

Contenido

Conceptos clave de este tema

- Rol de ejecución

-

Un IAM rol que Step Functions utiliza para ejecutar código y acceder a AWS los recursos, como la acción Invoke de la AWS Lambda función.

- Integración con los servicios

-

APILas acciones de AWS SDK integración a las que se puede llamar desde un

Taskestado de sus flujos de trabajo. - cuenta de origen

Y Cuenta de AWS que es propietario de la máquina de estados y que ha comenzado su ejecución.

- cuenta de destino

Y Cuenta de AWS a la que se hacen llamadas entre cuentas.

- rol de destino

Una IAM función en la cuenta de destino que asume la máquina de estado para realizar llamadas a los recursos que son propiedad de la cuenta de destino.

- Ejecutar un trabajo (.sync)

Un patrón de integración de servicios que se utiliza para llamar a servicios, como AWS Batch. También hace que una máquina de estado de Step Functions espere a que se complete un trabajo antes de pasar al siguiente estado. Para indicar que Step Functions debe esperar, añada el sufijo

.syncal campoResourcede la definición de estadoTask.

Invocación de recursos entre cuentas

Para invocar un recurso entre cuentas en los flujos de trabajo, haga lo siguiente:

Cree un IAM rol en la cuenta de destino que contenga el recurso. Esta función otorga a la cuenta de origen, que contiene la máquina de estado, permisos para acceder a los recursos de la cuenta de destino.

En la definición del

Taskestado, especifique la IAM función de destino que asumirá la máquina de estados antes de invocar el recurso multicuenta.Modifique la política de confianza del IAM rol de destino para permitir que la cuenta de origen asuma este rol temporalmente. La política de confianza debe incluir el nombre del recurso de Amazon (ARN) de la máquina de estados definida en la cuenta de origen. Además, defina los permisos adecuados en el IAM rol de destino para llamar al AWS recurso.

Actualice la función de ejecución de la cuenta de origen para incluir el permiso necesario para asumir la IAM función de destino.

Para ver un ejemplo, consulte Tutorial: Acceso a AWS recursos multicuenta en Step Functions.

nota

Puede configurar su máquina de estados para que asuma una IAM función de acceso a los recursos desde varios Cuentas de AWS. Sin embargo, una máquina de estados solo puede asumir una IAM función en un momento dado.