Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

AWSPremiumSupport-DDoSResiliencyAssessment

Descripción

El AWSPremiumSupport-DDoSResiliencyAssessment manual de AWS Systems Manager automatización le ayuda a comprobar las vulnerabilidades de DDo S y a configurar los recursos de acuerdo con la AWS Shield Advanced protección que tenga. Cuenta de AWS Proporciona un informe sobre los ajustes de configuración de los recursos que son vulnerables a los ataques distribuidos de denegación de servicio (DDoS). Se utiliza para recopilar, analizar y evaluar los siguientes recursos: Amazon Route 53, Amazon Load Balancers, Amazon CloudFront distributions AWS Global Accelerator y AWS Elastic IPs para sus ajustes de configuración, de acuerdo con las prácticas recomendadas de protección. AWS Shield Advanced El informe de configuración final está disponible en el bucket de Amazon S3 de su elección como archivo HTML.

¿Cómo funciona?

Este manual contiene una serie de comprobaciones para comprobar los distintos tipos de recursos que están habilitados para el acceso público y si tienen las protecciones configuradas según las recomendaciones del documento técnico sobre las mejores prácticas de Estados AWS DDo Unidos. El manual de procedimientos realiza lo siguiente:

-

Comprueba si la suscripción a está habilitada. AWS Shield Advanced

-

Si está habilitada, busca si hay algún recurso protegido por Shield Advanced.

-

Busca todos los recursos mundiales y regionales en Cuenta de AWS y comprueba si están protegidos por Shield.

-

Requiere los parámetros del tipo de recurso para la evaluación, el nombre del bucket de Amazon S3 y el Cuenta de AWS ID del bucket de Amazon S3 (S3BucketOwner).

-

Regresa los resultados como un informe HTML almacenado en el bucket de Amazon S3 proporcionado.

Los parámetros de entrada AssessmentType deciden si se realizarán las comprobaciones de todos los recursos. De forma predeterminada, el manual de procedimientos comprueba todos los tipos de recursos. Si solo se selecciona el parámetro GlobalResources o RegionalResources, el manual de procedimientos comprueba únicamente los tipos de recursos seleccionados.

importante

-

El acceso a los manuales de procedimientos de

AWSPremiumSupport-*requiere una suscripción a Enterprise o Business Support. Para obtener más información, consulte Comparar planes de Soporte. -

Este manual de procedimientos requiere una suscripción AWS Shield Advanced de

ACTIVE.

Ejecuta esta automatización (consola)

Tipo de documento

Automatización

Propietario

Amazon

Plataformas

Linux, macOS, Windows

Parámetros

-

AutomationAssumeRole

Tipo: cadena

Descripción: (opcional) el Nombre de recurso de Amazon (ARN) del rol de AWS Identity and Access Management (IAM) que permite a Systems Manager Automation realizar las acciones en su nombre. Si no se especifica ningún rol, Systems Manager Automation utiliza los permisos del usuario que comienza este manual de procedimientos.

-

AssessmentType

Tipo: cadena

Descripción: (opcional) Determina el tipo de recursos que se evaluarán para la evaluación de resiliencia DDo S. De forma predeterminada, el manual de procedimientos evaluará los recursos tanto globales como regionales. Para los recursos regionales, el manual de procedimientos describe todos los equilibradores de carga de aplicaciones (ALB) y redes (NLB), así como todo el grupo de escalado automático de su Cuenta de AWS/región.

Valores válidos:

['Global Resources', 'Regional Resources', 'Global and Regional Resources']Predeterminado: recursos globales y regionales

-

S3 BucketName

Tipo:

AWS::S3::Bucket::NameDescripción: (obligatorio) el nombre del bucket de Amazon S3 en el que se cargará el informe.

Valor permitido:

^[0-9a-z][a-z0-9\-\.]{3,63}$ -

S3 BucketOwnerAccount

Tipo: cadena

Descripción: (opcional) El Cuenta de AWS propietario del bucket de Amazon S3. Especifique este parámetro si el bucket de Amazon S3 pertenece a otro; de lo contrario Cuenta de AWS, puede dejar este parámetro en blanco.

Valor permitido:

^$|^[0-9]{12,13}$ -

S3 BucketOwnerRoleArn

Tipo:

AWS::IAM::Role::ArnDescripción: (opcional) El ARN de un rol de IAM con permisos para describir el bucket de Amazon S3 y Cuenta de AWS bloquear la configuración de acceso público si el bucket está en otro. Cuenta de AWS Si no se especifica este parámetro, el manual de procedimientos utilizará

AutomationAssumeRoleo el usuario de IAM que inició este manual de procedimientos (siAutomationAssumeRoleno se especifica). Por favor consulte la sección de permisos necesarios en la descripción del manual de procedimientos.Valor permitido:

^$|^arn:(aws|aws-cn|aws-us-gov|aws-iso|aws-iso-b):iam::[0-9]{12,13}:role/.*$ -

S3 BucketPrefix

Tipo: cadena

Descripción: (opcional) el prefijo de la ruta dentro de Amazon S3 para almacenar los resultados.

Valor permitido:

^[a-zA-Z0-9][-./a-zA-Z0-9]{0,255}$|^$

Permisos de IAM necesarios

El parámetro AutomationAssumeRole requiere las siguientes acciones para utilizar el manual de procedimientos correctamente.

-

autoscaling:DescribeAutoScalingGroups -

cloudfront:ListDistributions -

ec2:DescribeAddresses -

ec2:DescribeNetworkAcls -

ec2:DescribeInstances -

elasticloadbalancing:DescribeLoadBalancers -

elasticloadbalancing:DescribeTargetGroups -

globalaccelerator:ListAccelerators -

iam:GetRole -

iam:ListAttachedRolePolicies -

route53:ListHostedZones -

route53:GetHealthCheck -

shield:ListProtections -

shield:GetSubscriptionState -

shield:DescribeSubscription -

shield:DescribeEmergencyContactSettings -

shield:DescribeDRTAccess -

waf:GetWebACL -

waf:GetRateBasedRule -

wafv2:GetWebACL -

wafv2:GetWebACLForResource -

waf-regional:GetWebACLForResource -

waf-regional:GetWebACL -

s3:ListBucket -

s3:GetBucketAcl -

s3:GetBucketLocation -

s3:GetBucketPublicAccessBlock -

s3:GetBucketPolicyStatus -

s3:GetBucketEncryption -

s3:GetAccountPublicAccessBlock -

s3:PutObject

Ejemplo de política de IAM para el rol Automation Assume

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetAccountPublicAccessBlock" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:GetBucketPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:GetEncryptionConfiguration" ], "Resource": "arn:aws:s3:::<bucket-name>", "Effect": "Allow" }, { "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::<bucket-name>/*", "Effect": "Allow" }, { "Action": [ "autoscaling:DescribeAutoScalingGroups", "cloudfront:ListDistributions", "ec2:DescribeInstances", "ec2:DescribeAddresses", "ec2:DescribeNetworkAcls", "elasticloadbalancing:DescribeLoadBalancers", "elasticloadbalancing:DescribeTargetGroups", "globalaccelerator:ListAccelerators", "iam:GetRole", "iam:ListAttachedRolePolicies", "route53:ListHostedZones", "route53:GetHealthCheck", "shield:ListProtections", "shield:GetSubscriptionState", "shield:DescribeSubscription", "shield:DescribeEmergencyContactSettings", "shield:DescribeDRTAccess", "waf:GetWebACL", "waf:GetRateBasedRule", "wafv2:GetWebACL", "wafv2:GetWebACLForResource", "waf-regional:GetWebACLForResource", "waf-regional:GetWebACL" ], "Resource": "*", "Effect": "Allow" }, { "Action": "iam:PassRole", "Resource": "arn:aws:iam::123456789012:role/<AutomationAssumeRole-Name>", "Effect": "Allow" } ] }

Instrucciones

-

Navegue hasta AWSPremiumSupport-DDoSResiliencyAssessment

la AWS Systems Manager consola. -

Elija Ejecutar automatización

-

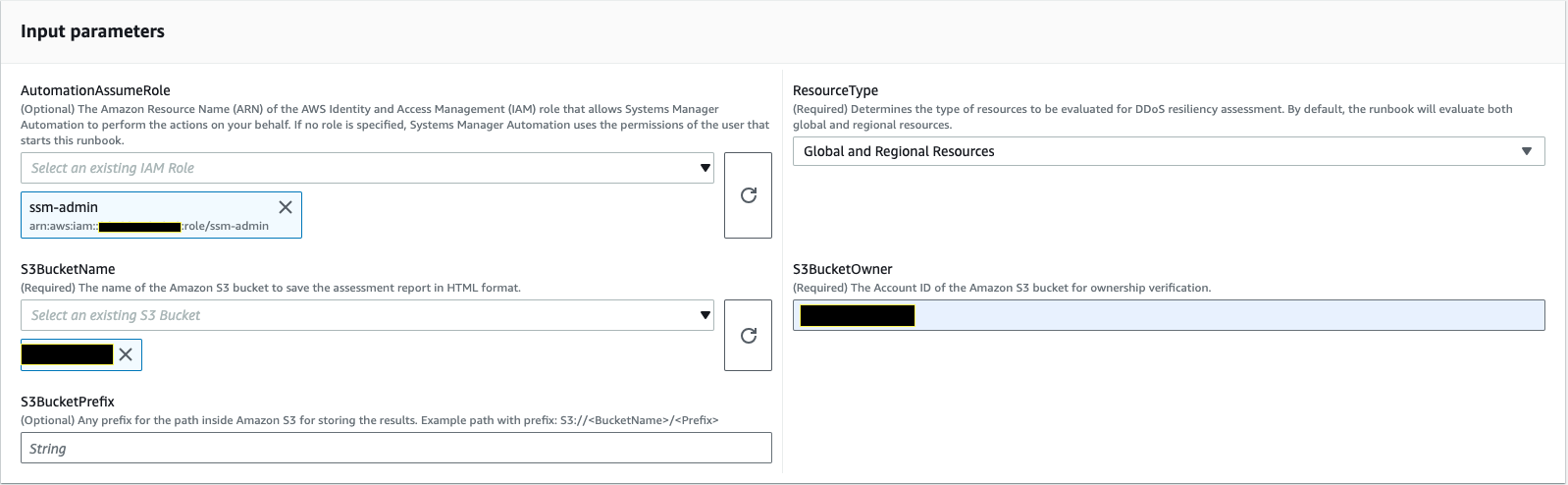

Para los parámetros de entrada, introduzca lo siguiente:

-

AutomationAssumeRole(Opcional):

El nombre de recurso de Amazon (ARN) del rol de AWS Identity and Access Management (IAM) que permite a Systems Manager Automation realizar las acciones en su nombre. Si no se especifica ningún rol, Systems Manager Automation utiliza los permisos del usuario que comienza este manual de procedimientos.

-

AssessmentType(Opcional):

Determina el tipo de recursos que se van a evaluar para la evaluación de la resiliencia DDo S. De forma predeterminada, el manual de procedimientos evalúa tanto los recursos globales como los regionales.

-

S3 BucketName (obligatorio):

El nombre del bucket de Amazon S3 para guardar el informe de evaluación en formato HTML.

-

S3 BucketOwner (opcional):

El Cuenta de AWS ID del bucket de Amazon S3 para verificar la propiedad. El Cuenta de AWS ID es obligatorio si el informe debe publicarse en un bucket de Amazon S3 multicuenta y es opcional si el bucket de Amazon S3 se encuentra en el mismo lugar donde se Cuenta de AWS inició la automatización.

-

S3 BucketPrefix (opcional):

Cualquier prefijo de la ruta dentro de Amazon S3 para almacenar los resultados.

-

-

Seleccione Ejecutar.

-

Se inicia la automatización.

-

Este documento realiza los siguientes pasos:

-

CheckShieldAdvancedState:

Comprueba si el bucket de Amazon S3 especificado en «S3BucketName» permite permisos de acceso de lectura o escritura anónimos o públicos, si el bucket tiene activado el cifrado en reposo y si el Cuenta de AWS ID proporcionado en «S3BucketOwner» es el propietario del bucket de Amazon S3.

-

S3BucketSecurityChecks:

Comprueba si el bucket de Amazon S3 especificado en «S3BucketName» permite permisos de acceso de lectura o escritura anónimos o públicos, si el bucket tiene activado el cifrado en reposo y si el Cuenta de AWS ID proporcionado en «S3BucketOwner» es el propietario del bucket de Amazon S3.

-

BranchOnShieldAdvancedStatus:

Ramifica los pasos del documento en función del estado de la suscripción AWS Shield Advanced o del estado de propiedad del bucket de Amazon S3.

-

ShieldAdvancedConfigurationReview:

Revisa las configuraciones de Shield Advanced para garantizar que estén presentes los detalles mínimos requeridos. Por ejemplo: el equipo de IAM Access for AWS Shield Response Team (SRT), los detalles de la lista de contactos y el estado de interacción proactiva del SRT.

-

ListShieldAdvancedProtections:

Muestra los recursos protegidos de Shield y crea un grupo de recursos protegidos para cada servicio.

-

BranchOnResourceTypeAndCount:

Ramifica los pasos del documento según el valor del parámetro Resource Type y la cantidad de recursos globales protegidos por Shield.

-

ReviewGlobalResources:

Revisa los recursos globales protegidos de Shield Advanced, como las zonas alojadas, las CloudFront distribuciones y los aceleradores globales de Route 53.

-

BranchOnResourceType:

Ramifica los pasos del documento en función de las selecciones de tipo de recurso, ya sean globales, regionales o ambas.

-

ReviewRegionalResources:

Revisa los recursos regionales protegidos de Shield Advanced, como los balanceadores de carga de aplicaciones, los balanceadores de carga de red, los balanceadores de carga clásicos y las instancias de Amazon Elastic Compute Cloud (Amazon EC2) (Elastic). IPs

-

SendReportToS3:

Carga los detalles del informe de evaluación DDo S en el bucket de Amazon S3.

-

-

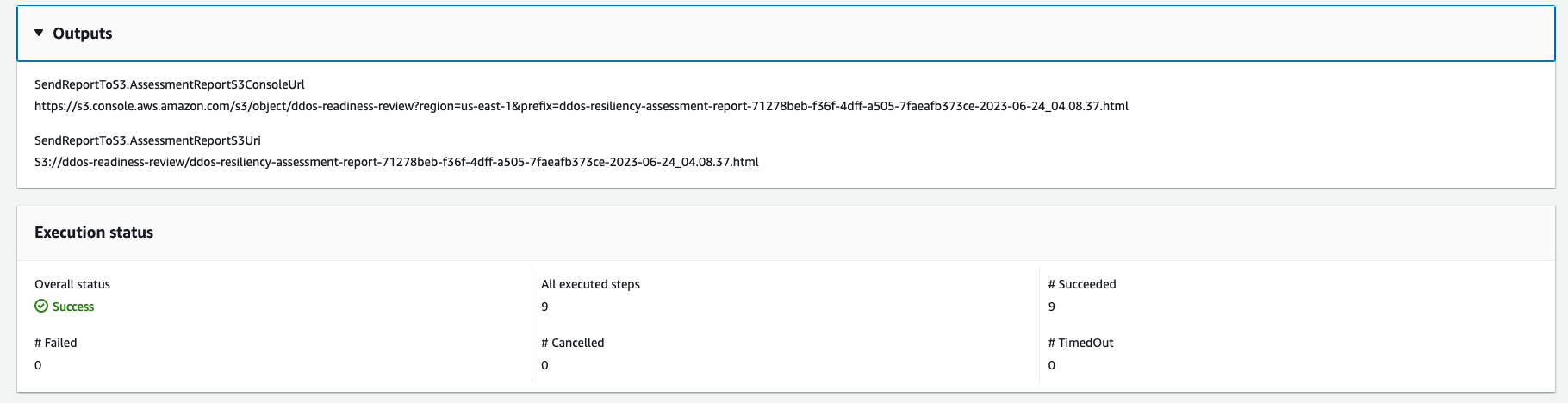

Una vez completado, el URI del archivo HTML del informe de evaluación se proporciona en el bucket de Amazon S3:

Enlace a la consola S3 y URI de Amazon S3 para el informe sobre la ejecución correcta del manual de procedimientos

Referencias

Automatización de Systems Manager

AWS documentación de servicio