Configuración de SSM Agent para utilizar un proxy en nodos de Linux

Puede configurar AWS Systems Manager Agent (SSM Agent) para que se comunique a través de un proxy HTTP, mediante la creación de un archivo de configuración de anulación y la inclusión de las configuraciones http_proxy, https_proxy y no_proxy en el archivo. Un archivo de anulación también guarda la configuración del proxy si se instalan las versiones nuevas o anteriores del SSM Agent. En esta sección, se incluyen procedimientos para crear un archivo de anulación en los entornos upstart y systemd. Si piensa utilizar Session Manager, tenga en cuenta que los servidores proxy HTTPS no son compatibles.

Temas

Configurar el SSM Agent para utilizar un proxy (upstart)

Utilice el siguiente procedimiento para crear un archivo de configuración de anulación para un entorno upstart.

Para configurar SSM Agent para utilizar un proxy (upstart)

-

Conéctese a la instancia administrada en la que ha instalado SSM Agent.

-

Abra un editor simple como VIM y, en función de si utiliza un servidor proxy HTTP o un servidor proxy HTTPS, agregue una de las siguientes configuraciones.

Para un servidor proxy HTTP:

env http_proxy=http://hostname:portenv https_proxy=http://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)Para un servidor proxy HTTPS:

env http_proxy=http://hostname:portenv https_proxy=https://hostname:portenv no_proxy=IP address for instance metadata services (IMDS)importante

Agregue el valor

no_proxyal archivo y especifique la dirección IP. La dirección IP deno_proxyes el punto de conexión de los servicios de metadatos de instancias (IMDS) de Systems Manager. Si no especificano_proxy, las llamadas a Systems Manager adoptan la identidad del servicio del proxy (si la opción alternativa de IMDSv1 está habilitada) o se produce un error en las llamadas a Systems Manager (si se aplica IMDSv2).-

Para IPv4, especifique

no_proxy=169.254.169.254. -

Para IPv6, especifique

no_proxy=[fd00:ec2::254]. La dirección IPv6 del servicio de metadatos de instancia es compatible con los comandos IMDSv2. Solo se puede acceder a la dirección IPv6 en instancias integradas en AWS Nitro System. Para obtener más información, consulte Funcionamiento de Servicio de metadatos de instancia versión 2 en la Guía del usuario de Amazon EC2.

-

-

Guarde el archivo con el nombre

amazon-ssm-agent.overrideen la siguiente ubicación:/etc/init/ -

Detenga y reinicie SSM Agent con los siguientes comandos.

sudo service stop amazon-ssm-agent sudo service start amazon-ssm-agent

nota

Para obtener más información sobre el uso de archivos .override en entornos Upstart, consulte init: Upstart init daemon job configuration

Configurar el SSM Agent para utilizar un proxy (systemd)

Utilice el siguiente procedimiento para configurar SSM Agent para utilizar un proxy en un entorno systemd.

nota

Algunos de los pasos de este procedimiento contienen instrucciones explícitas para las instancias de Ubuntu Server donde SSM Agent se instaló mediante Snap.

-

Conéctese a la instancia en la que ha instalado el SSM Agent.

-

Ejecute uno de los siguientes comandos, en función del tipo de sistema operativo.

-

En las instancias de Ubuntu Server donde SSM Agent se instala mediante un Snap:

sudo systemctl edit snap.amazon-ssm-agent.amazon-ssm-agentEn otros sistemas operativos:

sudo systemctl edit amazon-ssm-agent

-

-

Abra un editor simple como VIM y, en función de si utiliza un servidor proxy HTTP o un servidor proxy HTTPS, agregue una de las siguientes configuraciones.

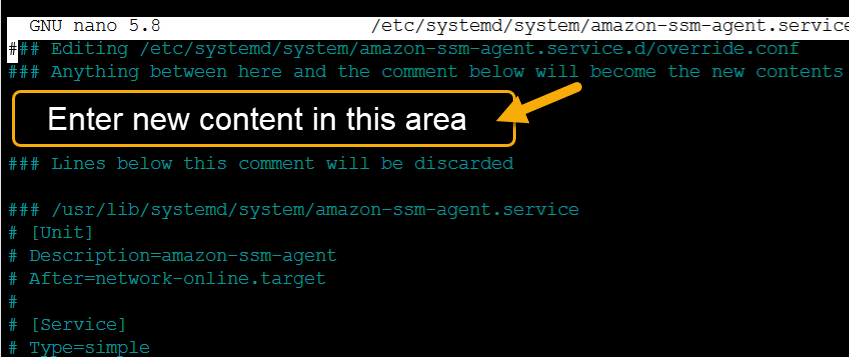

Asegúrese de introducir la información que aparece encima del comentario que dice “

### Lines below this comment will be discarded”, como se indica en la siguiente imagen.

Para un servidor proxy HTTP:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=http://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"Para un servidor proxy HTTPS:

[Service] Environment="http_proxy=http://hostname:port" Environment="https_proxy=https://hostname:port" Environment="no_proxy=IP address for instance metadata services (IMDS)"importante

Agregue el valor

no_proxyal archivo y especifique la dirección IP. La dirección IP deno_proxyes el punto de conexión de los servicios de metadatos de instancias (IMDS) de Systems Manager. Si no especificano_proxy, las llamadas a Systems Manager adoptan la identidad del servicio del proxy (si la opción alternativa de IMDSv1 está habilitada) o se produce un error en las llamadas a Systems Manager (si se aplica IMDSv2).-

Para IPv4, especifique

no_proxy=169.254.169.254. -

Para IPv6, especifique

no_proxy=[fd00:ec2::254]. La dirección IPv6 del servicio de metadatos de instancia es compatible con los comandos IMDSv2. Solo se puede acceder a la dirección IPv6 en instancias integradas en AWS Nitro System. Para obtener más información, consulte Funcionamiento de Servicio de metadatos de instancia versión 2 en la Guía del usuario de Amazon EC2.

-

-

Guarde los cambios. El sistema crea de forma automática uno de los siguientes archivos, en función del tipo de sistema operativo.

-

En las instancias de Ubuntu Server donde SSM Agent se instala mediante un Snap:

/etc/systemd/system/snap.amazon-ssm-agent.amazon-ssm-agent.service.d/override.conf -

En instancias de Amazon Linux 2 y Amazon Linux 2023:

/etc/systemd/system/amazon-ssm-agent.service.d/override.conf -

En otros sistemas operativos:

/etc/systemd/system/amazon-ssm-agent.service.d/amazon-ssm-agent.override

-

-

Reinicie SSM Agent con uno de los siguientes comandos, en función del tipo de sistema operativo.

-

En las instancias de Ubuntu Server donde se instala mediante un Snap:

sudo systemctl daemon-reload && sudo systemctl restart snap.amazon-ssm-agent.amazon-ssm-agent -

En otros sistemas operativos:

sudo systemctl daemon-reload && sudo systemctl restart amazon-ssm-agent

-

nota

Para obtener más información sobre cómo trabajar con archivos .override en entornos systemd, consulte Modificación de archivos de unidades existentes