Configuración de permisos de instancia requeridos para Systems Manager

De forma predeterminada, AWS Systems Manager no tiene permiso para realizar acciones en sus instancias. Puede proporcionar permisos de instancia a nivel de cuenta mediante un rol de AWS Identity and Access Management (IAM) o a nivel de instancia mediante un perfil de instancia. Si su caso de uso lo permite, le recomendamos que conceda el acceso a nivel de cuenta mediante la configuración de administración de host predeterminada.

nota

Puede omitir este paso y permitir que Systems Manager aplique por usted los permisos necesarios a las instancias cuando se configure la consola unificada. Para obtener más información, consulte Configuración de AWS Systems Manager.

Configuración recomendada para permisos de instancia de EC2

La configuración de administración de host predeterminada permite a Systems Manager administrar sus instancias de Amazon EC2 de forma automática. Tras activar esta configuración, todas las instancias que utilicen la versión 2 del servicio de metadatos de instancias (IMDSv2) en la Región de AWS y en la Cuenta de AWS con la versión 3.2.582.0 de SSM Agent o posterior instalada se convertirán automáticamente en instancias administradas. La configuración de administración de host predeterminada no admite la versión 1 del servicio de metadatos de instancias. Para obtener información sobre la transición a IMDSv2, consulte Transición al uso de Servicio de metadatos de instancia versión 2 en la Guía del usuario de Amazon EC2. Para obtener información sobre cómo comprobar la versión de SSM Agent instalada en la instancia, consulte Verificación del número de versión de SSM Agent. Para obtener información sobre cómo actualizar SSM Agent, consulte Actualización automática de SSM Agent. Entre los beneficios de administrar instancias, se incluyen los siguientes:

-

Conéctese a sus instancias de forma segura mediante Session Manager.

-

Realice escaneos de revisiones automatizados mediante Patch Manager.

-

Consulte información detallada sobre sus instancias mediante Systems Manager Inventory.

-

Realice un seguimiento y administre las instancias mediante Fleet Manager.

-

Mantenga SSM Agent actualizado automáticamente.

Fleet Manager, Inventario, Patch Manager y Session Manager son herramientas de AWS Systems Manager.

La configuración de administración de host predeterminada permite la administración de instancias sin el uso de perfiles de instancia y garantiza que Systems Manager tenga permisos para administrar todas las instancias de la región y la cuenta. Si los permisos proporcionados no son suficientes para su caso de uso, también puede agregar políticas al rol de IAM predeterminado creado en la configuración de administración de host predeterminada. Como alternativa, si no necesita permisos para todas las capacidades proporcionadas por el rol de IAM predeterminado, puede crear sus propias políticas y roles personalizados. Cualquier cambio realizado en el rol de IAM que elija para la configuración de administración de host predeterminada se aplica a todas las instancias de Amazon EC2 administradas en la región y la cuenta. Para obtener más información sobre la política utilizada por la configuración de administración de host predeterminada, consulte Política administrada por AWS: AmazonSSMManagedEC2InstanceDefaultPolicy. Para obtener más información sobre la configuración de administración de host predeterminada, consulte Administración automática de instancias EC2 con la configuración de administración de hosts predeterminada.

importante

Las instancias registradas mediante la Configuración de la administración de hosts predeterminada almacenan la información de registro localmente en los directorios /lib/amazon/ssm o C:\ProgramData\Amazon. Si se eliminan estos directorios o sus archivos, la instancia no podrá adquirir las credenciales necesarias para conectarse a Systems Manager mediante la Configuración de la administración de hosts predeterminada. En estos casos, debe utilizar un perfil de instancia para proporcionar los permisos necesarios a la instancia, o bien volver a crearla.

nota

Este procedimiento está pensado para que solo lo realicen los administradores. Implemente el acceso con privilegios mínimos cuando permita que las personas configuren o modifiquen la configuración de administración de host predeterminada. Debe activar la configuración de administración de host predeterminada en cada Región de AWS en la que desee administrar automáticamente sus instancias de Amazon EC2.

Para activar la configuración de administración de host predeterminada

Puede activar la configuración de administración de host predeterminada desde la consola de Fleet Manager. Para completar correctamente este procedimiento con la AWS Management Console o la herramienta de línea de comandos que prefiera, debe tener permisos para las operaciones de las API GetServiceSetting, ResetServiceSetting y UpdateServiceSetting. Además, debe tener permisos iam:PassRole para el rol de IAM AWSSystemsManagerDefaultEC2InstanceManagementRole. A continuación, se muestra una política de ejemplo. Reemplace cada example resource placeholder con su propia información.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:GetServiceSetting", "ssm:ResetServiceSetting", "ssm:UpdateServiceSetting" ], "Resource": "arn:aws:ssm:region:account-id:servicesetting/ssm/managed-instance/default-ec2-instance-management-role" }, { "Effect": "Allow", "Action": [ "iam:PassRole" ], "Resource": "arn:aws:iam::account-id:role/service-role/AWSSystemsManagerDefaultEC2InstanceManagementRole", "Condition": { "StringEquals": { "iam:PassedToService": [ "ssm.amazonaws.com" ] } } } ] }

Antes de empezar, si tiene perfiles de instancia adjuntos a sus instancias de Amazon EC2, elimine todos los permisos que permitan la operación ssm:UpdateInstanceInformation. SSM Agent intenta usar los permisos del perfil de instancia antes de usar los permisos de configuración de administración de host predeterminados. Si permite la operación ssm:UpdateInstanceInformation en los perfiles de su instancia, la instancia no utilizará los permisos de la configuración de administración de host predeterminada.

Abra la consola de AWS Systems Manager en https://console.aws.amazon.com/systems-manager/

. En el panel de navegación, elija Fleet Manager.

-

Seleccione Configurar la Configuración de la administración de hosts predeterminada en el menú desplegable Administración de la cuenta.

-

Active Habilitar configuración de administración de host predeterminada.

-

Elija el rol de IAM que se utiliza para habilitar las herramientas de Systems Manager en sus instancias. Recomendamos utilizar el rol predeterminado que proporciona la configuración de administración de host predeterminada. Contiene el conjunto mínimo de permisos necesarios para administrar sus instancias de Amazon EC2 mediante Systems Manager. Si prefiere utilizar un rol personalizado, la política de confianza del rol debe permitir que Systems Manager sea una entidad de confianza.

-

Elija Configurar para completar la configuración.

Tras activar la configuración de administración de host predeterminada, es posible que las instancias tarden 30 minutos en utilizar las credenciales del rol que ha elegido. Debe activar la configuración de administración de host predeterminada en cada región en la que desee administrar automáticamente sus instancias de Amazon EC2.

Configuración alternativa para permisos de instancia de EC2

Para otorgar acceso a nivel de instancias individuales, debe utilizar un perfil de instancia de AWS Identity and Access Management (IAM). Un perfil de instancias es un contenedor que pasa información del rol de IAM a una instancia de Amazon Elastic Compute Cloud (Amazon EC2) al momento del lanzamiento. Puede crear un perfil de instancias para Systems Manager, adjuntando una o más políticas de IAM que definan los permisos necesarios para un nuevo rol o para un rol que ya haya creado.

nota

Puede utilizar Quick Setup, una herramienta de AWS Systems Manager, para configurar rápidamente un perfil de instancias en todas las instancias de su Cuenta de AWS. Quick Setup también crea un rol de servicio de IAM (o rol de asunción), lo que permite a Systems Manager ejecutar comandos de forma segura en las instancias en su nombre. Si utiliza Quick Setup, puede omitir este paso (paso 3) y el paso 4. Para obtener más información, consulte AWS Systems Manager Quick Setup.

Tenga en cuenta los siguientes detalles sobre cómo crear un perfil de instancias de IAM:

-

Si está configurando equipos que no son de EC2 en un entorno híbrido y multinube para Systems Manager, no es necesario crear un perfil de instancia para ellos. En su lugar, configure los servidores y las máquinas virtuales para que utilicen el rol de servicio de IAM. Para obtener más información, consulte Creación del rol de servicio de IAM requerido para Systems Manager en entornos híbridos y multinube.

-

Si cambia el perfil de instancias de IAM, puede pasar un tiempo antes de que las credenciales de la instancia se actualicen. El SSM Agent no procesará solicitudes hasta que esto ocurra. Para acelerar el proceso de actualización, puede reiniciar el SSM Agent o la instancia.

En función de si va a crear un nuevo rol para su perfil de instancias o si va a agregar los permisos necesarios para un rol existente, utilice uno de los siguientes procedimientos.

Para crear un perfil de instancias para instancias administradas de Systems Manager (consola)

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Roles y luego seleccione Crear rol.

-

En Trusted entity type (Tipo de entidad de confianza), elija Servicio de AWS.

-

Inmediatamente debajo de Use case (Caso de uso), seleccione EC2 y, a continuación, Next (Siguiente).

-

En la página Agregar permisos, haga lo siguiente:

-

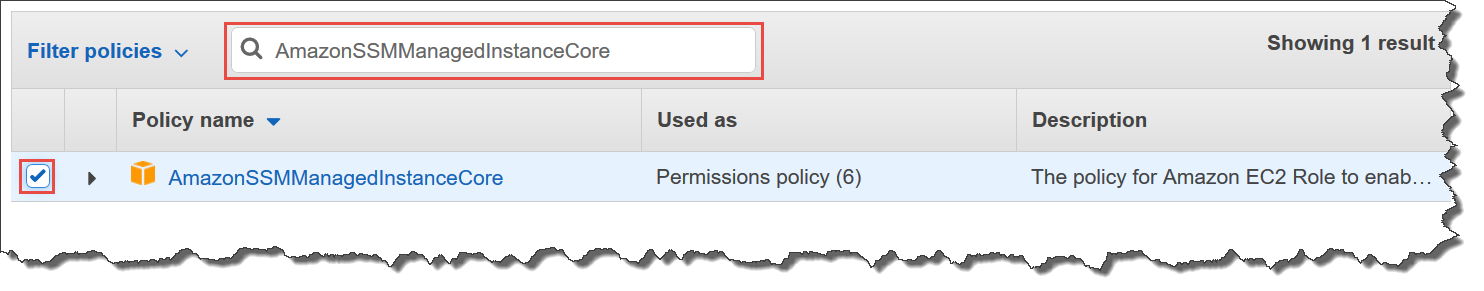

Utilice el campo Search (Buscar) para localizar la política AmazonSSMManagedInstanceCore. Seleccione la casilla de verificación situada junto a su nombre, como se muestra en la siguiente ilustración.

La consola conserva la selección aunque busque otras políticas.

-

Si ha creado una política de bucket de S3 personalizada en el procedimiento anterior, (Opcional) Crear una política personalizada para el acceso al bucket de S3, búsquela y seleccione la casilla de verificación situada junto a su nombre.

-

Si tiene previsto unir instancias a una instancia de Active Directory administrada por AWS Directory Service, busque AmazonSSMDirectoryServiceAccess y seleccione la casilla de verificación situada junto a su nombre.

-

Si tiene previsto utilizar EventBridge o los Registros de CloudWatch para administrar o supervisar la instancia, busque CloudWatchAgentServerPolicy y seleccione la casilla de verificación situada junto a su nombre.

-

-

Elija Siguiente.

-

En Role name (Nombre del rol), ingrese un nombre para el nuevo perfil de instancias, por ejemplo,

SSMInstanceProfile.nota

Anote el nombre del rol. Elegirá este rol cuando cree instancias nuevas que desee administrar mediante Systems Manager.

-

(Opcional) En Description (Descripción), actualice la descripción de este perfil de instancia.

-

(Opcional) En Tags (Etiquetas), agregue uno o varios pares de valores etiqueta-clave para organizar, seguir o controlar el acceso a este rol, y luego elija Create role (Crear rol). El sistema le devuelve a la página Roles.

Para agregar permisos de perfil de instancias para Systems Manager a un rol existente (consola)

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, elija Roles y, a continuación, elija el rol existente que desea asociar con un perfil de instancias para operaciones de Systems Manager.

-

En la pestaña Permissions (Permisos), elija Add permissions, Attach policies (Agregar permisos, Adjuntar políticas).

-

En la página Attach policy (Adjuntar política), lleve a cabo las siguientes operaciones:

-

Utilice el campo Search (Buscar) para localizar la política AmazonSSMManagedInstanceCore. Seleccione la casilla de verificación situada junto a su nombre.

-

Si ha creado una política de bucket de S3 personalizada, búsquela y seleccione la casilla de verificación situada junto a su nombre. Para obtener más información sobre las políticas personalizadas del bucket de S3 para un perfil de instancia, consulte (Opcional) Crear una política personalizada para el acceso al bucket de S3.

-

Si tiene previsto unir instancias a una instancia de Active Directory administrada por AWS Directory Service, busque AmazonSSMDirectoryServiceAccess y seleccione la casilla de verificación situada junto a su nombre.

-

Si tiene previsto utilizar EventBridge o los Registros de CloudWatch para administrar o supervisar la instancia, busque CloudWatchAgentServerPolicy y seleccione la casilla de verificación situada junto a su nombre.

-

-

Seleccione Asociar políticas.

Para obtener información acerca de cómo se actualiza un rol para que incluya una entidad de confianza o que restrinja aún más el acceso, consulte Modificación de un rol en la Guía del usuario de IAM.

(Opcional) Crear una política personalizada para el acceso al bucket de S3

La creación de una política personalizada para el acceso a Amazon S3 solo es necesaria si utiliza un punto de enlace de la VPC o un bucket de S3 de su propiedad en sus operaciones de Systems Manager. Puede adjuntar esta política al rol de IAM predeterminado creado por la configuración de administración de host predeterminada o a un perfil de instancia que haya creado en el procedimiento anterior.

Para obtener más información acerca de los buckets de S3 administrados de AWS a los que proporciona acceso en la siguiente política, consulte Comunicaciones de SSM Agent con buckets de S3 administrados de AWS.

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Policies (Políticas) y, a continuación, seleccione Create policy (Crear política).

-

Seleccione la pestaña JSON y sustituya el texto predeterminado con lo siguiente.

{ "Version": "2012-10-17", "Statement": [ {

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::aws-ssm-

{

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::aws-ssm-region/*", "arn:aws:s3:::aws-windows-downloads-region/*", "arn:aws:s3:::amazon-ssm-region/*", "arn:aws:s3:::amazon-ssm-packages-region/*", "arn:aws:s3:::region-birdwatcher-prod/*", "arn:aws:s3:::aws-ssm-distributor-file-region/*", "arn:aws:s3:::aws-ssm-document-attachments-region/*", "arn:aws:s3:::patch-baseline-snapshot-region/*" ] }, {

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl",

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl",  "s3:GetEncryptionConfiguration"

"s3:GetEncryptionConfiguration"  ],

"Resource": [

"arn:aws:s3:::amzn-s3-demo-bucket/*",

"arn:aws:s3:::amzn-s3-demo-bucket"

],

"Resource": [

"arn:aws:s3:::amzn-s3-demo-bucket/*",

"arn:aws:s3:::amzn-s3-demo-bucket"  ]

}

]

}

]

}

]

}1 El primer elemento

Statementsolo es necesario si utiliza un punto de enlace de la VPC.2 El segundo elemento

Statementsolo es necesario si utiliza un bucket de S3 que ya haya creado para usarlo en sus operaciones de Systems Manager.3 El permiso de la lista de control de acceso de

PutObjectAclsolo es necesario si planea permitir el acceso entre cuentas para los buckets de S3 en otras cuentas4 El elemento

GetEncryptionConfigurationes necesario si el bucket de S3 está configurado para utilizar el cifrado.5 Si el bucket de S3 está configurado para utilizar el cifrado, entonces la raíz del bucket de S3 (por ejemplo,

arn:aws:s3:::amzn-s3-demo-bucket) debe aparecer en la sección Resource (Recurso). Su usuario, grupo o rol debe estar configurado con acceso al bucket raíz. -

Si está utilizando un punto de enlace de la VPC en sus operaciones, haga lo siguiente:

En el primer elemento

Statement, sustituya cada marcador deregióncon el identificador de la Región de AWS en la que se utilizará esta política. Por ejemplo, utiliceus-east-2para la región EE. UU. Este (Ohio). Para ver una lista de los valores deregionesadmitidos, consulte la columna Región en Puntos de conexión de servicio de Systems Manager en la Referencia general de Amazon Web Services.importante

Recomendamos que evite el uso de caracteres comodín (*) en lugar de regiones específicas en esta política. Por ejemplo, utilice

arn:aws:s3:::aws-ssm-us-east-2/*y noarn:aws:s3:::aws-ssm-*/*. El uso de caracteres comodín podría conceder acceso a buckets de S3 a los que no quiere darlo. Si desea utilizar el perfil de instancia para más de una región, le recomendamos repetir el primer elemento deStatementde cada región.-o bien-

Si no va a utilizar un punto de enlace de la VPC en sus operaciones, puede eliminar el primer elemento

Statement. -

Si está utilizando un bucket de S3 de su propiedad en sus operaciones de Systems Manager, haga lo siguiente:

En el segundo elemento de

Statement, sustituyaamzn-s3-demo-bucketcon el nombre de un bucket de S3 en su cuenta. Utilizará este bucket para sus operaciones de Systems Manager. Otorga permisos para objetos del bucket mediante"arn:aws:s3:::my-bucket-name/*"como recurso. Para obtener más información acerca de cómo se proporcionan permisos para buckets u objetos en buckets, consulte el tema Acciones de políticas para Amazon S3 en la Guía del usuario de Amazon Simple Storage Service y en la publicación del blog de AWS IAM Policies and Bucket Policies and ACLs! Oh, My! (Control del acceso a los recursos de S3). nota

Si utiliza más de un bucket, facilite el ARN de cada uno. Consulte el siguiente ejemplo sobre los permisos de los buckets.

"Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1/*", "arn:aws:s3:::amzn-s3-demo-bucket2/*" ]-o bien-

Si no va a utilizar un bucket de S3 de su propiedad en las operaciones de Systems Manager, puede eliminar el segundo elemento

Statement. -

Elija Siguiente: etiquetas.

-

(Opcional) Para agregar etiquetas, elija Add tag (Agregar etiqueta) e ingrese las etiquetas preferidas para la política.

-

Elija Siguiente: Revisar.

-

En Name (Nombre), ingrese un nombre para identificar esta política, por ejemplo,

SSMInstanceProfileS3Policy. -

Seleccione Crear política.

Consideraciones sobre políticas adicionales para las instancias administradas

En esta sección, se describen algunas de las políticas que puede agregar al rol de IAM predeterminado creado por la configuración de administración de host predeterminada o a los perfiles de instancia para AWS Systems Manager. Para proporcionar permisos para la comunicación entre las instancias y la API de Systems Manager, le recomendamos que cree políticas personalizadas que reflejen las necesidades del sistema y los requisitos de seguridad. En función de su plan de operaciones, es posible que necesite permisos representados en una o varias de las otras políticas.

- Política:

AmazonSSMDirectoryServiceAccess -

Solo es necesaria si planea unir instancias de Amazon EC2 para Windows Server a un directorio de Microsoft AD.

Esta política administrada de AWS permite a SSM Agent acceder a AWS Directory Service en su nombre para las solicitudes de unión al dominio por parte de la instancia administrada. Para obtener más información, consulte Cómo unir fácilmente una instancia de EC2 de Windows en la Guía de administración de AWS Directory Service.

- Política:

CloudWatchAgentServerPolicy -

Solo es necesaria si planea instalar y ejecutar el agente de CloudWatch en sus instancias para leer métricas y datos de registro en una instancia y escribirlos en Amazon CloudWatch. Esto sirve para monitorear, analizar y responder rápidamente a problemas o cambios en los recursos de AWS.

Su rol de IAM predeterminado creado por la configuración de administración de host predeterminada o el perfil de instancia necesita esta política solo si utilizará características como Amazon EventBridge o Registros de Amazon CloudWatch. (También puede crear una política más restrictiva que, por ejemplo, limite la escritura de acceso a un flujo de registro específico de los Registros de CloudWatch).

nota

El uso de las características de EventBridge y los Registros de CloudWatch es opcional. No obstante, le recomendamos que las configure al principio de su proceso de configuración de Systems Manager si ha decidido usarlas. Para obtener más información, consulte la Guía del usuario de Amazon EventBridge y la Guía del usuario de Registros de Amazon CloudWatch.

Para crear políticas de IAM con permisos para herramientas adicionales de Systems Manager, consulte los siguientes recursos:

Adjuntar el perfil de instancia de Systems Manager a una instancia (consola)

El siguiente procedimiento describe cómo asociar un perfil de instancia de IAM a una instancia de Amazon EC2 mediante la consola de Amazon EC2.

Inicie sesión en la AWS Management Console y abra la consola de Amazon EC2 en https://console.aws.amazon.com/ec2/

. -

En el panel de navegación, bajo Instances, elija Instances.

-

Diríjase a la instancia de EC2 en la lista y elíjala.

-

En el menú Actions (Acciones), elija Security (Seguridad), Modify IAM role (Modificar rol de IAM).

-

En IAM role (Rol de IAM), seleccione el perfil de instancia creado utilizando el procedimiento que se describe en Configuración alternativa para permisos de instancia de EC2.

-

Elija Update IAM role (Actualizar rol de IAM).

Para obtener más información acerca de cómo adjuntar roles de IAM a instancias, elija una de las siguientes opciones, en función del tipo de sistema operativo seleccionado:

-

Asociación de un rol de IAM a una instancia en la Guía del usuario de Amazon EC2

-

Asociación de un rol de IAM a una instancia en la Guía del usuario de Amazon EC2