Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Crea un IAM rol y una política

En este tema se describen los tipos de políticas y roles con AWS Transfer Family los que se puede utilizar y se explica el proceso de creación de un rol de usuario. También describe cómo funcionan las políticas de sesión y proporciona un ejemplo de rol de usuario.

AWS Transfer Family utiliza los siguientes tipos de funciones:

-

Función de usuario: permite a los usuarios gestionados por el servicio acceder a los recursos de Transfer Family necesarios. AWS Transfer Family asume esta función en el contexto de un usuario de Transfer FamilyARN.

-

Rol de acceso: proporciona acceso únicamente a los archivos de Amazon S3 que se están transfiriendo. Para las AS2 transferencias entrantes, la función de acceso utiliza el nombre de recurso de Amazon (ARN) para el acuerdo. Para las AS2 transferencias salientes, la función de acceso utiliza la del ARN conector.

-

Función de invocación: para usar con Amazon API Gateway como proveedor de identidad personalizado del servidor. Transfer Family asume esta función en el contexto de un servidor Transfer FamilyARN.

-

Función de registro: se utiliza para registrar entradas en Amazon CloudWatch. Transfer Family utiliza este rol para registrar los detalles de éxito y error junto con la información sobre las transferencias de archivos. Transfer Family asume esta función en el contexto de un servidor Transfer FamilyARN. Para las AS2 transferencias salientes, la función de registro utiliza el conectorARN.

-

Rol de ejecución: permite a un usuario de Transfer Family llamar e iniciar flujos de trabajo. Transfer Family asume esta función en el contexto de un flujo de trabajo de Transfer FamilyARN.

Además de estos roles, también puede utilizar políticas de sesión. Se utiliza una política de sesión para limitar el acceso cuando es necesario. Tenga en cuenta que estas políticas son independientes, es decir, no se agregan a un rol. Más bien, se agrega una política de sesión directamente a un usuario de Transfer Family.

nota

Al crear un usuario de Transfer Family administrado por el servicio, puede seleccionar la política de generación automática basada en la carpeta de inicio. Se trata de un atajo útil si desea limitar el acceso de los usuarios a sus propias carpetas. Además, puede ver detalles sobre las políticas de sesión y un ejemplo en Funcionamiento de las políticas de sesión. También puede encontrar más información sobre las políticas de sesión en las políticas de sesión de la Guía del IAM usuario.

Temas

Creación de un rol de usuario

Al crear un usuario, debe tomar algunas decisiones sobre su nivel de acceso. Estas decisiones incluyen a qué depósitos de Amazon S3 o sistemas de EFS archivos de Amazon puede acceder el usuario, a qué partes de cada depósito de Amazon S3 y a qué archivos del sistema de archivos se puede acceder, y qué permisos tiene el usuario (por ejemplo, PUT oGET).

Para configurar el acceso, debe crear una política y un rol basados en la identidad AWS Identity and Access Management (IAM) que proporcionen esa información de acceso. Como parte de este proceso, usted proporciona acceso a su usuario al bucket de Amazon S3 o al sistema de EFS archivos de Amazon que es el destino o el origen de las operaciones de archivos. Para ello, deberá seguir estos pasos de alto nivel, que se describen con más detalle más adelante:

Creación de un rol de usuario

-

Cree una IAM política para AWS Transfer Family. Esto se describe en Para crear una IAM política para AWS Transfer Family.

-

Cree un IAM rol y adjunte la nueva IAM política. Para ver un ejemplo, consulte Ejemplo de una política de acceso de lectura y escritura.

-

Establezca una relación de confianza entre AWS Transfer Family y el IAM rol. Esto se describe en Para establecer una relación de confianza.

Los siguientes procedimientos describen cómo crear una IAM política y un rol.

Para crear una IAM política para AWS Transfer Family

-

Abra la IAM consola en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Políticas y, a continuación, Crear política.

-

En la página Crear política, seleccione la JSONpestaña.

-

En el editor que aparece, sustituya el contenido del editor por la IAM política que desee adjuntar al IAM rol.

Puede conceder acceso de lectura/escritura o restringir a los usuarios a su directorio de inicio. Para obtener más información, consulte Ejemplo de una política de acceso de lectura y escritura.

-

Elija Revisar política, indique un nombre y una descripción para la política y, a continuación, elija Crear política.

A continuación, cree un IAM rol y le asocie la nueva IAM política.

Para crear un IAM rol para AWS Transfer Family

-

En el panel de navegación, seleccione Roles y luego seleccione Crear rol.

En la página Crear rol, asegúrese de que servicio de AWS está seleccionado.

-

Elija Transfer (Transferencia) en la lista de servicios y, a continuación, elija Next: Permissions (Siguiente: Permisos). Esto establece una relación de confianza entre AWS Transfer Family y AWS.

-

En la sección Asociar políticas de permisos, busque y elija la política que acaba de crear y, a continuación, elija Siguiente: Etiquetas.

-

(Opcional) Introduzca una clave y un valor de etiqueta y seleccione Siguiente: Revisión.

-

En la página Review (Revisión), escriba un nombre y una descripción para el nuevo rol y, a continuación, elija Create role (Crear rol).

Luego, estableces una relación de confianza entre AWS Transfer Family y AWS.

Para establecer una relación de confianza

nota

En nuestros ejemplos, utilizamos tanto ArnLike como ArnEquals. Funcionalmente son idénticos y, por lo tanto, puede utilizar cualquiera de los dos al crear sus políticas. La documentación de Transfer Family utiliza ArnLike cuando la condición contiene un carácter comodín, y utiliza ArnEquals para indicar una condición de coincidencia exacta.

-

En la IAM consola, elige el rol que acabas de crear.

-

En la página Summary (Resumen), elija Trust relationships (Relaciones de confianza) y, a continuación, elija Edit trust relationship (Editar relación de confianza)

-

En el editor Edit Trust Relationship, asegúrese de que el servicio sea

"transfer.amazonaws.com". La política de acceso se muestra a continuación.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "transfer.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }Le recomendamos que utilice las claves de condición

aws:SourceAccountyaws:SourceArnpara protegerse contra el problema del suplente confuso. La cuenta de origen es la propietaria del servidor y la de origen ARN es ARN del usuario. Por ejemplo:"Condition": { "StringEquals": { "aws:SourceAccount": "account_id" }, "ArnLike": { "aws:SourceArn": "arn:aws:transfer:region:account_id:user/*" } }También puede usar la condición

ArnLikesi desea restringirlo a un servidor en particular en lugar de a cualquier servidor de la cuenta de usuario. Por ejemplo:"Condition": { "ArnLike": { "aws:SourceArn": "arn:aws:transfer:region:account-id:user/server-id/*" } }nota

En los ejemplos anteriores, sustituya cada

user input placeholdercon tu propia información.Para obtener más información sobre el confuso problema del diputado y otros ejemplos, consulte Prevención de la sustitución confusa entre servicios.

-

Elija Actualizar política de confianza para actualizar la política de acceso.

Ahora ha creado un IAM rol que le permite llamar AWS Transfer Family a AWS los servicios en su nombre. Ha asociado al rol la IAM política que creó para dar acceso a su usuario. En la sección Cómo empezar con los puntos finales AWS Transfer Family de los servidores se asignan este rol y esta política al usuario o usuarios.

Véase también

-

Para obtener más información general sobre IAM los roles, consulte Crear un rol para delegar permisos a un AWS servicio en la Guía del IAM usuario.

-

Para obtener más información acerca de las políticas basadas en identidades para los recursos de Amazon S3, consulte Identity and Access Management en Amazon S3 en la Guía del usuario de Amazon Simple Storage Service.

-

Para obtener más información sobre las políticas basadas en la identidad para EFS los recursos de Amazon, consulte Cómo controlar el acceso IAM a los datos del sistema de archivos en la Guía del usuario de Amazon Elastic File System.

Funcionamiento de las políticas de sesión

Cuando un administrador crea un rol, este suele incluir amplios permisos para abarcar varios casos de uso o miembros del equipo. Si un administrador configura una consola URL, puede reducir los permisos de la sesión resultante mediante una política de sesión. Por ejemplo, si crea un rol con acceso de lectura y escritura, puede configurar uno URL que limite el acceso de los usuarios únicamente a sus directorios principales.

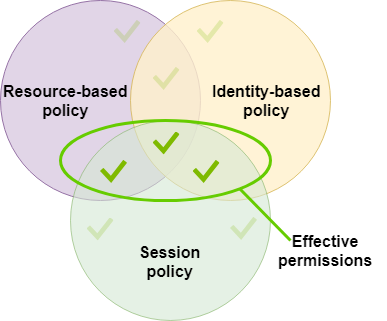

Las políticas de sesión son políticas avanzadas que se pasan como parámetro cuando se crea una sesión temporal mediante programación para un rol o usuario. Las políticas de sesión son útiles para bloquear a los usuarios, de modo que solo tengan acceso a las partes del bucket en las que los prefijos de los objetos contengan su nombre de usuario. Los siguientes permisos de la sesión son la intersección de las políticas de sesión y las políticas basadas en recursos más la intersección de las políticas de sesión y las políticas basadas en identidades.

Para obtener más información, consulte las políticas de sesión en la Guía del IAMusuario.

En AWS Transfer Family, solo se admite una política de sesión cuando realiza una transferencia hacia o desde Amazon S3. El ejemplo de política siguiente es una política de ámbito reducido que limita el acceso de los usuarios a sus directorios home. Tenga en cuenta lo siguiente:

-

Los estados de cuenta

GetObjectACLyPutObjectACLsolo son obligatorios si necesitas habilitar el acceso entre cuentas. Es decir, el servidor de Transfer Family necesita acceder a un bucket de otra cuenta. -

La longitud máxima de una ruta es 2048 caracteres. Para obtener más información, consulte el parámetro de solicitud de política correspondiente a la

CreateUseracción en la APIreferencia. -

Si su bucket de Amazon S3 está cifrado con AWS Key Management Service (AWS KMS), debe especificar permisos adicionales en su política. Para obtener más información, consulte Cifrado de datos en Amazon S3.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListingOfUserFolder", "Action": [ "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::${transfer:HomeBucket}" ], "Condition": { "StringLike": { "s3:prefix": [ "${transfer:HomeFolder}/*", "${transfer:HomeFolder}" ] } } }, { "Sid": "HomeDirObjectAccess", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject", "s3:DeleteObjectVersion", "s3:GetObjectVersion", "s3:GetObjectACL", "s3:PutObjectACL" ], "Resource": "arn:aws:s3:::${transfer:HomeDirectory}/*" } ] }

nota

En el ejemplo de política anterior se supone que los directorios principales de los usuarios están configurados para incluir una barra al final, lo que significa que se trata de un directorio. Si, por el contrario, establece el HomeDirectory de un usuario sin la barra final, debe incluirlo como parte de su política.

En el ejemplo anterior de política, anote el uso de los parámetros de la política transfer:HomeFolder, transfer:HomeBucket y transfer:HomeDirectory. Estos parámetros se establecen para el HomeDirectory que está configurado para el usuario, tal y como se describe en HomeDirectoryyImplementar tu método API Gateway. Estos parámetros tienen las siguientes definiciones:

El parámetro

transfer:HomeBucketse sustituye por el primer componente deHomeDirectory.El parámetro

transfer:HomeFolderse sustituye por las partes restantes del parámetroHomeDirectory.Se ha eliminado la barra diagonal inicial (

/) deltransfer:HomeDirectoryparámetro para que pueda usarse como parte de un nombre de recurso de Amazon S3 (ARN) en unaResourcedeclaración.

nota

Si utiliza directorios lógicos, es decir, el homeDirectoryType del usuario es LOGICAL, estos parámetros de política (HomeBucket, HomeDirectory y HomeFolder) no son compatibles.

Por ejemplo, supongamos que el parámetro HomeDirectory que está configurado para el usuario de Transfer Family es /home/bob/amazon/stuff/.

transfer:HomeBuckettoma el valor de/home.transfer:HomeFoldertoma el valor de/bob/amazon/stuff/.transfer:HomeDirectoryse convierte enhome/bob/amazon/stuff/.

El primer "Sid" permite al usuario enumerar todos los directorios a partir de /home/bob/amazon/stuff/.

El segundo "Sid" limita los accesos del usuario put y get a la misma ruta, /home/bob/amazon/stuff/.

Ejemplo de una política de acceso de lectura y escritura

Conceder acceso de lectura/escritura al bucket de Amazon S3

El siguiente ejemplo de política AWS Transfer Family otorga acceso de lectura y escritura a los objetos de su bucket de Amazon S3.

Tenga en cuenta lo siguiente:

-

Reemplazar

DOC-EXAMPLE-BUCKETcon el nombre de su bucket de Amazon S3. -

Los estados de cuenta

GetObjectACLyPutObjectACLsolo son obligatorios si necesitas habilitar el acceso entre cuentas. Es decir, el servidor de Transfer Family necesita acceder a un bucket de otra cuenta. -

Las instrucciones

GetObjectVersionyDeleteObjectVersionsolo son obligatorias si el control de versiones está habilitado en el bucket de Amazon S3 al que se está accediendo.nota

Si alguna vez ha activado el control de versiones para su bucket, necesitará estos permisos, ya que solo puede suspender el control de versiones en Amazon S3 y no desactivarlo por completo. Para obtener más información, consulte Buckets sin control de versiones, con control de versiones activado y con control de versiones suspendido.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListingOfUserFolder", "Action": [ "s3:ListBucket", "s3:GetBucketLocation" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::DOC-EXAMPLE-BUCKET" ] }, { "Sid": "HomeDirObjectAccess", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject", "s3:DeleteObjectVersion", "s3:GetObjectVersion", "s3:GetObjectACL", "s3:PutObjectACL" ], "Resource": "arn:aws:s3:::DOC-EXAMPLE-BUCKET/*" } ] }

Otorgue al sistema de archivos acceso a los archivos del sistema de EFS archivos de Amazon

nota

Además de la política, también debes asegurarte de que los permisos de tus POSIX archivos concedan el acceso adecuado. Para obtener más información, consulte Trabajar con usuarios, grupos y permisos a nivel de Network File System (NFS) en la Guía del usuario de Amazon Elastic File System.

El siguiente ejemplo de política otorga acceso al sistema de archivos raíz a los archivos de tu sistema de EFS archivos de Amazon.

nota

En los ejemplos siguientes, sustituya region con su región, account-id con la cuenta en la que se encuentra el archivo, y file-system-id con el ID de su Amazon Elastic File System (AmazonEFS).

{ "Version": "2012-10-17", "Statement": [ { "Sid": "RootFileSystemAccess", "Effect": "Allow", "Action": [ "elasticfilesystem:ClientRootAccess", "elasticfilesystem:ClientMount", "elasticfilesystem:ClientWrite" ], "Resource": "arn:aws:elasticfilesystem:region:account-id:file-system/file-system-id" } ] }

El siguiente ejemplo de política permite al usuario acceder al sistema de archivos a los archivos de su sistema de EFS archivos de Amazon.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "UserFileSystemAccess", "Effect": "Allow", "Action": [ "elasticfilesystem:ClientMount", "elasticfilesystem:ClientWrite" ], "Resource": "arn:aws:elasticfilesystem:region:account-id:file-system/file-system-id" } ] }