Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Puntos de enlace de gateway para Amazon S3

Puede acceder a Amazon S3 desde la VPC mediante los puntos de conexión de VPC de la puerta de enlace. Después de crear el punto de conexión de la puerta de enlace, puede agregarlo como destino en la tabla de enrutamiento para el tráfico destinado desde la VPC a Amazon S3.

El uso de puntos de conexión de puerta de enlace no supone ningún cargo adicional.

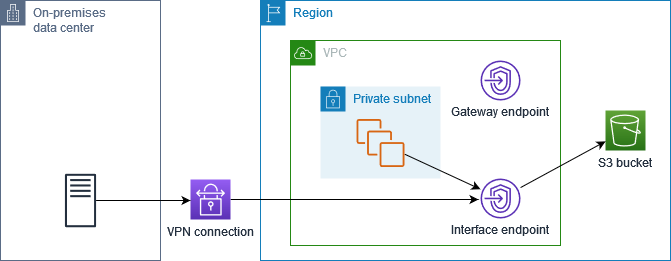

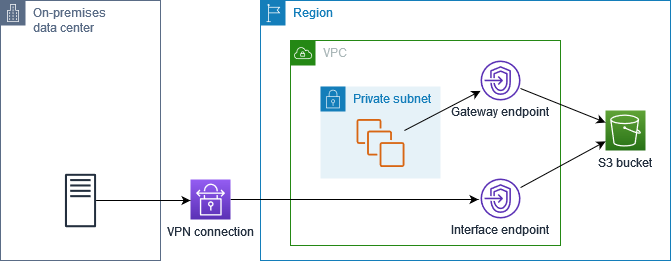

Amazon S3 admite puntos de enlace de gateway y puntos de enlace de interfaz. Con un punto de conexión de puerta de enlace, se puede acceder a Amazon S3 desde la VPC sin necesidad de una puerta de enlace de Internet ni de un dispositivo NAT para la VPC, y sin costo adicional. No obstante, los puntos de conexión de puerta de enlace no permiten el acceso desde redes locales, desde VPC emparejadas de otras regiones de AWS ni a través de una puerta de enlace de tránsito. Para esos escenarios, se debe utilizar un punto de conexión de interfaz, que está disponible por un costo adicional. Para obtener más información, consulte Tipos de puntos de conexión para Amazon S3 en la Guía del usuario de Amazon S3.

Contenido

Consideraciones

-

Un punto de conexión de una puerta de enlace solo está disponible en la región donde se creó. Asegúrese de crear el punto de conexión de la puerta de enlace en la misma región que sus buckets de S3.

-

Si utiliza los servidores DNS de Amazon, debe habilitar tanto los nombres de host DNS como la resolución de los DNS para la VPC. O bien, si utiliza su propio servidor DNS, asegúrese de que las solicitudes a Amazon S3 se resuelvan de manera correcta en las direcciones IP mantenidas por AWS.

-

Las reglas para los grupos de seguridad para las instancias que acceden a Amazon S3 a través del punto de conexión de la puerta de enlace deben permitir el tráfico a Amazon S3. Puede hacer referencia al ID de la lista de prefijos de Amazon S3 en las reglas de los grupos de seguridad.

-

La ACL de la red para la subred para las instancias que acceden a Amazon S3 a través de un punto de conexión de la puerta de enlace debe permitir el tráfico hacia y desde Amazon S3. No se puede hacer referencia a las listas de prefijos en las reglas de ACL de la red, pero se pueden obtener los rangos de direcciones IP para Amazon S3 de la lista de prefijos para Amazon S3.

-

Compruebe si está utilizando un Servicio de AWS que requiere acceso a un bucket de S3. Por ejemplo, un servicio puede requerir acceso a buckets que contienen archivos de registro o puede requerir que descargue controladores o agentes a sus instancias de EC2. Si es así, asegúrese de que su política de punto de conexión permita el Servicio de AWS o recurso para acceder a estos buckets mediante la acción de

s3:GetObject. -

No puedes usar la condición

aws:SourceIpen una política de identidad o una política de bucket para las solicitudes a Amazon S3 que atraviesan un punto de conexión de VPC. Como alternativa, utilice la clave de condiciónaws:VpcSourceIp. O bien, puede usar tablas de enrutamiento para controlar qué instancias de EC2 pueden acceder a Amazon S3 a través del punto de conexión de VPC. -

Los puntos de conexión de la puerta de enlace solo son compatibles con el tráfico IPv4.

-

Las direcciones IPv4 de origen de las instancias de las subredes afectadas según lo recibido por Amazon S3 cambian de direcciones IPv4 públicas a direcciones IPv4 privadas en su VPC. Un punto de conexión cambia las rutas de red y desconecta las conexiones TCP abiertas. Las conexiones anteriores que utilizaban direcciones IPv4 públicas no se reanudan. Se recomienda no tener ninguna tarea importante en ejecución al crear o modificar un punto de enlace o asegurarse de que el software se puede volver conectar automáticamente a Amazon S3 después de la interrupción de la conexión.

-

Las conexiones de punto de conexión no se pueden ampliar más allá de la VPC. Los recursos del otro lado de una conexión de VPN, una conexión de emparejamiento de VPC, una puerta de enlace de tránsito o una conexión de AWS Direct Connect en su VPC no pueden utilizar el punto de conexión de la puerta de enlace para comunicarse con Amazon S3.

-

Su cuenta tiene una cuota predeterminada de 20 puntos de conexión de puerta de enlace por región, este número puede ajustarse. Hay un límite de 255 puntos de conexión de la puerta de enlace por VPC.

DNS privado

Puede configurar el DNS privado para optimizar los costos cuando cree tanto un punto de conexión de puerta de enlace como un punto de conexión de interfaz para Amazon S3.

Route 53 Resolver

Amazon proporciona un servidor DNS, denominado Route 53 Resolver, para la VPC. Route 53 Resolver resuelve automáticamente los nombres de dominio y registros de VPC locales de zonas alojadas privadas. No obstante, no se puede utilizar Route 53 Resolver desde fuera de la VPC. Route 53 proporciona puntos de conexión y reglas de Resolver para que se pueda utilizar Route 53 Resolver desde fuera de la VPC. Un punto de conexión de Resolver entrante reenvía las consultas de DNS desde la red local a Route 53 Resolver. Un punto de conexión de Resolver saliente reenvía las consultas de DNS desde Route 53 Resolver a la red local.

Cuando se configura el punto de conexión de interfaz para Amazon S3 para que utilice el DNS privado solo para el punto de conexión de Resolver entrante, creamos un punto de conexión de Resolver entrante. El punto de conexión de Resolver entrante resuelve las consultas de DNS a Amazon S3 desde las instalaciones locales a las direcciones IP privadas del punto de conexión de interfaz. Además, agregamos registros ALIAS de Route 53 Resolver a la zona alojada pública para Amazon S3, de modo que las consultas de DNS de la VPC se resuelvan en las direcciones IP públicas de Amazon S3, que enruta el tráfico al punto de conexión de puerta de enlace.

DNS privado

Si se configura el DNS privado para el punto de conexión de interfaz para Amazon S3 pero no se configura el DNS privado solo para el punto de conexión de Resolver entrante, las solicitudes procedentes de la red local y la VPC utilizan el punto de conexión de interfaz para acceder a Amazon S3. Por lo tanto, se debe pagar para utilizar el punto de conexión de interfaz para el tráfico procedente de la VPC, en lugar de utilizar el punto de conexión de puerta de enlace, que no tiene costo adicional.

DNS privado solo para el punto de conexión de Resolver entrante

Si se configura el DNS privado solo para el punto de conexión de Resolver entrante, las solicitudes procedentes de la red local utilizan el punto de conexión de interfaz para acceder a Amazon S3, mientras que las solicitudes procedentes de la VPC emplean el punto de conexión de puerta de enlace para ello. Por lo tanto, se optimizan los costos, ya que se paga por utilizar el punto de conexión de interfaz solo para el tráfico que no puede usar el punto de conexión de puerta de enlace.

Configurar DNS privado

Se puede configurar el DNS privado para un punto de conexión de interfaz para Amazon S3 cuando se crea o bien después de crearlo. Para obtener más información, consulte Creación de un punto de enlace de VPC (configuración durante la creación) o Habilitación de nombres de DNS privados (configuración después de la creación).

Creación de un punto de conexión de un gateway

Utilice el siguiente procedimiento para crear un punto de conexión de la puerta de enlace que se conecte a Amazon S3.

Para crear un punto de enlace de gateway con la consola

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Puntos de conexión.

-

Elija Crear punto de conexión.

-

En Categoría de servicios, elija Servicios de AWS.

-

En Servicios, agregue el filtro Tipo = Puerta de enlace y seleccione com.amazonaws.

region.s3. -

En VPC, seleccione la VPC en la que desea crear el punto de conexión.

-

En Route tables (Tablas de enrutamiento), seleccione las tablas de enrutamiento que debe utilizar el punto de conexión. De forma automática, se agregará una ruta para dirigir el tráfico destinado al servicio a la interfaz de red del punto de conexión.

-

En Policy (Política), seleccione Full access (Acceso completo) para permitir todas las operaciones de todas las entidades principales en todos los recursos del punto de conexión de VPC. De lo contrario, seleccione Custom (Personalizar) para adjuntar una política de punto de conexión de VPC que controle los permisos que tienen las entidades principales para realizar acciones en los recursos a través del punto de conexión de VPC.

-

(Opcional) Para agregar una etiqueta, elija Agregar etiqueta nueva e ingrese la clave y el valor de la etiqueta.

-

Elija Crear punto de conexión.

Para crear un punto de conexión de la puerta de enlace mediante la línea de comandos

-

create-vpc-endpoint (AWS CLI)

-

New-EC2VpcEndpoint (Herramientas para Windows PowerShell)

Control del acceso mediante políticas de bucket

Puede utilizar las políticas de bucket para controlar el acceso a los buckets desde puntos de conexión, VPC, rangos de dirección IP o Cuentas de AWS específicas. En estos ejemplos se presupone que también hay instrucciones de política que permiten el acceso requerido para sus casos de uso.

ejemplo Ejemplo: restringir el acceso a un punto de conexión específico

Puede crear una política de bucket para restringir el acceso a un punto de conexión específico mediante la clave de condición aws:sourceVpce. La siguiente política deniega el acceso al bucket especificado utilizando las acciones especificadas a menos que se utilice el punto de conexión de puerta de enlace especificado. Tenga en cuenta que esta política bloquea el acceso al bucket especificado mediante las acciones especificadas a través de AWS Management Console.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPCE", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*"], "Condition": { "StringNotEquals": { "aws:sourceVpce": "vpce-1a2b3c4d" } } } ] }

ejemplo Ejemplo: restringir el acceso a una VPC específica

Puede crear una política de bucket para restringir el acceso a VPC específicas mediante la clave de condición aws:sourceVpc. Esto es útil si tiene múltiples puntos de conexión configurados en la misma VPC. La siguiente política deniega el acceso al bucket especificado mediante las acciones especificadas si la solicitud no provienen de la VPC especificada. Tenga en cuenta que esta política bloquea el acceso al bucket especificado mediante las acciones especificadas a través de AWS Management Console.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPC", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::example_bucket", "arn:aws:s3:::example_bucket/*"], "Condition": { "StringNotEquals": { "aws:sourceVpc": "vpc-111bbb22" } } } ] }

ejemplo Ejemplo: restringir del acceso a un rango de direcciones IP específico

Puede crear una política para restringir el acceso a los rangos de direcciones IP específicos mediante la clave de condición aws:VpcSourceIp. La siguiente política deniega el acceso al bucket especificado mediante las acciones especificadas si la solicitud no provienen de la dirección IP especificada. Tenga en cuenta que esta política bloquea el acceso al bucket especificado mediante las acciones especificadas a través de AWS Management Console.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPC-CIDR", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*"], "Condition": { "NotIpAddress": { "aws:VpcSourceIp": "172.31.0.0/16" } } } ] }

ejemplo Ejemplo: restringir el acceso a los buckets en una Cuenta de AWS específica

Puede crear una política para restringir el acceso a los buckets de S3 en una Cuenta de AWS específica con la clave de condición s3:ResourceAccount. La siguiente política deniega el acceso a los bucket de S3 mediante las acciones especificadas a menos que sean propiedad de la Cuenta de AWS especificada.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-bucket-in-specific-account", "Effect": "Deny", "Principal": "*", "Action": ["s3:GetObject", "s3:PutObject", "s3:DeleteObject"], "Resource": "arn:aws:s3:::*", "Condition": { "StringNotEquals": { "s3:ResourceAccount": "111122223333" } } } ] }

Asociación de tablas de enrutamiento

Puede cambiar las tablas de enrutamiento asociadas a su punto de conexión de la puerta de enlace. Cuando asocia una tabla de enrutamiento, se agrega de forma automática una ruta que dirige el tráfico destinado al servicio a la interfaz de red del punto de conexión. Cuando desasocia una tabla de enrutamiento, se elimina de forma automática la ruta del punto de conexión de la tabla de enrutamiento.

Para asociar tablas de enrutamiento mediante la consola

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Puntos de conexión.

-

Seleccione el punto de conexión de la puerta de enlace.

-

Elija Actions, Manage route tables.

-

Seleccione o anule la selección de las tablas de enrutamiento según sea necesario.

-

Elija Modify route tables (Modificar tablas de enrutamiento).

Para asociar tablas de enrutamiento mediante la línea de comandos

-

modify-vpc-endpoint (AWS CLI)

-

Edit-EC2VpcEndpoint (Herramientas para Windows PowerShell)

Edición de la política del punto de conexión de VPC

Puede editar la política de punto de conexión para un punto de conexión de una puerta de enlace, que controla el acceso a Amazon S3 desde la VPC a través del punto de conexión. La política predeterminada permite el acceso completo. Para obtener más información, consulte Políticas de punto de conexión.

Para cambiar la política del punto de conexión mediante la consola

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Puntos de conexión.

-

Seleccione el punto de conexión de la puerta de enlace.

-

Elija Actions (Acciones), Manage policy (Administrar política).

-

Elija Acceso completo para permitir el acceso completo al servicio, o bien elija Personalizar y adjunte una política personalizada.

-

Seleccione Save (Guardar).

A continuación, se muestran ejemplos de políticas de punto de enlace para acceder a Amazon S3.

ejemplo Ejemplo: restringir el acceso a un bucket específico

Puede crear una política que restrinja el acceso únicamente a unos buckets específicos de S3. Esto es útil si tiene otros Servicios de AWS en su VPC que utilicen los buckets de S3.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-bucket", "Effect": "Allow", "Principal": "*", "Action": [ "s3:ListBucket", "s3:GetObject", "s3:PutObject" ], "Resource": [ "arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*" ] } ] }

ejemplo Ejemplo: restringir el acceso a un rol de IAM específico

Puede crear una política que restrinja el acceso a un rol de IAM específico. Debe utilizar aws:PrincipalArn para conceder acceso a una entidad principal.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-IAM-role", "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "ArnEquals": { "aws:PrincipalArn": "arn:aws:iam::111122223333:role/role_name" } } } ] }

ejemplo Ejemplo: restringir el acceso a los usuarios en una cuenta específica

Puede crear una política que restrinja el acceso a una cuenta específica.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-callers-from-specific-account", "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "StringEquals": { "aws:PrincipalAccount": "111122223333" } } } ] }

Eliminación de un punto de conexión de la puerta de enlace

Cuando ya no necesite un punto de conexión de la puerta de enlace, puede eliminarlo. Cuando elimina un punto de conexión de la puerta de enlace, se elimina la ruta del punto conexión desde las tablas de enrutamiento de la subred.

No se puede eliminar un punto de conexión de puerta de enlace si el DNS privado está habilitado.

Para eliminar un punto de conexión de la puerta de enlace con la consola

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Puntos de conexión.

-

Seleccione el punto de conexión de la puerta de enlace.

-

Elija Actions (Acciones), Delete VPC endpoints (Eliminar puntos de conexión de VPC).

-

Cuando se le solicite confirmación, ingrese

delete. -

Elija Delete (Eliminar).

Para eliminar un punto de conexión de la puerta de enlace mediante la línea de comandos

-

delete-vpc-endpoints (AWS CLI)

-

Remove-EC2VpcEndpoint (Herramientas para Windows PowerShell)