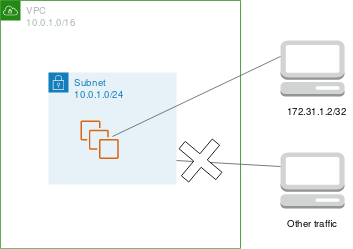

En este ejemplo, las instancias de su subred se pueden comunicar entre sí, y se puede obtener acceso a ellas desde un equipo remoto de confianza para realizar tareas administrativas. El equipo remoto puede ser un equipo en la red local, tal como se muestra en el diagrama, o puede ser una instancia en una subred o VPC diferente. Las reglas de ACL de red para la subred y las reglas del grupo de seguridad para las instancias permiten el acceso desde la dirección IP de su equipo remoto. El resto del tráfico de Internet u otras redes se deniega.

Usar una ACL de red le proporciona la flexibilidad necesaria para cambiar los grupos de seguridad o las reglas de grupos de seguridad de sus instancias, así como para tener la ACL de red como capa de copia de seguridad de defensa. Por ejemplo, si actualiza accidentalmente el grupo de seguridad para permitir el acceso SSH entrante desde cualquier lugar, pero la ACL de red solo permite el acceso desde el rango de direcciones IP del equipo remoto, la ACL de red deniega el tráfico SSH entrante desde cualquier otra dirección IP.

Reglas de ACL de red

A continuación se muestran reglas de entrada de ejemplo para la ACL de red asociada a la subred. Estas reglas se aplican a todas las instancias de la subred.

| Regla n.º | Tipo | Protocolo | Intervalo de puertos | Fuente | Permitir/Denegar | Comentarios |

|---|---|---|---|---|---|---|

| 100 | SSH | TCP | 22 | 172.31.1.2/32 |

PERMITIR | Permita el tráfico de entrada desde el equipo remoto. |

| * | Todo el tráfico | Todos | Todos | 0.0.0.0/0 | DENY | Deniegue todo el resto de tráfico de entrada. |

A continuación se muestran reglas de salida de ejemplo para la ACL de red asociada a la subred. Las ACL de red son sin estado. Por lo tanto, debe incluir una regla que permita respuestas al tráfico de entrada.

| Regla n.º | Tipo | Protocolo | Rango de puerto | Destino | Permitir/Denegar | Comentarios |

|---|---|---|---|---|---|---|

| 100 | TCP personalizada | TCP | 1024 - 65535 | 172.31.1.2/32 |

PERMITIR | Permite las respuestas salientes al equipo remoto. |

| * | Todo el tráfico | Todos | Todos | 0.0.0.0/0 | DENEGAR | Deniega todo el resto de tráfico saliente. |

Reglas del grupo de seguridad

A continuación, se muestran las reglas de entrada de ejemplo de un grupo de seguridad asociado a las instancias. Estas reglas se aplican a todas las instancias asociadas al grupo de seguridad. Un usuario con la clave privada de par de claves asociado a las instancias puede conectarse a las instancias desde el equipo remoto mediante SSH.

| Tipo de protocolo | Protocolo | Intervalo de puertos | Fuente | Comentarios |

|---|---|---|---|---|

| Todo el tráfico | Todos | Todos | sg-1234567890abcdef0 |

Permita la comunicación entre las instancias asociadas a este grupo de seguridad. |

| SSH | TCP | 22 | 172.31.1.2/32 |

Permita el acceso SSH de entrada desde el equipo remoto. |

A continuación, se muestran las reglas de salida de ejemplo de un grupo de seguridad asociado a las instancias. Los grupos de seguridad son grupos con estado. Por lo tanto, no necesita una regla que permita respuestas al tráfico entrante.

| Tipo de protocolo | Protocolo | Rango de puerto | Destino | Comentarios |

|---|---|---|---|---|

| Todo el tráfico | Todos | Todos | sg-1234567890abcdef0 |

Permita la comunicación entre las instancias asociadas a este grupo de seguridad. |