Reglas del grupo de seguridad

Las reglas de un grupo de seguridad controlan el tráfico de entrada que puede llegar a los recursos asociados al grupo de seguridad. Las reglas también controlan el tráfico saliente que puede salir de ellos.

Puede añadir o quitar reglas de un grupo de seguridad (este proceso también se conoce como autorización o revocación del acceso entrante o saliente). Las reglas se aplican al tráfico entrante (entrada) o saliente (salida). Puede conceder acceso a un origen o destino específicos.

Contenido

Conceptos básicos de las reglas de los grupos de seguridad

A continuación, se describen las características de las reglas de los grupos de seguridad:

-

Puede especificar reglas de permiso, pero no reglas de denegación.

-

Cuando se crea un grupo de seguridad, este carece de reglas de entrada. Por lo tanto, no se permitirá el tráfico de entrada hasta que no agregue reglas de entrada al grupo de seguridad.

-

La primera vez que crea un grupo de seguridad, este tiene una regla de salida que permite todo el tráfico de salida procedente del recurso. Es posible quitar esta regla y añadir reglas saliente que permitan solo el tráfico saliente específico. Si el grupo de seguridad no tiene reglas de entrada, no se permitirá el tráfico de salida.

-

Cuando asocia varios grupos de seguridad a un recurso, las reglas de cada grupo de seguridad se agregan para formar un solo conjunto de reglas utilizadas para determinar si se permite el acceso.

-

Cuando se agregan, actualizan o eliminan reglas, los cambios se aplican automáticamente a todos los recursos asociados al grupo de seguridad. Para obtener instrucciones, consulte Configuración de reglas de grupos de seguridad.

-

El efecto de algunos cambios en las reglas puede depender de cómo se realiza el seguimiento del tráfico. Para obtener más información, consulte Seguimiento de la conexión en la Guía del usuario de Amazon EC2.

-

Cuando usted crea una regla de grupo de seguridad, AWS le asigna un ID único. Puede utilizar el ID de una regla cuando utilice la API o la CLI para modificarla o eliminarla.

Limitación

Los grupos de seguridad no pueden bloquear las solicitudes de DNS hacia Route 53 Resolver o desde este, a veces denominado “dirección IP de VPC+2” (consulte Amazon Route 53 Resolver en la Guía para desarrolladores de Amazon Route 53) o AmazonProvidedDNS. Para filtrar las solicitudes de DNS a través de Route 53 Resolver, utilice el Firewall de DNS de Route 53 Resolver.

Componentes de una regla de grupo de seguridad

Los siguientes son componentes de las reglas del grupo de seguridad de entrada y salida:

-

Protocolo: el protocolo que se permite. Los protocolos más habituales son 6 (TCP), 17 (UDP) y 1 (ICMP).

-

Rango de puertos: para TCP, UDP o un protocolo personalizado, el rango de puertos que se permite. Puede especificar un solo número de puerto (por ejemplo,

22), o bien un rango de números de puertos (por ejemplo,7000-8000). -

Tipo y código ICMP: para ICMP, el tipo y el código ICMP. Por ejemplo, utilice el tipo 8 para la Echo Request de ICMP o el tipo 128 para la Echo Request de ICMPv6.

-

Origen o destino: el origen (reglas de entrada) o el destino (reglas de salida) del tráfico que se va a permitir. Especifique uno de los siguientes valores:

-

Una única dirección IPv4. Debe utilizar la longitud de prefijo

/32. Por ejemplo,203.0.113.1/32. -

Una única dirección IPv6. Debe utilizar la longitud de prefijo

/128. Por ejemplo,2001:db8:1234:1a00::123/128. -

Un rango de direcciones IPv4 en notación de bloque de CIDR. Por ejemplo,

203.0.113.0/24. -

Un rango de direcciones IPv6 en notación de bloque de CIDR. Por ejemplo,

2001:db8:1234:1a00::/64. -

El ID de una lista de prefijos. Por ejemplo,

pl-1234abc1234abc123. Para obtener más información, consulte Consolidación y administración de los bloques de CIDR de red con listas de prefijos administradas. -

El ID de un grupo de seguridad. Por ejemplo,

sg-1234567890abcdef0. Para obtener más información, consulte Referencia a grupos de seguridad.

-

-

(Opcional) Descripción: puede agregar una descripción a la regla, que puede ayudarlo a identificarla más adelante. Una descripción puede tener una longitud máxima de 255 caracteres. Los caracteres permitidos incluyen a-z, A-Z, 0-9, espacios y ._-:/()#,@[]+=;{}!$*.

Referencia a grupos de seguridad

Al especificar un grupo de seguridad como origen o destino de una regla, la regla afecta a todas las instancias que están asociadas a los grupos de seguridad. Las instancias se pueden comunicar en la dirección que se determine, mediante las direcciones IP privadas de las instancias, a través del protocolo y el puerto especificados.

Por ejemplo, a continuación, se representa una regla de entrada para un grupo de seguridad que hace referencia al grupo de seguridad sg-0abcdef1234567890. Esta regla permite el tráfico SSH entrante desde las instancias asociadas a sg-0abcdef1234567890.

| Origen | Protocolo | Rango de puerto |

|---|---|---|

sg-0abcdef1234567890 |

TCP | 22 |

Al hacer referencia a un grupo de seguridad en una regla de grupo de seguridad, tenga en cuenta lo siguiente:

-

Puede hacer referencia a un grupo de seguridad en la regla de entrada de otro grupo de seguridad si se cumple alguna de las siguientes condiciones:

-

Los grupos de seguridad están asociados con la misma VPC.

-

Existe una conexión de emparejamiento entre las VPC a las que están asociados los grupos de seguridad.

-

Hay una puerta de enlace de tránsito entre las VPC a las que están asociados los grupos de seguridad.

-

-

Puede hacer referencia a un grupo de seguridad en la regla de salida si se cumple alguna de las siguientes condiciones:

-

Los grupos de seguridad están asociados con la misma VPC.

-

Existe una conexión de emparejamiento entre las VPC a las que están asociados los grupos de seguridad.

-

-

No se agrega ninguna regla del grupo de seguridad al que se hace referencia al grupo de seguridad que hace referencia a él.

-

En el caso de las reglas de entrada, las instancias de EC2 asociadas al grupo de seguridad pueden recibir tráfico entrante de las direcciones IP privadas de las instancias de EC2 asociadas al grupo de seguridad al que se hace referencia.

-

En el caso de las reglas de salida, las instancias de EC2 asociadas al grupo de seguridad pueden enviar tráfico saliente a las direcciones IP privadas de las instancias de EC2 asociadas al grupo de seguridad al que se hace referencia.

Limitación

Si configura rutas para reenviar el tráfico entre dos instancias en subredes diferentes a través de un dispositivo de middlebox, debe asegurarse de que los grupos de seguridad de ambas instancias permiten que el tráfico fluya entre las instancias. El grupo de seguridad de cada instancia debe hacer referencia a la dirección IP privada de la otra instancia o al rango CIDR de la subred que contiene la otra instancia como fuente. Si hace referencia al grupo de seguridad de la otra instancia como fuente, esto no permite que el tráfico fluya entre las instancias.

Ejemplo

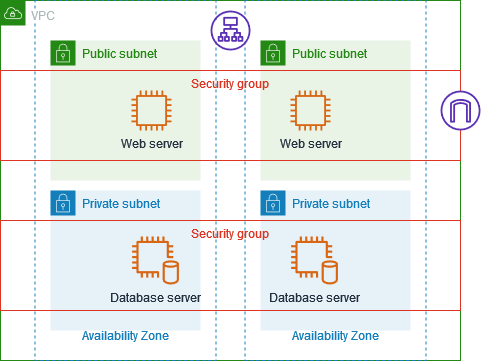

En el siguiente diagrama se muestra una VPC con subredes en dos zonas de disponibilidad, una puerta de enlace de Internet y un equilibrador de carga de aplicación. Cada zona de disponibilidad tiene una subred pública para servidores web y una subred privada para servidores de bases de datos. Hay grupos de seguridad independientes para el equilibrador de carga, los servidores web y los servidores de bases de datos. Cree las siguientes reglas de grupo de seguridad para permitir el tráfico.

-

Agregue reglas al grupo de seguridad del equilibrador de carga para permitir el tráfico HTTP y HTTPS de Internet. El origen es 0.0.0.0/0.

-

Agregue reglas al grupo de seguridad para servidores web para permitir solo el tráfico HTTP y HTTPS del equilibrador de carga. El origen es el grupo de seguridad para el equilibrador de carga.

-

Agregue reglas al grupo de seguridad para servidores de bases de datos para permitir solicitudes de bases de datos de servidores web. El origen es el grupo de seguridad para los servidores web.

Tamaño del grupo de seguridad

El tipo de origen o destino determina la forma en que cada regla cuenta para el número máximo de reglas que puede tener por grupo de seguridad.

-

Una regla que hace referencia a un bloque de CIDR cuenta como una regla.

-

Una regla que hace referencia a otro grupo de seguridad cuenta como una regla, independientemente del tamaño del grupo de seguridad al que se hace referencia.

-

Una regla que hace referencia a una lista de prefijos administrada por el cliente cuenta como el tamaño máximo de la lista de prefijos. Por ejemplo, si el tamaño máximo de la lista de prefijos es 20, una regla que haga referencia a esta lista de prefijos cuenta como 20 reglas.

-

Una regla que hace referencia a una lista de prefijos administrados por AWS cuenta como el peso de la lista de prefijos. Por ejemplo, si el peso de la lista de prefijos es 10, una regla que haga referencia a esta lista de prefijos cuenta como 10 reglas. Para obtener más información, consulte Listas de prefijos administradas por AWS disponibles.

Reglas antiguas de los grupos de seguridad

Si su VPC tiene una conexión de emparejamiento de VPC con otra VPC, o si utiliza una VPC compartida con otra cuenta, la regla del grupo de seguridad puede hacer referencia a otro grupo de seguridad de la VPC del mismo nivel. Esto permite que los recursos asociados al grupo de seguridad al que se hace referencia y los asociados al grupo de seguridad que hace la referencia se comuniquen entre sí. Para obtener más información, consulte Actualizar los grupos de seguridad para que hagan referencia a grupos de seguridad de VPC del mismo nivel en la Guía de interconexión de Amazon VPC.

Si tienes una regla del grupo de seguridad que hace referencia a un grupo de seguridad en una VPC emparejada o compartida y el grupo de seguridad en la VPC compartida o la conexión de emparejamiento de VPC se eliminan, la regla se marca como obsoleta. Las reglas obsoletas de los grupos de seguridad se pueden eliminar de la misma manera que cualquier otra regla del grupo de seguridad.