Compartir grupos de seguridad con AWS Organizations

La característica Grupo de seguridad compartido le permite compartir un grupo de seguridad con otras cuentas de AWS Organizations y hacer que el grupo de seguridad esté disponible para que lo utilicen esas cuentas.

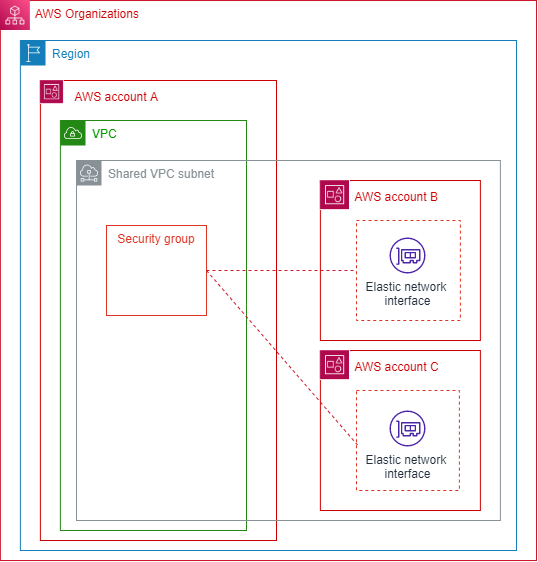

En el siguiente diagrama, se muestra cómo puede utilizar la característica Grupo de seguridad compartido para simplificar la administración de los grupos de seguridad en todas las cuentas de su AWS Organizations:

En este diagrama, se muestran tres cuentas que forman parte de la misma organización. La cuenta A comparte una subred de VPC con las cuentas B y C. La cuenta A comparte el grupo de seguridad con las cuentas B y C mediante la característica de Grupos de seguridad compartidos. A continuación, las cuentas B y C utilizan ese grupo de seguridad cuando lanzan instancias en la subred compartida. Esto permite a la cuenta A administrar el grupo de seguridad; cualquier actualización del grupo de seguridad se aplica a los recursos que las cuentas B y C tienen en ejecución en la subred de VPC compartida.

Requisitos de la característica de Grupos de seguridad compartidos

-

Esta característica solo está disponible para las cuentas de la misma organización en AWS Organizations. Debe habilitar el uso compartido de recursos en AWS Organizations.

-

La cuenta que comparte el grupo de seguridad debe ser propietaria tanto de la VPC como del grupo de seguridad.

-

No puede compartir los grupos de seguridad predeterminados.

-

No puede compartir grupos de seguridad que estén en una VPC predeterminada.

-

Las cuentas participantes pueden crear grupos de seguridad en una VPC compartida, pero no pueden compartir esos grupos de seguridad.

-

Se requiere un conjunto mínimo de permisos para que una entidad principal de IAM comparta un grupo de seguridad con AWS RAM. Use las política de IAM administradas

AmazonEC2FullAccessyAWSResourceAccessManagerFullAccesspara garantizar que las entidades principales de IAM dispongan de los permisos necesarios para compartir y utilizar los grupos de seguridad compartidos. Si utiliza una política de IAM personalizada, las accionesc2:PutResourcePolicyyec2:DeleteResourcePolicyson obligatorias. Estas son acciones de IAM solo de permiso. Si a una entidad principal de IAM no se le conceden estos permisos, se producirá un error al intentar compartir el grupo de seguridad mediante la AWS RAM.

Servicios que admiten esta característica

-

Amazon API Gateway

-

Amazon EC2

-

Amazon ECS

-

Amazon EFS

-

Amazon EKS

-

Amazon EMR

-

Amazon FSx

-

Amazon ElastiCache

-

AWS Elastic Beanstalk

-

AWS Glue

Amazon MQ

Amazon SageMaker

Elastic Load Balancing

Equilibrador de carga de aplicación

Equilibrador de carga de red

Cómo afecta esta característica a las cuotas existentes

Se aplican cuotas de los grupos de seguridad. Sin embargo, para la cuota “Grupos de seguridad por interfaz de red”, si un participante utiliza grupos propios y compartidos en una interfaz de red elástica (ENI), se aplica la cuota mínima de propietario y participante.

Ejemplo para demostrar cómo esta característica afecta a la cuota:

-

Cuota de cuentas de propietarios: 4 grupos de seguridad por interfaz

-

Cuota de cuentas de participantes: 5 grupos de seguridad por interfaz.

-

El propietario comparte los grupos SG-O1, SG-O2, SG-O3, SG-O4 y SG-O5 con el participante. El participante ya tiene sus propios grupos en la VPC: SG-P1, SG-P2, SG-P3, SG-P4, SG-P5.

-

Si el participante crea una ENI y utiliza solo sus propios grupos, puede asociar los 5 grupos de seguridad (SG-P1, SG-P2, SG-P3, SG-P4 y SG-P5), ya que esa es su cuota.

-

Si el participante crea una ENI y utiliza algún grupo compartido en ella, solo podrá asociar hasta 4 grupos. En este caso, la cuota de una ENI de este tipo es la cuota mínima de propietarios y participantes. Las posibles configuraciones válidas tendrán el siguiente aspecto:

-

SG-O1, SG-P1, SG-P2, SG-P3

-

SG-O1, SG-O2, SG-O3, SG-O4

-

Compartir un grupo de seguridad

En esta sección, se explica cómo usar la AWS Management Console y la AWS CLI para compartir un grupo de seguridad con otras cuentas de su organización.

Dejar de compartir un grupo de seguridad

En esta sección, se explica cómo utilizar la AWS Management Console y la AWS CLI para dejar de compartir un grupo de seguridad con otras cuentas de la organización.

El grupo de seguridad ya no está compartido. Cuando el propietario deja de compartir un grupo de seguridad, se aplican las siguientes reglas:

Las interfaces de red elásticas (ENI) existentes participantes siguen recibiendo las actualizaciones de reglas de los grupos de seguridad que se realicen en los grupos de seguridad no compartidos. Dejar de compartir solo impide que el participante cree nuevas asociaciones con el grupo no compartido.

Los participantes ya no pueden asociar el grupo de seguridad no compartido a ninguna ENI de su propiedad.

Los participantes pueden describir y eliminar las ENI que siguen asociadas a los grupos de seguridad no compartidos.

Si los participantes siguen teniendo ENI asociadas al grupo de seguridad no compartido, el propietario no puede eliminarlo. El propietario solo puede eliminar el grupo de seguridad después de que los participantes disocien (eliminen) el grupo de seguridad de todas sus ENI.