Hemos publicado una nueva versión del marco de Well-Architected. También hemos añadido enfoques nuevos y actualizados al Catálogo de enfoques. Obtenga más información

Activar Trusted Advisor para una carga de trabajo

nota

Los propietarios de las cargas de trabajo deben Activar la compatibilidad con Discovery para sus cuentas antes de crear una carga de trabajo de Trusted Advisor. Al seleccionar Activar la compatibilidad con Discovery, se crea el rol necesario para el propietario de la carga de trabajo. Siga los pasos siguientes para todas las demás cuentas asociadas.

Los propietarios de las cuentas asociadas a las cargas de trabajo que hayan activado Trusted Advisor deben crear un rol en IAM para poder ver la información de Trusted Advisor en AWS Well-Architected Tool.

Crear un rol en IAM para AWS WA Tool para obtener información de Trusted Advisor

-

Inicie sesión en la AWS Management Console y abra la consola de IAM en la https://console.aws.amazon.com/iam/

. -

En el panel de navegación de la consola de IAM, seleccione Roles y, a continuación, seleccione Crear rol.

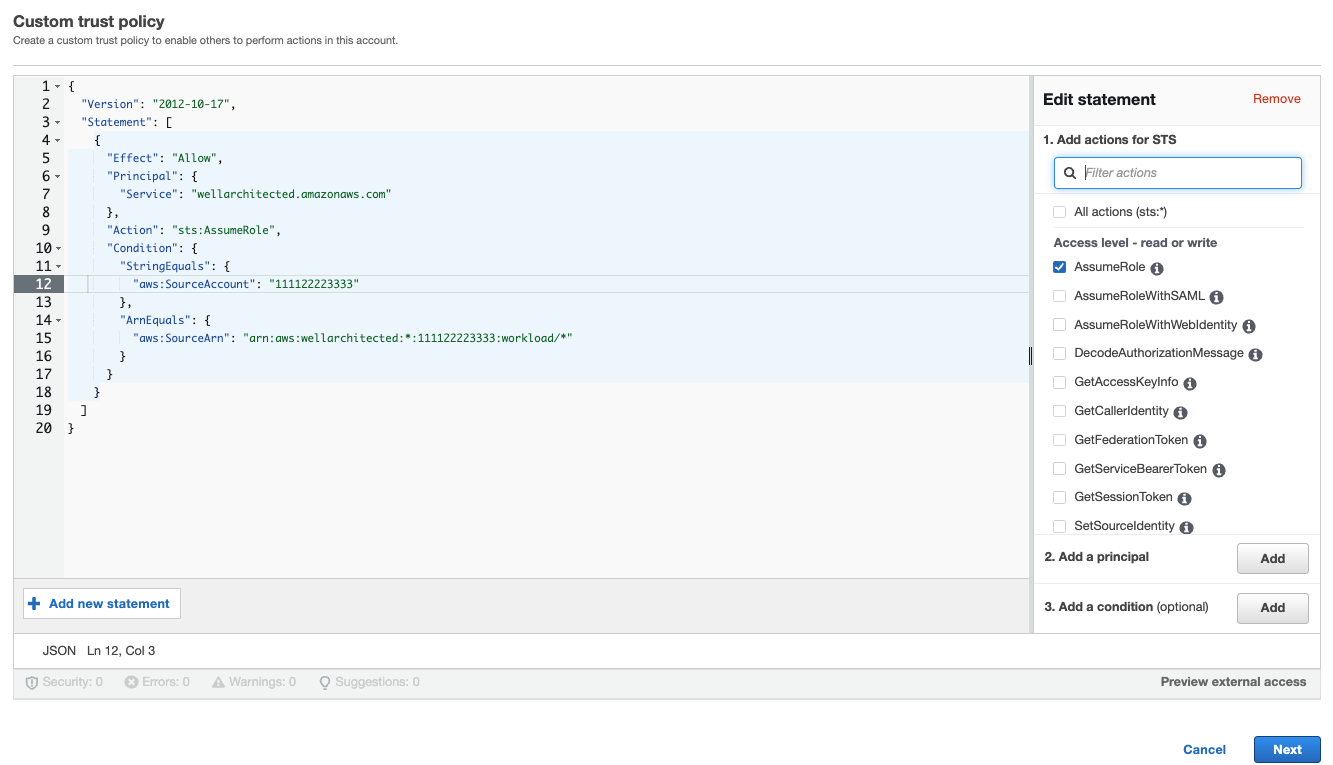

En Tipo de entidad de confianza, seleccione Política de confianza personalizada.

-

Copie y pegue la siguiente Política de confianza personalizada en el campo JSON de la consola de IAM, como se muestra en la siguiente imagen. Sustituya

WORKLOAD_OWNER_ACCOUNT_ID{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": "arn:aws:wellarchitected:*:WORKLOAD_OWNER_ACCOUNT_ID:workload/*" } } } ] }

nota

El

aws:sourceArnen el bloque de condiciones de la política de confianza personalizada anterior es"arn:aws:wellarchitected:*:, que es una condición genérica que establece que este rol puede ser utilizado por AWS WA Tool para todas las cargas de trabajo del propietario de la carga de trabajo. Sin embargo, el acceso se puede limitar a un ARN de carga de trabajo específico o a un conjunto de ARN de carga de trabajo. Para especificar varios ARN, consulte el ejemplo de una política de confianza.WORKLOAD_OWNER_ACCOUNT_ID:workload/*"{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": [ "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_1", "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_2" ] } } } ] } En la página Agregar permisos, en las Políticas de permisos, seleccione Crear política para dar acceso a AWS WA Tool a los datos de lectura de Trusted Advisor. Al seleccionar Crear política, se abre una ventana nueva.

nota

Además, tiene la opción de omitir la creación de los permisos durante la creación del rol y crear una política en línea después de crear el rol. Seleccione Ver rol en el mensaje de creación correcta del rol y seleccione Crear política integrada en el menú desplegable Agregar permisos de la pestaña Permisos.

Copie y pegue la siguiente Política de permisos en el editor JSON. En el ARN de

Resource, sustituyaYOUR_ACCOUNT_ID*) y seleccione Siguiente: etiquetas.Para obtener más información sobre los formatos ARN, consulte Nombre de recurso de Amazon (ARN) en la Guía de referencia general de AWS.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "trustedadvisor:DescribeCheckRefreshStatuses", "trustedadvisor:DescribeCheckSummaries", "trustedadvisor:DescribeRiskResources", "trustedadvisor:DescribeAccount", "trustedadvisor:DescribeRisk", "trustedadvisor:DescribeAccountAccess", "trustedadvisor:DescribeRisks", "trustedadvisor:DescribeCheckItems" ], "Resource": [ "arn:aws:trustedadvisor:*:YOUR_ACCOUNT_ID:checks/*" ] } ] }-

Si Trusted Advisor está activado para una carga de trabajo y la Definición de recursos está configurada como AppRegistry o Todas, todas las cuentas que posean un recurso en la aplicación AppRegistry adjunta a la carga de trabajo deberán añadir el siguiente permiso a la política de permisos de su rol de Trusted Advisor.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "DiscoveryPermissions", "Effect": "Allow", "Action": [ "servicecatalog:ListAssociatedResources", "tag:GetResources", "servicecatalog:GetApplication", "resource-groups:ListGroupResources", "cloudformation:DescribeStacks", "cloudformation:ListStackResources" ], "Resource": "*" } ] } -

(Opcional) Añada etiquetas. Seleccione Siguiente: revisar.

-

Revise la política de precisión, asígnele un nombre y seleccione Crear política.

-

En la página Agregar permisos para el rol, seleccione el nombre de la política que acaba de crear y, a continuación, seleccione Siguiente.

-

Introduzca el Nombre del rol, que debe usar la siguiente sintaxis:

WellArchitectedRoleForTrustedAdvisor-y seleccione Crear rol. SustituyaWORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_IDEn la parte superior de la página, verá un mensaje en el que se indica que el rol se creó.

-

Para ver el rol y la política de permisos asociada, en el panel de navegación izquierdo, en Administración de acceso, seleccione Roles y busque el nombre de

WellArchitectedRoleForTrustedAdvisor-. Seleccione el nombre del rol para comprobar que los Permisos y las Relaciones de confianza son correctas.WORKLOAD_OWNER_ACCOUNT_ID