Administración de claves

Amazon EFS se integra con AWS KMS, que administra las claves de cifrado de los sistemas de archivos cifrados. AWS KMStambién admite el cifrado de otros servicios de AWS, como Amazon Simple Storage Service (Amazon S3), Amazon Elastic Block Store (Amazon EBS), Amazon Relational Database Service (Amazon RDS), Amazon Aurora, Amazon Redshift, Amazon WorkMail, WorkSpaces, etc. Para cifrar el contenido del sistema de archivos, Amazon EFS utiliza el algoritmo estándar de cifrado avanzado con modo XTS y una clave de 256 bits (XTS-AES-256).

Hay tres preguntas importantes que responder al considerar cómo proteger los datos en reposo mediante la adopción de cualquier política de cifrado. Estas preguntas son igualmente válidas para los datos almacenados en servicios administrados y no administrados, como Amazon EBS.

¿Dónde se guardan las llaves?

AWS KMS almacena sus claves maestras en un almacenamiento altamente duradero en un formato cifrado para garantizar que su recuperación cuando sea necesario.

¿Dónde se usan las claves?

El uso de un sistema de archivos cifrado de Amazon EFS es transparente para los clientes que montan el sistema de archivos. Todas las operaciones criptográficas se producen dentro del servicio EFS, ya que los datos se cifran antes de escribirse en el disco y se descifran después de que un cliente emita una solicitud de lectura.

¿Quién puede usar las claves?

Las políticas de claves de AWS KMS controlan el acceso a las claves de cifrado

Le recomendamos que las combine con las políticas de IAM para proporcionar otra capa de control. Cada clave tiene una política de claves. Si la clave es una CMK administrada por AWS, AWS administra la política de claves. Si la clave es una CMK administrada por el cliente, el usuario administra la política de claves. Estas políticas de claves son la forma principal de controlar el acceso a las CMK. Definen los permisos que rigen el uso y la administración de las claves.

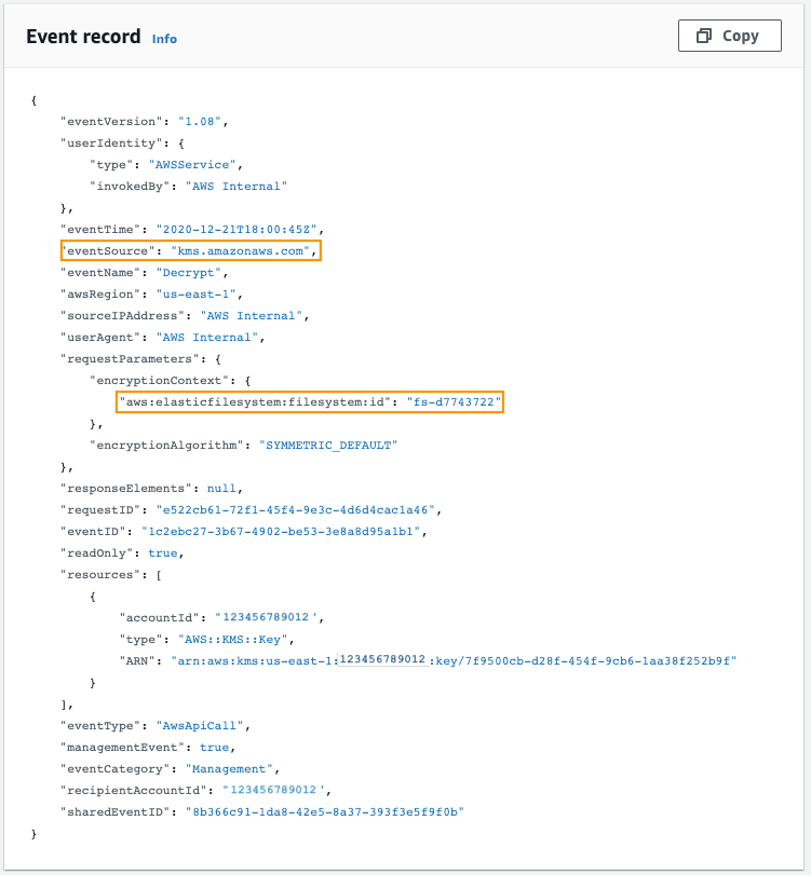

Cuando se crea un sistema de archivos cifrados con Amazon EFS, se concede a Amazon EFS acceso para utilizar la CMK en su nombre. Las llamadas que Amazon EFSS hace a AWS KMS en su nombre aparecen en los registros de CloudTrail como si se hubieran originado en la cuenta de AWS. En la siguiente captura de pantalla se muestra el evento de ejemplo de CloudTrail para una llamada de KMS Decrypt realizada por Amazon EFS.

Registro de CloudTrail para KMS Decrypt

Para obtener más información sobre AWS KMS y cómo administrar el acceso a las claves de cifrado, consulte Administración de acceso a las CMK de AWS KMS en la Guía para desarrolladores de AWS KMS.

Para obtener más información sobre cómo AWS KMS administra la criptografía, consulte el documento técnico Detalles criptográficos de AWS KMS.

Para obtener más información sobre cómo crear un grupo y usuario administrador de IAM, consulte Creación del primer usuario administrador de IAM y grupo de usuarios en la Guía del usuario de IAM.