Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de l'accès à la console EC2 série

Pour configurer l’accès à la console série, vous devez accorder l’accès à la console série au niveau du compte, puis configurer des politiques IAM pour accorder l’accès à vos utilisateurs. Vous devez également configurer un utilisateur avec mot de passe sur chaque instance afin que vos utilisateurs puissent utiliser la console série pour le dépannage.

Avant de commencer, assurez-vous de vérifier les conditions préalables.

Rubriques

Niveaux d'accès à la console EC2 série

Par défaut, il n’est pas possible d’accéder à la console série au niveau du compte. Vous devez accorder explicitement l’accès à la console série au niveau du compte. Pour plus d’informations, veuillez consulter Gérer l'accès du compte à la console EC2 série.

Vous pouvez utiliser une politique de contrôle de service (SCP) pour autoriser l’accès à la console série au sein de votre organisation. Vous pouvez ensuite disposer d’un contrôle d’accès granulaire au niveau de l’utilisateur à l’aide d’une politique IAM pour contrôler l’accès. En combinant des politiques SCP et IAM, vous disposez de différents niveaux de contrôle d’accès à la console série.

- Niveau de l’organisation

-

Vous pouvez utiliser une politique de contrôle de service (SCP) pour autoriser l’accès à la console série aux comptes membre au sein de votre organisation. Pour plus d'informations SCPs, consultez la section Politiques de contrôle des services dans le Guide de AWS Organizations l'utilisateur.

- Niveau de l’instance

-

Vous pouvez configurer les politiques d'accès à la console série en utilisant IAM PrincipalTag et les ResourceTag constructions et en spécifiant les instances par leur ID. Pour de plus amples informations, veuillez consulter Configuration des politiques IAM pour l'accès à la console EC2 série.

- Niveau utilisateur

-

Vous pouvez configurer l’accès au niveau de l’utilisateur en configurant une politique IAM pour autoriser ou interdire à un utilisateur spécifié d’envoyer la clé publique SSH en mode push au service de console série d’une instance particulière. Pour de plus amples informations, veuillez consulter Configuration des politiques IAM pour l'accès à la console EC2 série.

- Niveau du système d’exploitation (instances Linux uniquement)

-

Vous pouvez définir un mot de passe utilisateur au niveau du système d’exploitation invité. Cela permet d’accéder à la console série pour certains cas d’utilisation. Toutefois, pour surveiller les journaux, vous n’avez pas besoin d’un utilisateur avec un mot de passe. Pour de plus amples informations, veuillez consulter Définir un mot de passe utilisateur de système d’exploitation sur une instance Linux.

Gérer l'accès du compte à la console EC2 série

Par défaut, il n’est pas possible d’accéder à la console série au niveau du compte. Vous devez accorder explicitement l’accès à la console série au niveau du compte.

Note

Ce paramètre est configuré au niveau du compte, soit directement dans le compte, soit à l’aide d’une politique déclarative. Il doit être configuré dans chaque Région AWS endroit où vous souhaitez autoriser l'accès à la console série. L’utilisation d’une politique déclarative vous permet d’appliquer le paramètre à plusieurs régions simultanément, ainsi qu’à plusieurs comptes simultanément. Lorsqu’une politique déclarative est utilisée, vous ne pouvez pas modifier le paramètre directement dans un compte. Cette rubrique décrit comment configurer le paramètre directement dans un compte. Pour plus d’informations sur l’utilisation des politiques déclaratives, consultez la section Politiques déclaratives du Guide de l’AWS Organizations utilisateur.

Rubriques

Autoriser les utilisateurs à gérer l’accès du compte

Pour permettre à vos utilisateurs de gérer l'accès des comptes à la console EC2 série, vous devez leur accorder les autorisations IAM requises.

La politique suivante accorde des autorisations pour consulter l'état du compte, ainsi que pour autoriser ou empêcher l'accès du compte à la console EC2 série.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:GetSerialConsoleAccessStatus", "ec2:EnableSerialConsoleAccess", "ec2:DisableSerialConsoleAccess" ], "Resource": "*" } ] }

Pour plus d’informations, consultez Création de politiques IAM dans le IAM Guide de l’utilisateur.

Afficher l’état de l’accès du compte à la console série

Pour afficher l’état de l’accès du compte à la console série (console)

Ouvrez la EC2 console Amazon à l'adresse https://console.aws.amazon.com/ec2/

. -

Dans le volet de navigation de gauche, choisissez EC2 Dashboard.

-

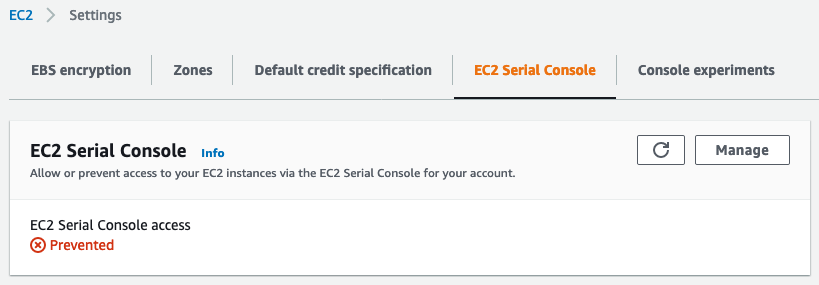

Dans Attributs du compte, sélectionnez EC2 Serial Console.

Le champ Accès à la console EC2 série indique si l'accès au compte est autorisé ou interdit.

La capture d'écran suivante montre que le compte ne peut pas utiliser la console EC2 série.

Pour afficher l’état d’accès du compte à la console série (AWS CLI)

Utilisez la commande get-serial-console-access-status

aws ec2 get-serial-console-access-status --regionus-east-1

Dans le résultat suivant, true indique que le compte est autorisé à accéder à la console série.

Le ManagedBy champ indique l’entité qui a configuré le paramètre. Dans cet exemple, account indique que le paramètre a été configuré directement dans le compte. Une valeur de declarative-policy signifierait que le paramètre a été configuré par une politique déclarative. Pour plus d’informations, consultez la rubrique Politiques gérées dans le AWS Organizations Guide de l’utilisateur.

{ "SerialConsoleAccessEnabled": true, "ManagedBy": "account" }

Autoriser le compte à accéder à la console série

Pour autoriser le compte à accéder à la console série (console)

Ouvrez la EC2 console Amazon à l'adresse https://console.aws.amazon.com/ec2/

. -

Dans le volet de navigation de gauche, choisissez EC2 Dashboard.

-

Dans Attributs du compte, sélectionnez EC2 Serial Console.

-

Choisissez Gérer.

-

Pour autoriser l'accès à la console EC2 série de toutes les instances du compte, cochez la case Autoriser.

-

Sélectionnez Mise à jour.

Pour autoriser le compte à accéder à la console série (AWS CLI)

Utilisez la enable-serial-console-access

aws ec2 enable-serial-console-access --regionus-east-1

Dans le résultat suivant, true indique que le compte est autorisé à accéder à la console série.

{ "SerialConsoleAccessEnabled": true }

Interdire au compte l’accès à la console série

Pour interdire au compte l’accès à la console série (console)

Ouvrez la EC2 console Amazon à l'adresse https://console.aws.amazon.com/ec2/

. -

Dans le volet de navigation de gauche, choisissez EC2 Dashboard.

-

Dans Attributs du compte, sélectionnez EC2 Serial Console.

-

Choisissez Gérer.

-

Pour empêcher l'accès à la console EC2 série de toutes les instances du compte, décochez la case Autoriser.

-

Sélectionnez Mise à jour.

Pour interdire au compte l’accès à la console série (AWS CLI)

Utilisez la disable-serial-console-access

aws ec2 disable-serial-console-access --regionus-east-1

Dans le résultat suivant, false indique que le compte n’est pas autorisé à accéder à la console série.

{ "SerialConsoleAccessEnabled": false }

Configuration des politiques IAM pour l'accès à la console EC2 série

Par défaut, vos utilisateurs n’ont pas accès à la console série. Votre organisation doit configurer des politiques IAM pour accorder à vos utilisateurs l’accès requis. Pour plus d’informations, consultez Création de politiques IAM dans le IAM Guide de l’utilisateur.

Pour accéder à la console série, créez un document de politique JSON qui inclut l’action ec2-instance-connect:SendSerialConsoleSSHPublicKey. Cette action accorde à un utilisateur l’autorisation d’envoyer la clé publique en mode push au service de console série, qui démarre une session de console série. Nous recommandons de restreindre l'accès à des EC2 instances spécifiques. Sinon, tous les utilisateurs disposant de cette autorisation peuvent se connecter à la console série de toutes les EC2 instances.

Exemple de politiques IAM

Autoriser explicitement l’accès à la console série

Par défaut, personne n’a accès à la console série. Pour accorder l’accès à la console série, vous devez configurer une politique pour autoriser explicitement cet accès. Nous vous recommandons de configurer une politique qui restreint l’accès à des instances spécifiques.

La politique suivante permet d’accéder à la console série d’une instance spécifique, identifiée par son ID d’instance.

Notez que les actions DescribeInstances, DescribeInstanceTypes et GetSerialConsoleAccessStatus ne prennent pas en charge les autorisations au niveau des ressources. Par conséquent, toutes les ressources, indiquées par un astérisque *, doivent être spécifiées pour ces actions.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowDescribeInstances", "Effect": "Allow", "Action": [ "ec2:DescribeInstances", "ec2:DescribeInstanceTypes", "ec2:GetSerialConsoleAccessStatus" ], "Resource": "*" }, { "Sid": "AllowinstanceBasedSerialConsoleAccess", "Effect": "Allow", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey" ], "Resource": "arn:aws:ec2:region:account-id:instance/i-0598c7d356eba48d7" } ] }

Refuser explicitement l’accès à la console série

La politique IAM suivante autorise l’accès à la console série de toutes les instances, désignées par * (astérisque), et refuse explicitement l’accès à la console série d’une instance spécifique, identifiée par son ID.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSerialConsoleAccess", "Effect": "Allow", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey", "ec2:DescribeInstances", "ec2:DescribeInstanceTypes", "ec2:GetSerialConsoleAccessStatus" ], "Resource": "*" }, { "Sid": "DenySerialConsoleAccess", "Effect": "Deny", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey" ], "Resource": "arn:aws:ec2:region:account-id:instance/i-0598c7d356eba48d7" } ] }

Utiliser des balises de ressources pour contrôler l’accès à la console série

Vous pouvez utiliser des balises de ressource pour contrôler l’accès à la console série d’une instance.

Le contrôle d'accès basé sur les attributs est une stratégie d'autorisation qui définit les autorisations en fonction de balises pouvant être associées aux utilisateurs et AWS aux ressources. Par exemple, la politique suivante permet à un utilisateur d’initier une connexion à la console série pour une seule instance si la balise de ressource de cette instance et la balise du principal possèdent la même valeur SerialConsole en clé de balise.

Pour plus d'informations sur l'utilisation de balises pour contrôler l'accès à vos AWS ressources, consultez la section Contrôle de l'accès aux AWS ressources dans le guide de l'utilisateur IAM.

Notez que les actions DescribeInstances, DescribeInstanceTypes et GetSerialConsoleAccessStatus ne prennent pas en charge les autorisations au niveau des ressources. Par conséquent, toutes les ressources, indiquées par un astérisque *, doivent être spécifiées pour ces actions.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowDescribeInstances", "Effect": "Allow", "Action": [ "ec2:DescribeInstances", "ec2:DescribeInstanceTypes", "ec2:GetSerialConsoleAccessStatus" ], "Resource": "*" }, { "Sid": "AllowTagBasedSerialConsoleAccess", "Effect": "Allow", "Action": [ "ec2-instance-connect:SendSerialConsoleSSHPublicKey" ], "Resource": "arn:aws:ec2:region:account-id:instance/*", "Condition": { "StringEquals": { "aws:ResourceTag/SerialConsole": "${aws:PrincipalTag/SerialConsole}" } } } ] }

Définir un mot de passe utilisateur de système d’exploitation sur une instance Linux

Note

Cette section s’applique aux instances , et () uniquement.

Vous pouvez vous connecter à la console série sans mot de passe. Toutefois, pour utiliser la console série pour résoudre les problèmes d’une instance, cette dernière doit avoir un utilisateur de système d’exploitation avec mot de passe.

Vous pouvez définir le mot de passe pour n’importe quel utilisateur du système d’exploitation, y compris l’utilisateur racine. Notez que l’utilisateur racine peut modifier tous les fichiers, tandis que chaque utilisateur du système d’exploitation peut avoir des autorisations limitées.

Vous devez définir un mot de passe utilisateur pour chaque instance pour laquelle vous utilisez la console série. Vous n’aurez besoin d’effectuer cette opération qu’une seule fois pour chaque instance.

Note

Les instructions suivantes ne s'appliquent que si vous avez lancé votre instance à l'aide d'une AMI Linux fournie par AWS car, par défaut, les informations AMIs fournies par ne AWS sont pas configurées avec un utilisateur basé sur un mot de passe. Si vous avez lancé votre instance à l’aide d’une AMI sur laquelle le mot de passe utilisateur racine est déjà configuré, vous pouvez ignorer ces instructions.

Pour définir un mot de passe utilisateur de système d’exploitation sur une instance Linux

-

Connectez-vous à votre instance. Vous pouvez utiliser n'importe quelle méthode pour vous connecter à votre instance, à l'exception de la méthode de connexion par console EC2 série.

-

Pour définir le mot de passe d’un utilisateur, utilisez la commande passwd. Dans l’exemple suivant, l’utilisateur est

root.[ec2-user ~]$sudo passwd rootVoici un exemple de sortie.

Changing password for user root. New password: -

À l’invite

New password, entrez le nouveau mot de passe. -

À l’invite, saisissez à nouveau le mot de passe.