Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Clouds privés virtuels pour vos EC2 instances

Amazon Virtual Private Cloud (Amazon VPC) vous permet de définir un réseau virtuel dans votre propre zone logiquement isolée au sein du AWS cloud, connu sous le nom de cloud privé virtuel ou VPC. Vous pouvez créer des AWS ressources, telles que des EC2 instances Amazon, dans les sous-réseaux de votre VPC. Votre VPC ressemble beaucoup à un réseau traditionnel que vous pourriez exécuter dans votre propre centre de données, et présente l’avantage d’utiliser l’infrastructure évolutive d’ AWS. Vous pouvez configurer votre VPC en sélectionnant sa plage d’adresses IP, en créant des sous-réseaux et en configurant des tables de routage, des passerelles réseau et des paramètres de sécurité. Vous pouvez connecter des instances dans votre VPC à Internet ou à votre propre centre de données.

Table des matières

Votre valeur par défaut VPCs

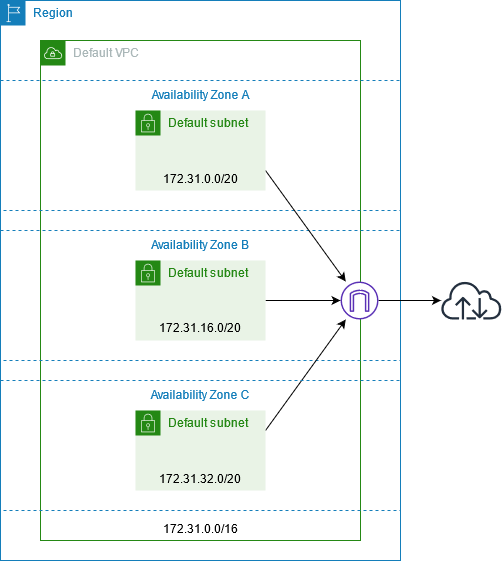

Lorsque vous créez votre AWS compte, nous créons un VPC par défaut dans chaque région. Un VPC par défaut est un VPC déjà configuré et prêt à être utilisé par vous. Par exemple, il existe un sous-réseau par défaut pour chaque zone de disponibilité dans chaque VPC par défaut, une passerelle Internet reliée au VPC et la table de routage principale contient un acheminement qui envoie tout le trafic (0.0.0.0/0) à la passerelle Internet. Vous pouvez modifier la configuration de votre configuration par défaut VPCs selon vos besoins. Par exemple, vous pouvez y ajouter des sous-réseaux et des tables de routage.

Non par défaut VPCs

Au lieu d'utiliser un VPC par défaut pour vos ressources, vous pouvez créer votre propre VPC, comme décrit dans la section Créer un VPC dans le guide de l'utilisateur Amazon VPC.

Voici quelques éléments à prendre en compte lors de la création d'un VPC pour vos EC2 instances.

-

Vous pouvez utiliser la suggestion par défaut pour le bloc IPv4 CIDR ou saisir le bloc CIDR requis par votre application ou votre réseau.

-

Pour assurer une haute disponibilité, créez des sous-réseaux dans plusieurs zones de disponibilité.

-

Si vos instances doivent être accessibles depuis Internet, effectuez l’une des actions suivantes :

-

Si vos instances peuvent se trouver dans un sous-réseau public, ajoutez celui-ci. Gardez les deux options DNS activées. Vous pouvez éventuellement ajouter des sous-réseaux privés maintenant ou ultérieurement.

-

Si vos instances doivent se trouver dans un sous-réseau privé, n'ajoutez que ces derniers. Vous pouvez ajouter une passerelle NAT pour donner accès à internet aux instances des sous-réseaux privés. Si vos instances envoient ou reçoivent un volume important de trafic à travers les zones de disponibilité, créez une passerelle NAT dans chaque zone en question. En revanche, vous pouvez créer une passerelle NAT dans une seule des zones de disponibilité et lancer des instances qui envoient ou reçoivent du trafic inter-zones dans la même zone que celle de la passerelle NAT.

-

Accès Internet

Les instances lancées dans un sous-réseau par défaut d'un VPC par défaut ont accès à Internet. VPCs Par défaut, elles sont configurées pour attribuer des adresses IP publiques et des noms d'hôte DNS, et la table de routage principale est configurée avec une route vers une passerelle Internet attachée au VPC.

Pour les instances que vous lancez dans des sous-réseaux autres que ceux par défaut VPCs, vous pouvez utiliser l'une des options suivantes pour vous assurer que les instances que vous lancez dans ces sous-réseaux ont accès à Internet :

-

Configurez une passerelle Internet. Pour plus d’informations, consultez Connexion à l’Internet à l’aide d’une passerelle Internet dans le Guide de l’utilisateur Amazon VPC.

-

Configurez une passerelle NAT publique. Pour plus d’informations, consultez Accéder à Internet à partir d’un sous-réseau privé dans le Guide de l’utilisateur Amazon VPC.

Sous-réseaux partagés

Lorsque vous lancez EC2 des instances dans des sous-réseaux VPC partagés, tenez compte des points suivants :

-

Les participants peuvent exécuter des instances dans un sous-réseau partagé en spécifiant l'identifiant du sous-réseau partagé. Les participants doivent être propriétaires de toutes les interfaces réseau qu'ils indiquent.

-

Les participants peuvent démarrer, arrêter, terminer et décrire les instances qu'ils ont créées dans un sous-réseau partagé. Les participants ne peuvent pas démarrer, arrêter, terminer ou décrire les instances que le propriétaire du VPC a créées dans le sous-réseau partagé.

-

Les propriétaires de VPC ne peuvent pas démarrer, arrêter, terminer ou décrire les instances créées par les participants dans un sous-réseau partagé.

-

Les participants peuvent se connecter à une instance dans un sous-réseau partagé à l'aide d' EC2 Instance Connect Endpoint. Le participant doit créer le point de terminaison EC2 Instance Connect dans le sous-réseau partagé. Les participants ne peuvent pas utiliser un point de terminaison EC2 Instance Connect créé par le propriétaire du VPC dans le sous-réseau partagé.

Pour plus d'informations sur les EC2 ressources Amazon partagées, consultez ce qui suit :

Pour plus d'informations sur les sous-réseaux partagés, consultez Partager votre VPC avec d'autres comptes dans le Guide de l'utilisateur Amazon VPC.

IPv6-sous-réseaux uniquement

Une EC2 instance lancée dans un sous-réseau IPv6 réservé reçoit une IPv6 adresse mais pas d' IPv4 adresse. Toutes les instances que vous lancez dans un sous-réseau IPv6 réservé doivent être des instances basées sur Nitro.