Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Association d'un rôle IAM à un cluster de bases de données Amazon Aurora MySQL

Pour autoriser les utilisateurs d'une base de données dans un cluster de bases de données Amazon Aurora à accéder aux autres services AWS, vous devez associer le rôle IAM que vous avez créé dans Création d'un rôle IAM pour autoriser Amazon Aurora à accéder aux services AWS à ce cluster de bases de données. Il est également possible qu'AWS crée un nouveau rôle IAM en associant directement le service.

Note

Vous ne pouvez pas associer un rôle IAM à un cluster de base de données Aurora Serverless v1. Pour de plus amples informations, veuillez consulter Utilisation d'Amazon Aurora Serverless v1.

Vous pouvez associer un rôle IAM à un cluster de bases de données Aurora Serverless v2.

Pour associer un rôle IAM à un cluster de base de données, vous devez effectuer les deux opérations suivantes :

-

Ajoutez le rôle à la liste des rôles associés à un cluster DB en utilisant la console RDS, la commande add-role-to-db-cluster de l'interface AWS CLI ou l'opération AddRoleToDBCluster de l'API RDS.

Vous pouvez ajouter cinq rôles IAM au maximum pour chaque cluster de base de données Aurora.

-

Définissez l'ARN du rôle IAM associé comme valeur du paramètre de niveau cluster du services AWS concerné.

Le tableau ci-dessous décrit les noms des paramètres de niveau cluster pour les rôles IAM utilisés pour accéder aux autres servicesAWS.

Paramètre de niveau cluster Description aws_default_lambda_roleUtilisé lors de l'appel d'une fonction Lambda à partir de votre cluster de base de données.

aws_default_logs_roleCe paramètre n'est plus nécessaire pour exporter les données de journaux de votre cluster de base de données vers Amazon CloudWatch Logs. Aurora MySQL utilise à présent un rôle lié à un service pour les autorisations requises. Pour plus d'informations sur les rôles liés à un service, consultez Utilisation des rôles liés à un service pour Amazon Aurora.

aws_default_s3_roleUtilisé lors de l'appel de l'instruction

LOAD DATA FROM S3,LOAD XML FROM S3ouSELECT INTO OUTFILE S3à partir de votre cluster de base de données.Dans Aurora MySQL version 2, le rôle IAM spécifié dans ce paramètre est utilisé si un rôle IAM n'est pas spécifié pour

aurora_load_from_s3_roleouaurora_select_into_s3_rolepour l'instruction appropriée.Dans Aurora MySQL version 3, le rôle IAM spécifié pour ce paramètre est toujours utilisé.

aurora_load_from_s3_roleUtilisé lors de l'appel de l'instruction

LOAD DATA FROM S3ouLOAD XML FROM S3à partir de votre cluster de bases de données. Si un rôle IAM n'est pas spécifié pour ce paramètre, le rôle IAM spécifié dansaws_default_s3_roleest utilisé.Dans Aurora MySQL version 3, ce paramètre n'est pas disponible.

aurora_select_into_s3_roleUtilisé lors de l'appel de l'instruction

SELECT INTO OUTFILE S3à partir de votre cluster de bases de données. Si un rôle IAM n'est pas spécifié pour ce paramètre, le rôle IAM spécifié dansaws_default_s3_roleest utilisé.Dans Aurora MySQL version 3, ce paramètre n'est pas disponible.

Pour associer un rôle IAM afin d'autoriser votre cluster Amazon RDS à communiquer avec d'autres services AWS en votre nom, procédez comme suit.

Pour associer un rôle IAM à un cluster de base de données Aurora à l'aide de la console

-

Ouvrez la console RDS à l'adresse https://console.aws.amazon.com/rds/

. -

Choisissez Bases de données.

-

Choisissez le nom du cluster de base de données Aurora auquel associer un rôle IAM afin d'en afficher les détails.

-

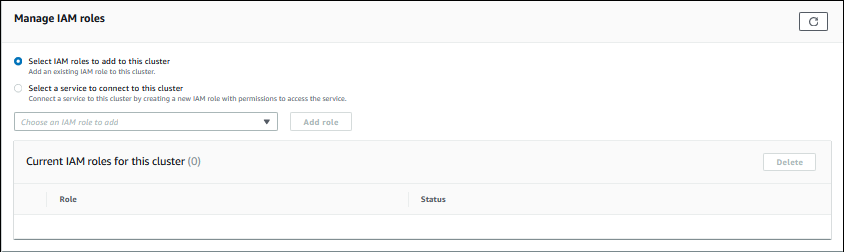

Dans l'onglet Connectivity & security (Connectivité et sécurité), dans la section Manage IAM roles (Gérer les rôles IAM), effectuez l'une des opérations suivantes :

-

Select IAM roles to add to this cluster (Sélectionnez les rôles IAM à ajouter à ce cluster) (par défaut)

-

Select a service to connect to this cluster (Sélectionner un service à connecter à ce cluster)

-

-

Pour utiliser un rôle IAM existant, sélectionnez-le dans le menu, puis choisissez Add role (Ajouter un rôle).

Si l'ajout du rôle est réussi, son statut s'affiche alors comme

Pending, puisAvailable. -

Pour connecter directement un service :

-

Choisissez Select a service to connect to this cluster (Sélectionner un service à connecter à ce cluster).

-

Choisissez le service dans le menu, puis choisissez Connect service (Connecter un service).

-

Pour (Connect cluster to

Service Name) Connecter le cluster au Nom du service, saisissez l'Amazon Resource Name (ARN) à utiliser pour se connecter au service, puis choisissez Connect service (Connecter un service).

AWS crée un nouveau rôle IAM pour se connecter au service. Son statut affiche

Pending, puisAvailable. -

-

(Facultatif) Pour arrêter l'association d'un rôle IAM à un cluster de bases de données et supprimer l'autorisation correspondante, choisissez le rôle, puis Delete (Supprimer).

Définir le paramètre de niveau cluster pour le rôle IAM associé

-

Dans la console RDS, choisissez Groupes de paramètres dans le panneau de navigation.

-

Si vous utilisez déjà un groupe de paramètres de base de données personnalisé, vous pouvez sélectionner ce groupe afin de l'utiliser au lieu de créer un groupe de paramètres de cluster de base de données. Si vous utilisez le groupe de paramètres de cluster de base de données par défaut, créez un nouveau groupe de paramètres de cluster de base de données, comme décrit dans les étapes suivantes :

-

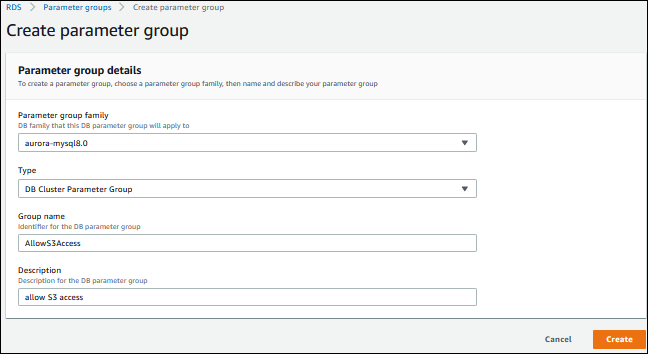

Choisissez Créer un groupe de paramètres.

-

Pour Famille de groupes de paramètres, choisissez

aurora-mysql8.0pour un cluster de base de données compatible avec Aurora MySQL 8.0 ouaurora-mysql5.7pour un cluster de base de données compatible avec Aurora MySQL 5.7. -

Pour Type, choisissez Groupe de paramètres de cluster DB.

-

Pour Nom du groupe, entrez le nom de votre nouveau groupe de paramètres de cluster de bases de données.

-

Dans le champ Description, saisissez une description du nouveau groupe de paramètres de cluster de bases de données.

-

Sélectionnez Créer.

-

-

Sur la page Groupes de paramètres, sélectionnez votre groupe de paramètres de cluster de bases de données, puis choisissez Modifier pour Parameter group actions (Actions de groupe de paramètres).

-

Affectez aux paramètres appropriés de niveau cluster les valeurs d'ARN des rôles IAM associés.

Par exemple, vous pouvez affecter au paramètre

aws_default_s3_rolela valeurarn:aws:iam::123456789012:role/AllowS3Access. -

Sélectionnez Save Changes.

-

Pour modifier le groupe de paramètres de cluster DB pour votre cluster DB, effectuez les étapes suivantes :

-

Choisissez Databases (Bases de données), puis sélectionnez votre cluster DB Aurora.

-

Sélectionnez Modify.

-

Faites défiler l'écran jusqu'à Options de base de données et définissez Groupe de paramètres de cluster DB en spécifiant le groupe de paramètres de cluster DB.

-

Choisissez Continuer.

-

Vérifiez vos modifications, puis sélectionnez Appliquer immédiatement.

-

Choisissez Modifier le cluster.

-

Choisissez Databases (Bases de données), puis sélectionnez l'instance principale de votre cluster DB.

-

Pour Actions, choisissez Redémarrer.

Une fois que l'instance a redémarré, votre rôle IAM est associé à votre cluster de base de données.

Pour plus d'informations sur les groupes de paramètres de cluster, consultez Paramètres de configuration d'Aurora MySQL.

-

Pour associer un rôle IAM à un cluster de base de données à l'aide de l AWS CLI

-

Appelez la commande

add-role-to-db-clusterà partir de l'AWS CLI pour ajouter les ARN de vos rôles IAM au cluster de bases de données, comme ci-dessous.PROMPT> aws rds add-role-to-db-cluster --db-cluster-identifier my-cluster --role-arn arn:aws:iam::123456789012:role/AllowAuroraS3Role PROMPT> aws rds add-role-to-db-cluster --db-cluster-identifier my-cluster --role-arn arn:aws:iam::123456789012:role/AllowAuroraLambdaRole -

Si vous utilisez le groupe de paramètres de cluster de base de données par défaut, créez un nouveau groupe de paramètres de cluster de base de données. Si vous utilisez déjà un groupe de paramètres de base de données personnalisé, vous pouvez utiliser ce groupe au lieu de créer un groupe de paramètres de cluster de base de données.

Pour créer un groupe de paramètres de cluster de bases de données, appelez la commande

create-db-cluster-parameter-groupà partir de l'AWS CLI, comme ci-dessous.PROMPT> aws rds create-db-cluster-parameter-group --db-cluster-parameter-group-name AllowAWSAccess \ --db-parameter-group-family aurora5.7 --description "Allow access to Amazon S3 and AWS Lambda"Pour un cluster de bases de données compatible avec Aurora MySQL 5.7, spécifiez

aurora-mysql5.7pour--db-parameter-group-family. Pour un cluster de bases de données compatible avec Aurora MySQL 8.0, spécifiezaurora-mysql8.0pour--db-parameter-group-family. -

Définissez les paramètres appropriés de niveau cluster et les valeurs d'ARN des rôles IAM associés dans votre groupe de paramètres de cluster de base de données, comme illustré ci-après.

PROMPT> aws rds modify-db-cluster-parameter-group --db-cluster-parameter-group-name AllowAWSAccess \ --parameters "ParameterName=aws_default_s3_role,ParameterValue=arn:aws:iam::123456789012:role/AllowAuroraS3Role,method=pending-reboot" \ --parameters "ParameterName=aws_default_lambda_role,ParameterValue=arn:aws:iam::123456789012:role/AllowAuroraLambdaRole,method=pending-reboot" -

Modifiez le cluster de base de données afin d'utiliser le nouveau groupe de paramètres de cluster de base de données, puis redémarrez le cluster, comme illustré ci-après.

PROMPT> aws rds modify-db-cluster --db-cluster-identifier my-cluster --db-cluster-parameter-group-name AllowAWSAccess PROMPT> aws rds reboot-db-instance --db-instance-identifier my-cluster-primaryUne fois que l'instance a redémarré, vos rôles IAM sont associés à votre cluster de base de données.

Pour plus d'informations sur les groupes de paramètres de cluster, consultez Paramètres de configuration d'Aurora MySQL.