Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Scénarios d'accès à un cluster d' de base de données dans un VPC

Aurora prend en charge les scénarios suivants pour accéder à un cluster d' de base de données dans un VPC :

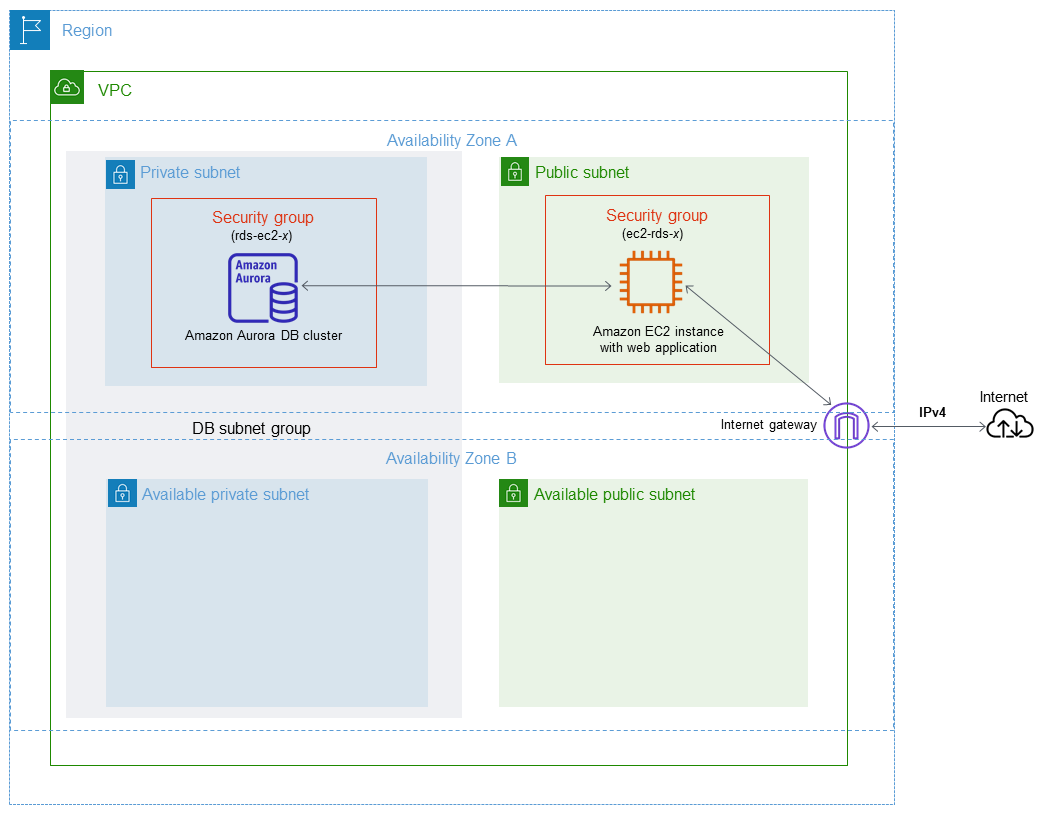

Un cluster d' de base de données dans une EC2 instance VPC accessible par Amazon dans le même VPC

Une utilisation courante d'un cluster d' de base de données dans un VPC est de partager des données avec un serveur d'applications qui s'exécute dans une EC2 instance Amazon de ce même clusterVPC.

Le schéma suivant illustre ce scénario.

Le moyen le plus simple de gérer l'accès entre les EC2 instances et les clusters d' de base de données dans le même environnement VPC est de procéder comme suit :

-

Créez un groupe VPC de sécurité dans lequel vos clusters d' de base de données seront intégrés. Ce groupe de sécurité peut être utilisé pour restreindre l'accès aux clusters de base de données. Par exemple, vous pouvez créer une règle personnalisée pour ce groupe de sécurité. Cela peut autoriser l'TCPaccès à l'aide du port que vous avez attribué au cluster d' de base de données lorsque vous l'avez créé et d'une adresse IP que vous utilisez pour accéder au cluster d' de base de données à des fins de développement ou à d'autres fins.

-

Créez un groupe VPC de sécurité EC2 dans lequel vos instances (serveurs Web et clients) seront intégrées. Ce groupe de sécurité peut, si nécessaire, autoriser l'accès à l'EC2instance depuis Internet en utilisant la table VPC de routage. Par exemple, vous pouvez définir des règles sur ce groupe de sécurité pour autoriser l'TCPaccès à l'EC2instance via le port 22.

-

Créez des règles personnalisées dans le groupe de sécurité pour vos clusters d' de base de données qui autorisent les connexions à partir du groupe de sécurité que vous avez créé pour vos EC2 instances. Ces règles peuvent permettre à tout membre du groupe de sécurité d'accéder aux clusters de la base de données.

Il existe un sous-réseau public et privé supplémentaire dans une zone de disponibilité distincte. Un groupe RDS de sous-réseaux de base de données nécessite un sous-réseau dans au moins deux zones de disponibilité. Le sous-réseau supplémentaire permet de passer facilement à un déploiement d'instance de base de données Multi-AZ à l'avenir.

Pour un didacticiel qui explique comment créer un VPC avec des sous-réseaux publics et privés pour ce scénario, voirTutoriel : créer un VPC à utiliser avec un(e) cluster de base de données (IPv4 uniquement).

Astuce

Pour plus d'informations, consultez Configurer la connectivité réseau automatique avec une instance EC2.

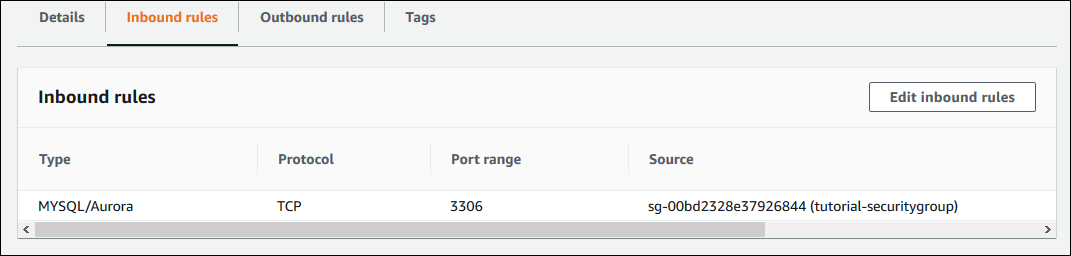

Pour créer une règle dans un groupe VPC de sécurité qui autorise les connexions depuis un autre groupe de sécurité, procédez comme suit :

-

Connectez-vous à la VPC console Amazon AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/vpc

. -

Dans le panneau de navigation, choisissez Groupes de sécurité.

-

Choisissez ou créez un groupe de sécurité auquel vous voulez autoriser les membres d'un autre groupe de sécurité à accéder. Dans le scénario précédent, il s'agit du groupe de sécurité que vous utilisez pour vos clusters de base de données. Sélectionnez l'onglet Inbound Rules (Règles entrantes), puis Edit inbound rules (Modifier les règles entrantes).

-

Sur la page Edit inbound rules (Modifier les règles entrantes), cliquez sur Add Rule (Ajouter une règle).

-

Pour Type, choisissez l'entrée qui correspond au port que vous avez utilisé lors de la création de votre cluster d' de base de données, tel que MYSQL/Aurora.

-

Dans la zone Source, commencez à taper l'ID du groupe de sécurité, qui répertorie les groupes de sécurité correspondants. Choisissez le groupe de sécurité dont vous voulez autoriser les membres à accéder aux ressources protégées par ce groupe de sécurité. Dans le scénario précédent, il s'agit du groupe de sécurité que vous utilisez pour votre EC2 instance.

-

Si nécessaire, répétez les étapes du TCP protocole en créant une règle avec All TCP comme type et votre groupe de sécurité dans le champ Source. Si vous avez l'intention d'utiliser le UDP protocole, créez une règle avec All UDP comme type et votre groupe de sécurité dans Source.

-

Sélectionnez Enregistrer les règles.

L'écran suivant affiche une règle entrante, ainsi qu'un groupe de sécurité pour sa source.

Pour plus d'informations sur la connexion à l' de cluster de base de données depuis votre EC2 instance, consultez .

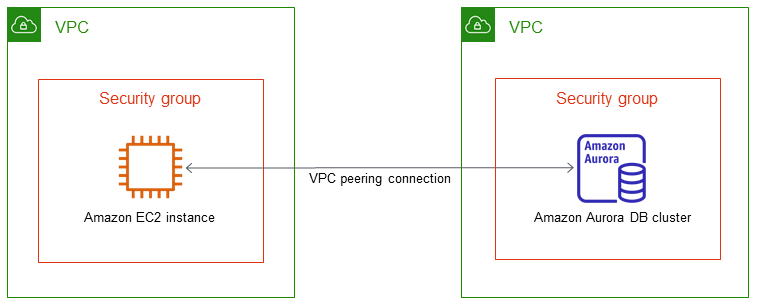

Un cluster d' de base de données dans un VPC accès par une EC2 instance dans un autre VPC

Lorsque vos clusters d' de base de données se trouvent dans une EC2 instance VPC différente de celle que vous utilisez pour y accéder, vous pouvez utiliser le VPC peering pour accéder au cluster d' de base de données.

Le schéma suivant illustre ce scénario.

Une connexion de VPC peering est une connexion réseau entre deux personnes VPCs qui vous permet d'acheminer le trafic entre elles à l'aide d'adresses IP privées. Les ressources de l'un ou de l'autre VPC peuvent communiquer entre elles comme si elles se trouvaient au sein du même réseau. Vous pouvez créer une connexion de VPC peering entre le vôtreVPCs, avec un VPC compte sur un autre AWS compte ou avec un VPC compte différent Région AWS. Pour en savoir plus sur le VPC peering, consultez le VPCguide de l'utilisateur d'Amazon Virtual Private Cloud.

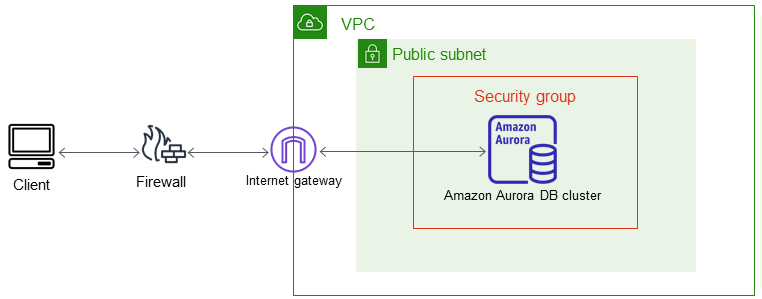

Un cluster d' de base de données dans une application cliente VPC accessible via Internet

Pour accéder à des clusters d' de base de données VPC depuis une application cliente via Internet, vous configurez une VPC avec un sous-réseau public unique et une passerelle Internet pour permettre la communication sur Internet.

Le schéma suivant illustre ce scénario.

Nous recommandons la configuration suivante :

-

A VPC de taille /16 (par exemple CIDR : 10.0.0.0/16). Cette taille fournit 65 536 adresses IP privées.

-

Un sous-réseau de taille /24 (par exemple CIDR : 10.0.0.0/24). Cette taille fournit 256 adresses IP privées.

-

Un cluster d' de base de données Amazon Aurora associé au sous-réseau VPC et au sous-réseau. Amazon RDS attribue une adresse IP au sein du sous-réseau à votre cluster d' de base de données.

-

Passerelle Internet qui se connecte VPC à Internet et à d'autres AWS produits.

-

Groupe de sécurité associé au cluster de base de données. Les règles de trafic entrant de votre groupe de sécurité permettent à votre application client d'accéder à votre cluster de base de données.

Pour plus d'informations sur la création de clusters d' de base de données dans unVPC, consultezCréation d'un cluster d' de base de données dans un VPC.

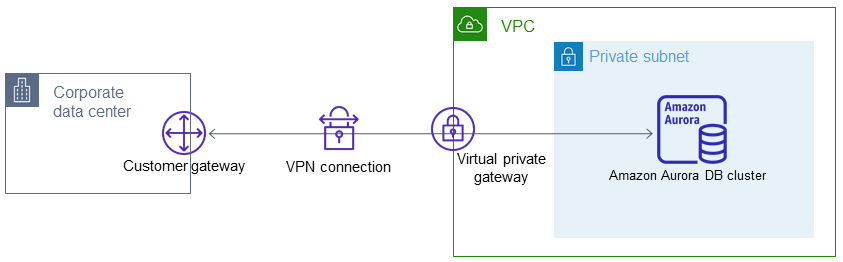

Un cluster d' de base de données dans un VPC accès par un réseau privé

Si votre cluster de base de données n'est pas accessible publiquement, les options suivantes vous permettent d'y accéder à partir d'un réseau privé :

-

Une AWS Site-to-Site VPN connexion. Pour plus d’informations, consultez Qu’est-ce que AWS Site-to-Site VPN ?

-

Une AWS Direct Connect connexion. Pour plus d'informations, voir Qu'est-ce que c'est AWS Direct Connect ?

-

Une AWS Client VPN connexion. Pour plus d’informations, consultez Qu’est-ce que AWS Client VPN ?

Le schéma suivant illustre un scénario avec une AWS Site-to-Site VPN connexion.

Pour de plus amples informations, veuillez consulter Confidentialité du trafic inter-réseau.