Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation SSL avec une instance de base de données Microsoft SQL Server

Vous pouvez utiliser Secure Sockets Layer (SSL) pour chiffrer les connexions entre vos applications clientes et vos instances Amazon RDS DB exécutant Microsoft SQL Server. SSLle support est disponible dans toutes les AWS régions pour toutes les éditions de SQL serveur prises en charge.

Lorsque vous créez une instance de base de données de SQL serveur, Amazon RDS crée un SSL certificat pour celle-ci. Le SSL certificat inclut le point de terminaison de l'instance de base de données comme nom commun (CN) du SSL certificat afin de se prémunir contre les attaques par usurpation d'identité.

Il existe deux méthodes pour vous connecter SSL à votre instance de base de données de SQL serveur :

-

Force SSL pour toutes les connexions : cela se produit de manière transparente pour le client, et le client n'a aucun travail à effectuer pour l'utiliserSSL.

Note

Lorsque vous définissez

1et utilisezrds.force_sslles SSMS versions 19.3, 20.0 et 20.2, vérifiez les points suivants :-

Activez le certificat Trust Server dansSSMS.

-

Importez le certificat dans votre système.

-

-

Chiffrer des connexions spécifiques : cela permet de configurer une SSL connexion à partir d'un ordinateur client spécifique, et vous devez travailler sur le client pour chiffrer les connexions.

Pour plus d'informations sur la prise en charge de Transport Layer Security (TLS) pour SQL Server, voir Support TLS 1.2 pour Microsoft SQL Server

Forcer les connexions à votre instance de base de données à utiliser SSL

Vous pouvez forcer l'utilisation de toutes les connexions à votre instance de base de donnéesSSL. Si vous forcez l'utilisation des connexionsSSL, cela se produit de manière transparente pour le client, et le client n'a aucune tâche à effectuer pour l'utiliserSSL.

Si vous voulez forcerSSL, utilisez le rds.force_ssl paramètre. Par défaut, le paramètre rds.force_ssl est défini sur 0 (off). Définissez le rds.force_ssl paramètre sur 1 (on) pour forcer l'utilisation des connexionsSSL. Le paramètre rds.force_ssl est statique, donc après avoir modifié la valeur, vous devez redémarrer votre instance de base de données pour que la modification soit effective.

Pour forcer toutes les connexions à votre instance de base de données à utiliser SSL

-

Déterminez le groupe de paramètres attaché à votre instance de base de données :

Connectez-vous à la RDS console Amazon AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/rds/

. -

Dans le coin supérieur droit de la RDS console Amazon, choisissez la AWS région de votre instance de base de données.

-

Dans le panneau de navigation, choisissez Bases de données, puis le nom de votre instance de base de données pour afficher ses détails.

-

Choisissez l'onglet Configuration. Recherchez le groupe de paramètres dans la section.

-

Le cas échéant, créez un nouveau groupe de paramètres. Si votre instance de base de données utilise le groupe de paramètres par défaut, vous devez créer un nouveau groupe de paramètres. Si votre instance de base de données utilise un groupe de paramètres personnalisé, vous pouvez choisir de modifier le groupe de paramètres existant ou de créer un nouveau groupe de paramètre. Si vous modifiez un groupe de paramètre existant, la modification s'applique à l'ensemble des instances de base de données qui utilisent ce groupe de paramètres.

Pour créer un nouveau groupe de paramètres, suivez les instructions dans Création d'un groupe de paramètres de base de données dans RDSAmazon.

-

Modifiez le groupe de paramètres nouvellement créé ou existant pour définir le paramètre

rds.force_sslsurtrue. Pour modifier le groupe de paramètres, suivez les instructions dans Modification des paramètres d'un groupe de paramètres de base de données dans Amazon RDS ( Aurora). -

Si vous créez un nouveau groupe de paramètres, modifiez votre instance de base de données à attacher au nouveau groupe de paramètres. Modifiez le paramètre Groupe de paramètres de base de données de l'instance de base de données. Pour plus d'informations, consultez Modification d'une RDS instance de base de données Amazon.

-

Redémarrez votre instance de base de données. Pour plus d'informations, consultez Redémarrage d'une instance de base de données.

Chiffrement de connexions spécifiques

Vous pouvez forcer l'utilisation de toutes les connexions à votre instance de base de donnéesSSL, ou vous pouvez chiffrer les connexions provenant d'ordinateurs clients spécifiques uniquement. Pour l'utiliser à SSL partir d'un client spécifique, vous devez obtenir des certificats pour l'ordinateur client, importer des certificats sur l'ordinateur client, puis chiffrer les connexions depuis l'ordinateur client.

Note

Toutes les instances de SQL serveur créées après le 5 août 2014 utilisent le point de terminaison de l'instance de base de données dans le champ Nom commun (CN) du SSL certificat. Avant le 5 août 2014, la vérification des SSL certificats n'était pas disponible pour les instances VPC basées sur le SQL serveur. Si vous avez une instance de VPC base de données de SQL serveur créée avant le 5 août 2014 et que vous souhaitez utiliser la vérification des SSL certificats et vous assurer que le point de terminaison de l'instance est inclus en tant que CN pour le SSL certificat de cette instance de base de données, renommez l'instance. Lorsque vous renommez une instance de base de données, un nouveau certificat est déployé et l'instance est redémarrée pour activer le nouveau certificat.

Obtention de certificats pour les ordinateurs clients

Pour chiffrer les connexions entre un ordinateur client et une RDS instance de base de données Amazon exécutant Microsoft SQL Server, vous avez besoin d'un certificat sur votre ordinateur client.

Pour obtenir ce certificat, téléchargez-le sur votre ordinateur client. Vous pouvez télécharger un certificat racine valide pour toutes les régions. Un ensemble de certificats contenant l'ancien certificat racine et le nouveau certificat racine peut également être téléchargé. De plus, vous pouvez télécharger des certificats intermédiaires propres à une région. Pour en savoir plus sur le téléchargement de certificats, consultez .

Après avoir téléchargé le certificat approprié, importez-le dans votre système d'exploitation Microsoft Windows en suivant la procédure de la section suivante.

Importation de certificats sur des ordinateurs clients

Vous pouvez utiliser la procédure suivante pour importer votre certificat dans le système d'exploitation Microsoft Windows de votre ordinateur client.

Pour importer le certificat dans votre système d'exploitation Windows :

-

Dans le menu Début, saisissez

Rundans la zone de recherche et appuyez sur Entrée. -

Dans la zone Ouvrir, saisissez

MMCet choisissez OK. -

Dans le menu Fichier de la MMC console, choisissez Ajouter/Supprimer un composant logiciel enfichable.

-

Dans la boîte de dialogue Add or Remove Snap-ins (Ajouter ou Supprimer les Snap-ins), pour Available snap-ins (Snap-ins disponibles), sélectionnez

Certificateset choisissez Ajouter. -

Dans la boîte de dialogue Certificates snap-in (Certificats snap-in), choisissez Computer account (Compte d'ordinateur) et Suivant.

-

Dans la boîte de dialogue Select computer (Sélectionner ordinateur), choisissez Terminer.

-

Dans la boîte de dialogue Add or Remove Snap-ins (Ajouter ou supprimer snap-ins), choisissez OK.

-

Dans la MMC console, développez Certificats, ouvrez le menu contextuel (clic droit) pour les autorités de certification Trusted Root, choisissez Toutes les tâches, puis Importer.

-

Sur la première page de l'assistant d'importation de certificat, choisissez Suivant.

-

Sur la deuxième page de l'assistant d'importation de certificat, choisissez Browse (Naviguer). Dans la fenêtre de navigation, modifiez le type de fichier à Tous les fichiers (*.*), car .pem n'est pas une extension de certificat standard. Recherchez le fichier .pem que vous avez téléchargé précédemment.

-

Choisissez Ouvrir pour sélectionner le fichier de certificat, puis Suivant.

-

Sur la troisième page de l'assistant d'importation de certificat, choisissez Suivant.

-

Sur la quatrième page de l'assistant d'importation de certificat, choisissez Terminer. Une boîte de dialogue apparaît confirmant la réussite de l'importation.

-

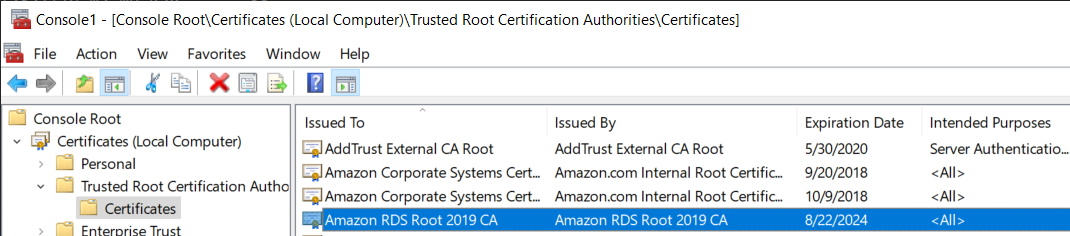

Dans la MMC console, développez Certificates, développez Trusted Root Certification Authorities, puis sélectionnez Certificates. Recherchez le certificat pour confirmer son existence, comme illustré ici.

Chiffrement des connexions à une RDS instance de base de données Amazon exécutant Microsoft Server SQL

Après avoir importé un certificat sur votre ordinateur client, vous pouvez chiffrer les connexions entre l'ordinateur client et une RDS instance de base de données Amazon exécutant Microsoft SQL Server.

Pour SQL Server Management Studio, suivez la procédure suivante. Pour plus d'informations sur SQL Server Management Studio, voir Utiliser SQL Server Management Studio

Pour chiffrer les connexions depuis SQL Server Management Studio

-

Lancez SQL Server Management Studio.

-

Pour Connect to server (Se connecter au serveur), entrez les informations serveur, le mot de passe et le nom d'utilisateur de connexion.

-

Choisissez Options.

-

Sélectionnez Encrypt connection (Chiffrer la connexion).

-

Choisissez Connexion.

-

Vérifiez que votre connexion est chiffrée en exécutant la requête suivante. Vérifiez que la requête renvoie

truepourencrypt_option.select ENCRYPT_OPTION from SYS.DM_EXEC_CONNECTIONS where SESSION_ID = @@SPID

Pour tout autre SQL client, suivez la procédure ci-dessous.

Pour chiffrer les connexions provenant d'autres clients SQL

-

Ajoutez

encrypt=trueau début du votre chaîne de connexion. Cette chaîne peut être disponible en option ou en tant que propriété sur la page de connexion dans les GUI outils.Note

Pour activer SSL le chiffrement pour les clients qui se connectent viaJDBC, vous devrez peut-être ajouter le RDS SQL certificat Amazon au magasin de certificats Java CA (cacerts). Vous pouvez faire cela en utilisant l'utilitaire keytool

. -

Vérifiez que votre connexion est chiffrée en exécutant la requête suivante. Vérifiez que la requête renvoie

truepourencrypt_option.select ENCRYPT_OPTION from SYS.DM_EXEC_CONNECTIONS where SESSION_ID = @@SPID